Lorsque l'on entend parler de „carte d'identité numérique“, de „portefeuille d'identité européen“ ou de „portefeuille EUDI“, cela semble d'abord abstrait - presque comme un autre projet informatique compliqué de Bruxelles. De nombreuses personnes n'ont encore jamais entendu parler consciemment d„“eIDAS 2.0", la réglementation européenne sur laquelle il repose. Et pourtant, ce projet concerne à long terme presque chaque citoyen de l'Union européenne.

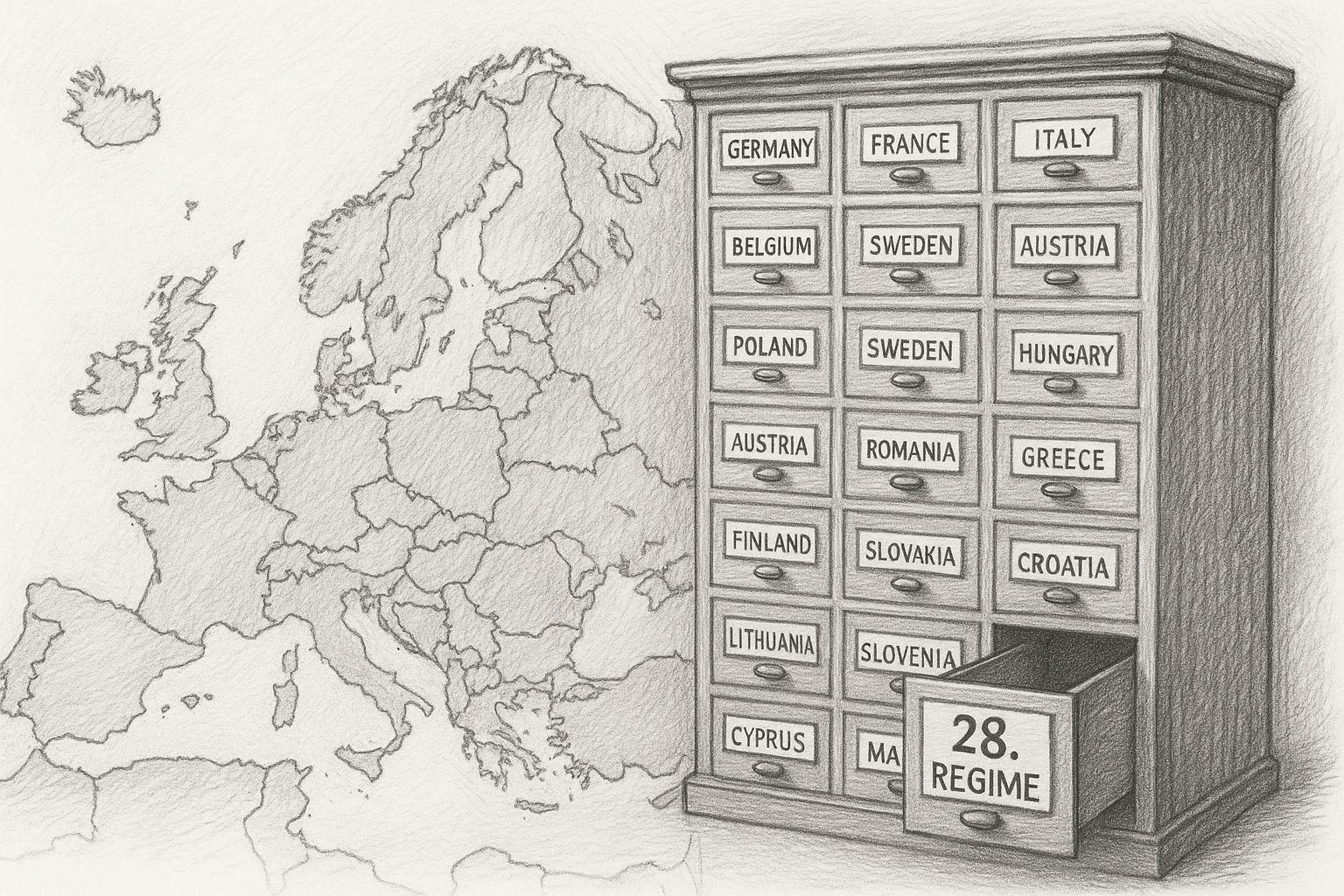

Au fond, il s'agit de quelque chose que nous portons au quotidien depuis des décennies sur papier ou sous forme de carte plastique : la preuve officielle de notre identité. Jusqu'à présent, nous possédons différents documents - carte d'identité, permis de conduire, carte d'assurance maladie, identifiant fiscal, login de compte, numéro d'assuré. Chaque système fonctionne séparément, chacun avec ses propres procédures, souvent confuses et parfois agaçantes.

L'UE poursuit désormais l'objectif de réunir ces domaines d'identité dispersés en une solution numérique unique. Une sorte de carte d'identité numérique sur le smartphone, qui peut être utilisée pour les démarches administratives, les opérations bancaires, les accès médicaux, les billets, les contrats et bien d'autres situations. La forme choisie à cet effet s'appelle „Wallet“ - c'est-à-dire portefeuille numérique : une application qui doit contenir tous les justificatifs d'identité numérique importants.

Le sujet est vraiment très complexe et un peu aride, c'est pourquoi j'essaie de faire en sorte que tout soit aussi concis et compréhensible que possible dans cet article assez volumineux.

Pourquoi une solution européenne ? L'idée officielle

L'Union européenne argumente sobrement :

- Les citoyens doivent pouvoir s'identifier numériquement partout en Europe.

- Les entreprises et les autorités doivent pouvoir vérifier en toute sécurité si une personne est vraiment celle qu'elle prétend être.

- Le portefeuille doit apporter du confort - moins de mots de passe, moins de papier, moins de connexions séparées.

La vision officielle semble à première vue moderne et pragmatique : au lieu d'avoir 20 voies d'accès différentes, un seul mécanisme d'identité uniforme devrait suffire. Le principe sous-jacent s'oriente vers la logique suivante : „Une fois identifié, utilisé partout en toute sécurité“.“

Histoire et contexte

La base est le règlement (UE) n° 910/2014 („eIDAS“) sur l'identification électronique et les services de confiance, qui a été appliqué dans les États membres à partir de 2016. En juin 2021, la Commission européenne a présenté une Proposition pour une réforme complète visant à créer une identité numérique unique pour les citoyens de l'UE. Le 20 mai 2024, le nouveau règlement est entré en vigueur. Règlement (UE) 2024/1183 („eIDAS 2.0“ ou „Cadre européen d'identité numérique“) est entré en vigueur.

Les États membres sont ainsi tenus de mettre à disposition une solution de portefeuille avant une date fixe.

Situation actuelle (mi-2025 / fin 2025)

- La Commission européenne rapporte que tous les États membres jusqu'en 2026 doivent proposer au moins un portefeuille certifié.

- En Allemagne, des travaux préparatoires et des pilotes sont déjà en cours, par exemple des tests techniques. Modèles de bacs à sable.

- Il existe des projets pilotes à grande échelle dans plusieurs États membres pour tester des cas d'application tels que le permis de conduire mobile, l'éducation, les paiements et les délimitations.

- Les actes techniques d'exécution relatifs à la sécurité, à l'interopérabilité et à la fonctionnalité sont publié ou sont publiées - par exemple, des spécifications pour les architectures de portefeuille.

Perspectives - et maintenant ?

- D'ici fin 2026, chaque État membre devra proposer un portefeuille conforme aux normes communes de l'UE.

- Au cours des années suivantes (par exemple jusqu'en décembre 2027), les objectifs sont les suivants services privés et réglementés (banques, services de santé, etc.) peuvent être obligés d'accepter le wallet comme moyen d'identification.

- Objectif à long terme de l'UE : D'ici 2030, une grande partie des citoyens de l'UE utilisent une identité numérique.

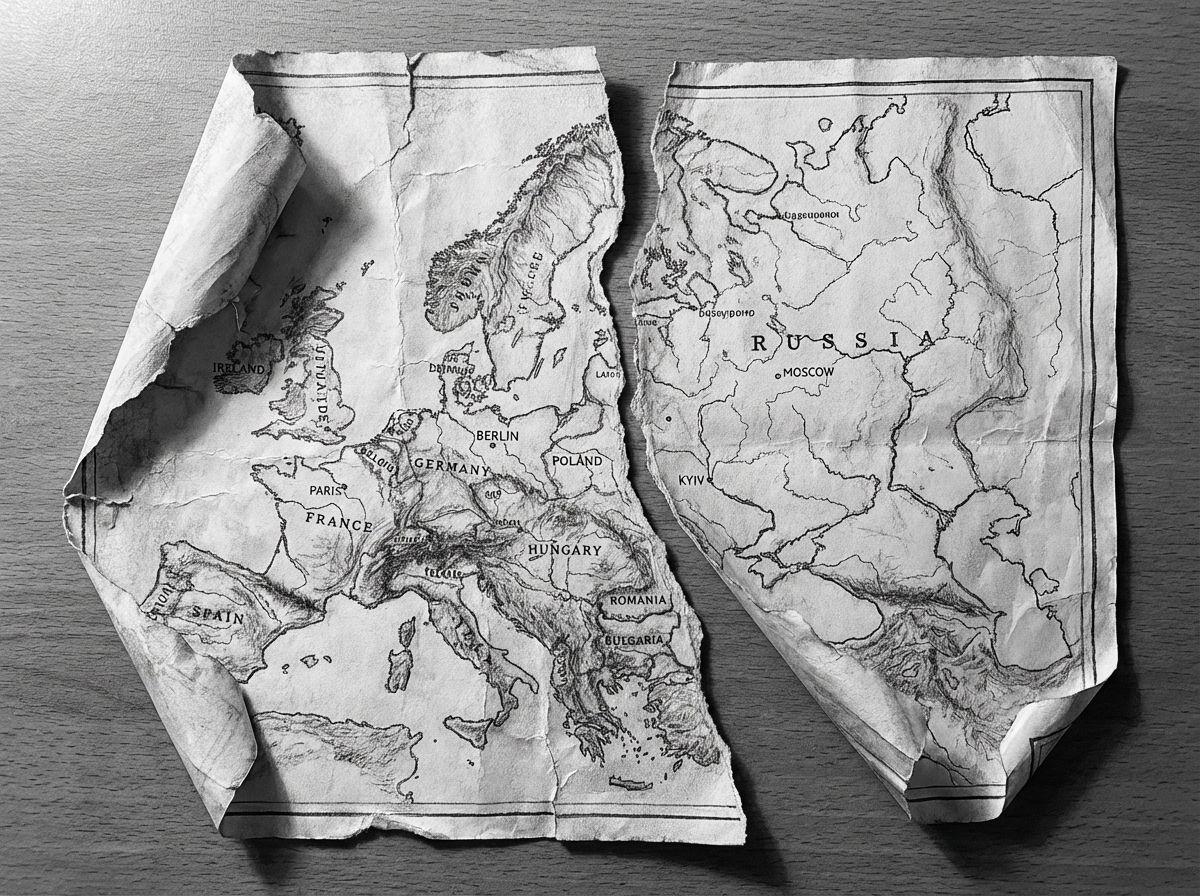

- Des défis techniques et organisationnels subsistent : L'interopérabilité par-delà les frontières, les normes de protection des données, les pratiques commerciales et gouvernementales doivent encore faire l'objet de nombreuses adaptations.

Ce qui se trouve techniquement dans le portefeuille - et ce qui n'y est pas

Les données de base (PID)

Un portefeuille d'identité européen ne contient pas toutes les informations qu'un Etat possède sur un citoyen. Il doit plutôt contenir des données d'identification personnelle (PID). Elles contiennent les données d'identité de base qui figurent également sur une carte d'identité :

- Nom

- Date de naissance

- Nationalité

- Numéro d'identité

Ces données sont vérifiées une fois - par exemple via la puce de la carte d'identité ou une autre procédure gouvernementale - puis transférées dans le portefeuille.

Preuves supplémentaires (Credentials)

Au-delà de cette base, d'autres „preuves numériques“ peuvent être déposées. C'est le domaine qui rend le portefeuille puissant - et en même temps critique. Preuves supplémentaires possibles :

- permis de conduire numérique

- Fin des études

- Attestation d'assurance maladie

- Attestation de domicile

- la signature électronique pour les contrats

- Accès aux comptes bancaires ou aux services de paiement

Tout cela n'est pas obligatoire. La plateforme est construite de manière à ce que cela soit théoriquement possible - ce qui sera utilisé plus tard dépendra des décisions nationales et des intérêts économiques.

La promesse technique : „Tout reste local“.“

L'UE souligne que le portefeuille se trouve localement sur le smartphone. Cela signifie

- Les preuves sont stockées dans la mémoire de l'appareil.

- L'utilisateur doit garder le contrôle.

- On ne divulgue que ce qui est nécessaire pour une transaction („divulgation sélective“).

Cela semble rassurant et, en des décennies de développement numérique, c'est aussi une approche moderne - loin des grandes bases de données centralisées, vers le contrôle des utilisateurs.

Où commence le scepticisme

De nombreux critiques s'accordent à dire que la technique est conçue proprement. L'inquiétude porte moins sur l'endroit où les données sont stockées que sur le système global dans lequel le portefeuille agit. Car même si toutes les données se trouvent localement, chaque transaction nécessite

- une connexion à un service („Relying Party“),

- des certificats attestant de la validité de la preuve,

- des procès-verbaux attestant qu'une vérification a eu lieu.

Ce processus génère des métadonnées - heure, lieu, type de preuve, identité du service récepteur. Et c'est la combinaison de ces métadonnées que les défenseurs de la vie privée considèrent comme potentiellement dangereuse.

Les mécanismes de protection officiels - et leurs limites

Le portefeuille ne doit révéler que ce dont un service a réellement besoin. Exemple : pour accéder à un bar, il n'est pas nécessaire de transmettre la date de naissance, mais seulement „plus de 18 ans“. C'est une fonctionnalité utile - mais seulement dans la mesure où elle l'est :

- la mise en œuvre par les fournisseurs

- les règles de certification

- et l'intégrité technique de l'application

Cryptographie et certificats

Les données sont protégées par un système cryptographique. Cela signifie que le destinataire peut vérifier si la preuve est authentique. Personne ne peut modifier le contenu en cours de route. Mais la cryptographie ne résout pas le problème de savoir qui peut voir qu'une preuve a été consultée.

Les „Trusted Lists“ (listes de confiance)“

Chaque pays tient une liste de fournisseurs de services fiables. Seuls ces derniers sont autorisés à lire les justificatifs. Cela ressemble à un contrôle - mais les critiques se demandent : qui décide qui figure sur cette liste ? Comment empêcher les abus lorsque des intérêts politiques ou économiques sont en jeu ?

Pourquoi ce premier chapitre est-il si important ?

Ce chapitre accorde volontairement beaucoup d'importance à une base claire et compréhensible - car sans cette base, on ne comprend pas les critiques formulées par la suite. Le portefeuille en lui-même est, au sens strict, un outil technique qui améliore beaucoup de choses. Mais la véritable préoccupation ne porte pas sur l'application, mais sur la possibilité de relier les données dans tous les domaines de la vie.

Et c'est précisément cette connectivité qui deviendra plus tard - dans les autres chapitres - le thème central :

- Santé

- Banque

- monnaies numériques

- Systèmes d'administration

- Assurances

- Données de mobilité

- Services de communication

Plus il y a de systèmes qui utilisent la même fonction d'ancrage d'identité, plus il est facile de faire converger les nœuds de données, que ce soit volontairement, délibérément ou involontairement.

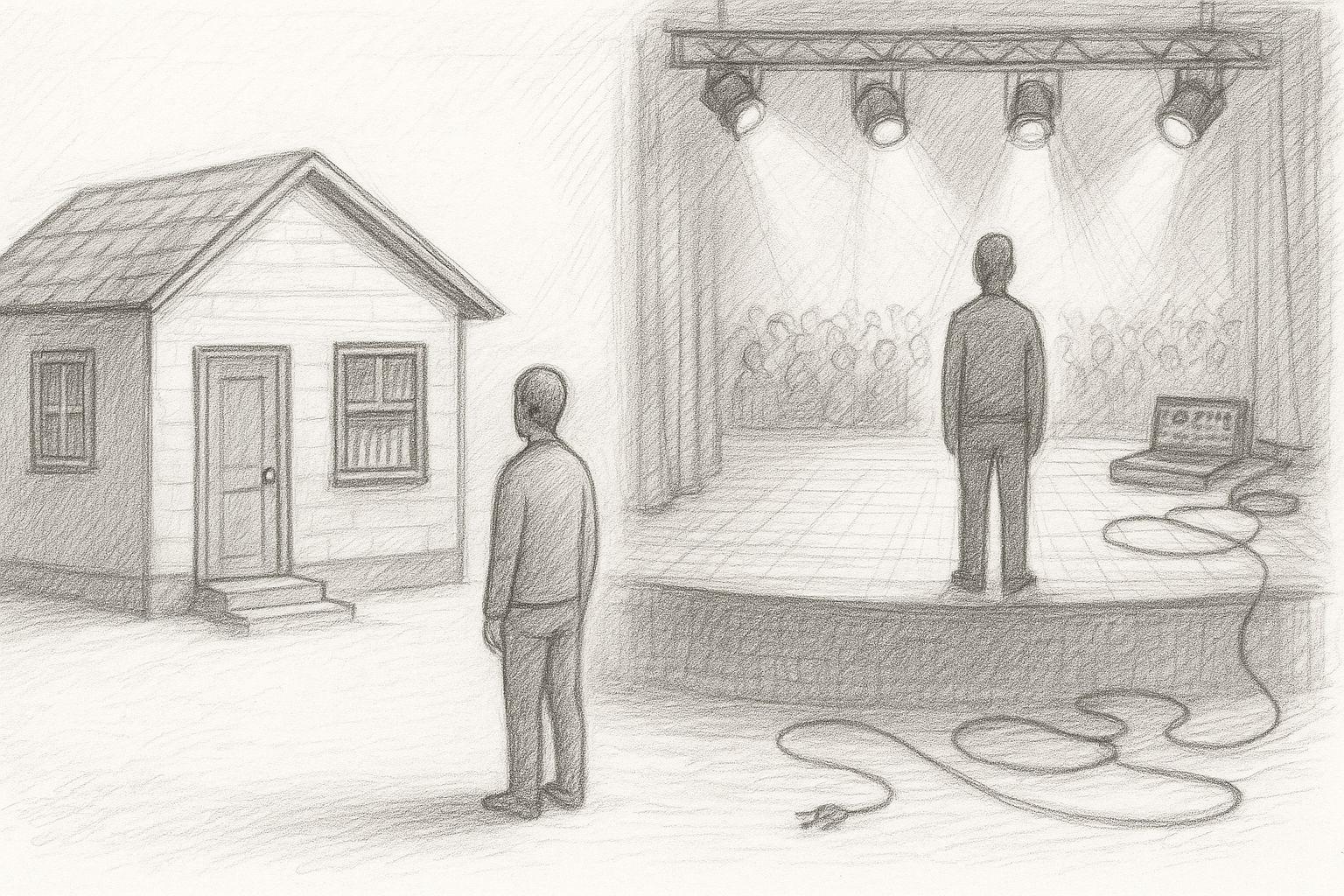

Podcast eGovernment sur l'identité numérique de l'UE

La logique invisible des liens

Lorsque l'on définit une identité numérique comme „ancre“ pour différents domaines de la vie, il en résulte automatiquement le potentiel de réunir des informations qui étaient auparavant séparées. Le portefeuille en lui-même n'est pas tant un problème - c'est un outil. Le véritable risque réside dans les interfaces où les autorités, les caisses d'assurance maladie, les banques et les fournisseurs privés utilisent cette identité pour accéder à leurs propres bases de données.

C'est précisément à ces interfaces que naît le pouvoir des liens. Non pas parce que „quelqu'un met tout ensemble“, mais parce que les caractéristiques d'identification communes le permettent.

Les données de santé : Le domaine le plus sensible qui soit

Dans le secteur de la santé, il existe déjà de vastes ensembles de données qui se sont accumulés pendant de nombreuses années : Diagnostics, thérapies, décomptes, données d'urgence, informations psychologiques, historiques de médication. Ces données ont une énorme valeur informative sur la vie intérieure d'une personne - non seulement sur le plan médical, mais aussi sur le plan social et économique.

Le site dossier électronique du patient (ePA) apporte ces données à une structure centrale des caisses d'assurance maladie et des prestataires de soins de santé. Si un identifiant numérique unique à l'échelle européenne entre en jeu lors de l'authentification d'un accès, un point de référence commun est créé. Un tel système ne doit pas automatiquement regrouper les données - il suffit que les conditions techniques soient réunies.

Ce qui peut en résulter

- Avec chaque couplage, le risque de déplacement silencieux augmente :

- Les fonctions de confort créent des arguments pour de nouvelles requêtes.

- Les situations de crise peuvent justifier des interventions spéciales.

- Des modifications législatives peuvent affaiblir les affectations.

Et comme les données de santé sont extrêmement précieuses sur le plan économique - mots clés : risques d'assurance, médicaments, maladies psychiques - elles deviennent également intéressantes pour les pirates.

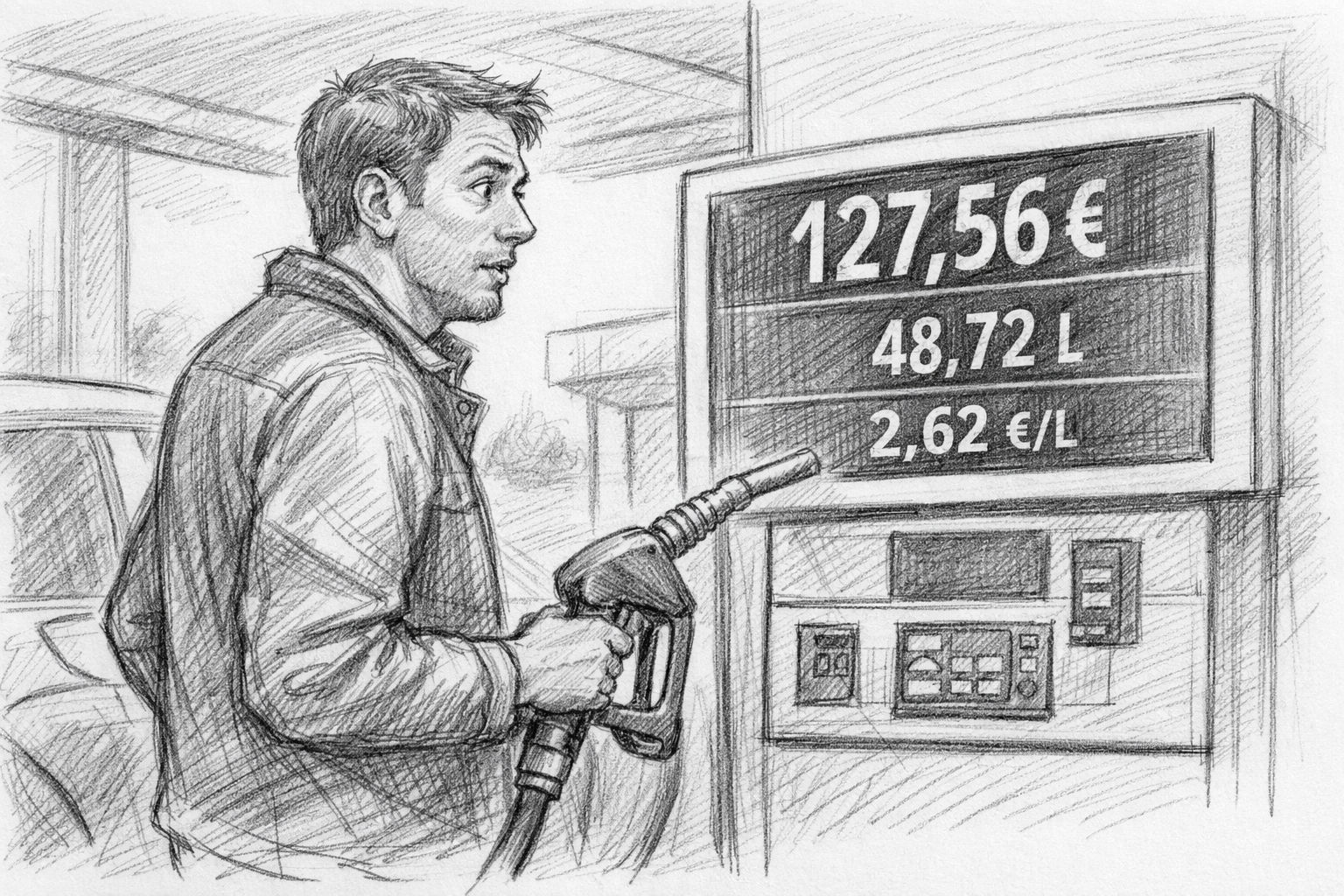

Données financières : Les banques, les services de paiement et l'euro numérique

Les données financières ont toujours été strictement réglementées. Mais avec les réglementations européennes PSD2/PSD3, les accès bancaires numériques et l'introduction prévue d'un euro numérique de nouvelles voies s'ouvrent : Les preuves d'identité deviennent le ticket d'entrée dans un système où chaque transaction est clairement attribuée à une personne.

Lorsque les citoyens s'identifient par wallet pour ouvrir des comptes bancaires, valider des paiements ou utiliser des monnaies numériques, un lien direct s'établit entre :

- identité vérifiée par l'État

- Mouvements de compte

- Services de paiement

- une possible future monnaie numérique

Pourquoi les critiques sont ici particulièrement vigilants

Les flux financiers révèlent les habitudes de vie de manière bien plus précise que les mots :

Les achats, les voyages, les abonnements, les paiements médicaux, les cotisations d'assurance - tout cela forme un modèle. Une fois que ce modèle appartient clairement à une personne et qu'il peut être combiné avec d'autres domaines, le domaine financier devient un miroir de la vie dans son ensemble.

Données administratives : Enregistrement, prestations sociales, impôts

Aujourd'hui, les autorités travaillent encore souvent avec des systèmes séparés, mais en interne, des efforts sont faits depuis des années pour les uniformiser. La carte d'identité numérique sert ici de clé technique pour pouvoir à l'avenir :

- Attestations d'enregistrement

- Données du permis de conduire

- Informations sur les pensions

- Preuves de prestations sociales

- Données fiscales

de manière univoque.

La logique derrière le lien de gestion

L'administration argumente traditionnellement en termes d'efficacité : „Saisir les données une fois au lieu de trois - moins de bureaucratie“. Mais l'expérience nous enseigne que

Même les bonnes intentions peuvent conduire à des systèmes qui permettent d'établir des profils de citoyens très précis. Et si, plus tard, d'autres idées politiques font leur apparition, les fondations seront déjà posées.

Sources de données privées et commerciales

L'économie recèle également d'énormes quantités de données :

- Comportement d'achat

- Données de mouvement via des apps

- Données de solvabilité

- Modèles de communication

- Données télémétriques des appareils

Lorsque les systèmes d'identité numérique ouvrent la porte à des preuves d'âge vérifiées, à des confirmations de domicile ou à des signatures de contrat, ils créent un canal direct par lequel les entreprises peuvent faire correspondre les données d'identité sécurisées à leurs propres données de profil.

L'incitation économique

Les fournisseurs commerciaux pensent rarement en termes de retenue. Plus un profil est précis, plus la publicité est ciblée. Plus l'identité est précise, plus les données sont précieuses. Plus l'authentification est sûre, plus il est facile de relier les comptes des utilisateurs.

Cela incite à multiplier les couplages, souvent sans que les utilisateurs puissent vraiment comprendre ce qui se passe en arrière-plan.

| Catégorie de données | Source des données | Scénario de liaison | Risques potentiels | Abus potentiel | Indications de protection |

|---|---|---|---|---|---|

| Identité de base (PID) | Carte d'identité / registres de l'État | Identification des utilisateurs pour les autorités, les banques, les portails de santé | Ancrage identitaire central, profilage dans tous les secteurs | Surveillance étatique, usurpation d'identité | PIN, biométrie, pas de transmission de codes de récupération |

| Données de santé (ePA) | Caisses de maladie, cliniques, cabinets médicaux | Authentification pour l'accès au CEP via le portefeuille | Révélation de diagnostics sensibles, chantage, discrimination | Vente sur le darknet, fraude à l'assurance, abus de l'employeur | Vérifier l'opt-out, pas d'applications tierces pour les données de santé |

| Données financières | Banques, prestataires de paiement | Validation de la connexion/du paiement basée sur le portefeuille | Virements non autorisés, prise de contrôle du compte | Reprise de compte criminelle, comparaison de données pour la solvabilité | Limites de transaction, pas de SMS-2FA, utilisation de jetons matériels |

| Comportement de paiement (euro numérique) | Banque centrale européenne, banques | Wallet comme canal d'authentification pour les paiements numériques | Surveillance fine des comportements d'achat | Contrôle/profilage par l'État, ciblage commercial | N'utiliser que des applications officielles, pas d„“optimiseurs de portefeuilles".“ |

| Données de déclaration et données fiscales | Administration fiscale, bureau d'enregistrement | Connexion au portefeuille pour les portails fiscaux / les autorités | Lien entre le revenu, le lieu de résidence, la famille, le patrimoine | Profilage politique, sanctions automatisées | Séparation des appareils privés et professionnels |

| Données d'assurance | Assureurs de tous types | Vérification du portefeuille pour la conclusion de contrats | Profilage, scoring des risques, refus de prestation | Trafic de données, manipulation de la solvabilité | Pas de libération de preuves inutiles |

| Données de mobilité et de voyage | Services de transport, trains, compagnies aériennes | Liaison des tickets par ID numérique | Profils de mouvement, itinéraires de voyage, modèles de temps | Analyse de mouvements commerciaux, surveillance de sites par l'État | Utiliser uniquement les applications officielles des fournisseurs |

| Données de communication | Opérateur de télécommunications | Vérification du compte SIM/opérateur | SIM-swap, reprise du numéro de téléphone | Prise de contrôle criminelle de comptes, scoring social | Définir le code PIN du fournisseur, activer Multi-Factor |

| Profils de solvabilité et de consommation | Schufa / agences de renseignements / boutiques en ligne | Vérification du portefeuille pour les contrôles de solvabilité | Refus automatisé, discrimination par les prix | Profilage commercial, scoring par IA | Validations minimales, vérifier régulièrement les renseignements sur les données |

| Données de l'appareil et de télémétrie | Smartphones, appareils IoT, apps | Lien via les autorisations d'applications | Prise de contrôle des appareils, logiciels malveillants, tracking | Commerce de données d'applications, profilage de données de capteurs | Pas d'apps douteuses 1TP12Envoyer, contrôler les autorisations |

Le tableau montre toutes les catégories de données pertinentes qui pourraient potentiellement être reliées dans l'environnement d'une ID numérique.

Le cœur du problème : l'ancrage identitaire

La carte d'identité numérique est techniquement propre. En théorie, elle n'est pas un système de surveillance centralisé. Mais elle devient un point d'ancrage identitaire auquel on peut rattacher toutes sortes de choses.

Santé, finances, autorités, mobilité, assurances, services privés - tous peuvent utiliser les mêmes données d'identification dès lors qu'ils sont autorisés. Et même si chaque consultation est strictement réglementée, la seule possibilité technique fait craindre que l'on réunisse plus tard plus que ce qui est autorisé aujourd'hui.

C'est précisément là que les critiques interviennent : Ce n'est pas le système individuel qui est dangereux - mais la possibilité de relier tous les systèmes par la même clé numérique.

Le dénominateur commun : l'identité numérique comme levier

Dès qu'une identité numérique est utilisée dans plusieurs domaines de la vie, une position de pouvoir se crée automatiquement à l'endroit où cette identité est gérée ou contrôlée. Cela vaut indépendamment de la question de savoir si le portefeuille lui-même se trouve localement sur l'appareil.

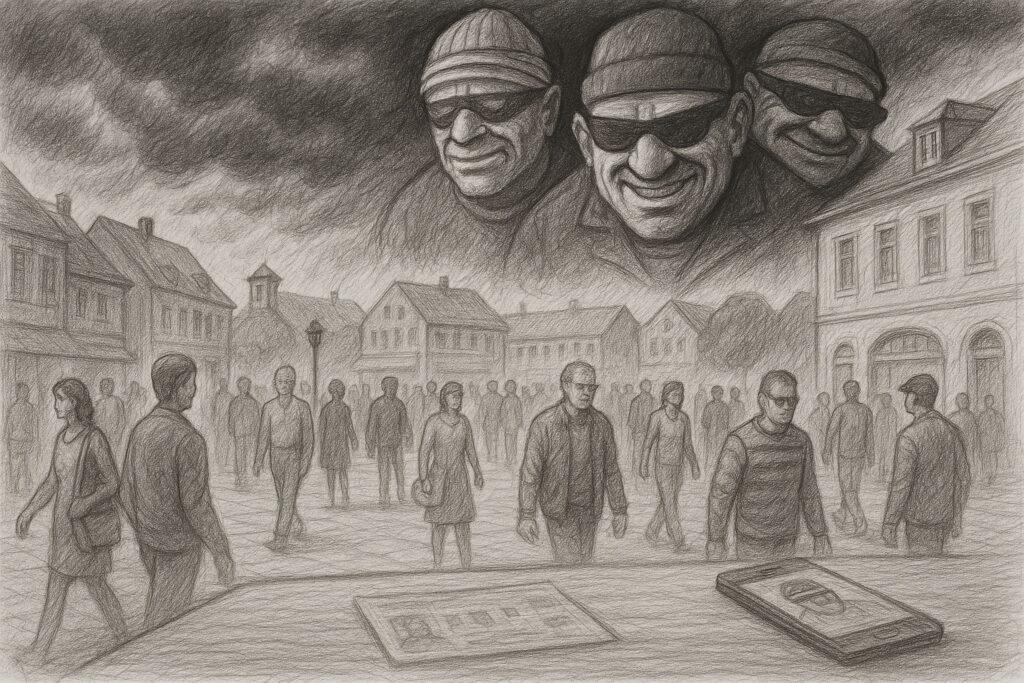

La véritable faille ne se situe pas dans le smartphone, mais dans l'écosystème qui se forme autour de cette identité. Et cet écosystème connaît au moins trois grands points d'attaque : L'État, le crime organisé et le secteur économique privé.

Abus d'État - le risque de détournement de finalité

L'État a souvent de „bonnes“ intentions - mais les systèmes se développent dans toutes les directions. En cas de crise, de situation d'urgence ou de période d'effervescence politique, le pouvoir étatique recourt volontiers à des possibilités techniques qui ont en fait été construites à des fins totalement différentes. L'histoire le montre :

- Les systèmes qui ont été introduits comme „pratiques“ sont souvent devenus par la suite des mécanismes de contrôle.

- Les exceptions qui ne devaient être valables que pour une „courte période“ ont été prolongées et étendues.

- Les arguments de sécurité conduisent rapidement à de nouveaux droits d'accès.

Avec une identité numérique utilisée partout, une trace unique est créée. Il n'est même pas nécessaire de lire les contenus. Il suffit de savoir quand, où et dans quel but une demande d'identité a été effectuée.

La tentation politique de la connectivité

Imaginons une situation dans laquelle l'État fait valoir un besoin d'information particulièrement fort pour certains domaines - par exemple dans le domaine de la santé, des prestations sociales ou de la finance. Avec un organisme émetteur central et des droits d'accès certifiés, ce serait politiquement possible,

- d'introduire de nouvelles obligations,

- élargir les accès,

- ou de rendre les exceptions permanentes.

Et une fois que ces décisions sont prises, il est rare qu'elles soient annulées.

Les protocoles silencieux

Même sans accès technique aux contenus, des métadonnées sont créées. Qui s'identifie où et quand est plus précieux qu'on ne le pense au premier abord. C'est le genre de données à partir desquelles il est possible d'établir des modèles de comportement. Et ce sont précisément ces modèles qui se prêtent à des analyses gouvernementales approfondies, si la volonté politique existe.

Abus criminels - attaques organisées et économie de marché noir

Les données de santé sont depuis des années un bien particulièrement recherché sur le Darknet. La raison en est simple :

- Ils sont valables en permanence.

- Ils révèlent des détails intimes.

- Ils peuvent être utilisés pour le chantage, la fraude à l'assurance et l'usurpation d'identité.

Il existe déjà aujourd'hui des cas où l'on a accédé spécifiquement aux données de l'assurance maladie et aux cartes de santé - non pas par des hackers hollywoodiens, mais par des points faibles tout à fait normaux dans les cabinets médicaux, les cliniques ou chez les prestataires de services.

L'interaction avec une carte d'identité numérique

Si l'ID numérique est utilisé comme moyen d'authentification pour les données de santé, cela ouvre une nouvelle dimension aux attaquants :

- Les données d'accès peuvent être récupérées via des appareils compromis ou par hameçonnage.

- Un smartphone volé ou manipulé peut devenir une identité „réelle“.

- Les pirates peuvent accéder à des zones sensibles si le portefeuille n'est pas suffisamment sécurisé.

Dès lors qu'une identité numérique est le ticket d'entrée dans différents secteurs, chaque fuite dans le système devient une menace pour l'ensemble de la vie d'une personne.

Criminalité financière et paiements numériques

Combiné à des services de paiement ou à un euro numérique, il devient particulièrement attrayant pour les pirates :

- Les transactions peuvent être falsifiées ou autorisées si le portefeuille est compromis.

- Les flux financiers peuvent être manipulés.

- L'usurpation d'identité entraîne des pertes financières massives.

Et comme les systèmes numériques fonctionnent 24 heures sur 24 et 7 jours sur 7, les dommages peuvent survenir en quelques minutes ou secondes.

Abus commerciaux - le profilage silencieux

Les entreprises pensent en termes de profils, de segments et de groupes cibles. Plus une identité est authentifiée avec précision, plus il est facile de l'associer à des données commerciales. C'est là qu'apparaît une pression silencieuse, mais dangereuse :

- Vérification de l'âge

- Vérification de l'adresse

- Capacité de paiement

- Données de mouvement

- Historique des achats

Une carte d'identité numérique ouvre la porte à l'extension de ces liens à un dossier personnel fiable - non pas au sens étatique, mais au sens économique.

Quand le confort devient une porte d'entrée

De nombreux services automatisent leurs processus dès qu'une identité vérifiée par portefeuille est disponible.

- Il suffit de s'inscrire

- „Confirmer avec l'identifiant numérique“

- Signer directement le contrat

Ce qui est pratique pour l'utilisateur est une opportunité pour les entreprises de regrouper des profils sur différentes plateformes.

Le danger de l'inéluctabilité

Une fois que le marché s'est habitué à la carte d'identité numérique, il en résulte une contrainte de fait :

- On ne peut pas s'inscrire sans portefeuille.

- Sans identité numérique, il n'y a pas d'accès à certaines offres.

- Les chemins alternatifs sont limités ou compliqués.

Ainsi, la décision n'est plus volontaire - même si elle est encore officiellement appelée ainsi.

Lorsque les trois voies interagissent

Le cas le plus dangereux n'est pas l'abus individuel. C'est celui où les acteurs étatiques, criminels et commerciaux ont chacun leurs propres intérêts - et où ces intérêts se rencontrent sur une seule ancre identitaire.

- L'État veut du contrôle et de la sécurité.

- Les criminels veulent des données et de l'argent.

- Les entreprises veulent des profils et du pouvoir d'achat.

Chacun de ces objectifs est en soi un défi. En les combinant, on obtient un système qui en sait plus sur le comportement d'une personne que celle-ci n'en aura jamais conscience.

L'ID numérique est le lien. Qu'il s'agisse du système de santé, du système financier, de l'administration ou des services privés, ils se rencontrent tous à un point de jonction commun. Et si ce nœud est compromis, ce n'est pas seulement une petite partie de la vie qui est ouverte, mais l'homme tout entier.

Enquête sur la carte d'identité numérique annoncée

Faiblesses techniques et risques invisibles

La cryptographie protège les contenus. Mais presque tous les processus numériques produisent des métadonnées : Qui a déclenché quel contrôle de portefeuille et à quel moment, quel service a fait la demande, quel attribut a été demandé (par ex. „Plus de 18 ans“ ou „Assuré“), de quel appareil est venue la demande. Ces informations d'accompagnement sont généralement petites, insignifiantes - et en même temps hautement significatives. Des séries chronologiques permettent de reconstruire des modèles de mouvement et de comportement, même sans avoir jamais lu les contenus en question. Les métadonnées ne sont donc pas une „tache aveugle“ - elles sont souvent l'ingrédient le plus précieux pour le profilage et la surveillance.

Gestion des clés, récupération et chaînes de blocage

Les identités numériques reposent sur des paires de clés. Quiconque perd ou compromet ces clés perd de facto le contrôle de l'identité. La restauration doit être construite de manière à ne pas ouvrir une porte dérobée aux autorités ni une porte d'entrée aux attaquants. Les questions difficiles sont les suivantes

- Comment un utilisateur peut-il retrouver sa capacité d'action en cas de vol de son smartphone ?

- Qui est responsable de la ré-identification ?

- Dans quel délai les certificats doivent-ils être révoqués et comment les informations relatives à la révocation parviennent-elles de manière fiable à toutes les parties concernées ?

Les implémentations pratiques le montrent : Les rollovers, les revocations et les workflows de restauration sont complexes - et c'est souvent là que surviennent les points faibles fatals.

Interopérabilité, listes de confiance et concentration de la gouvernance

Pour que les portefeuilles fonctionnent dans toute l'Europe, il faut des listes d'éditeurs, de fournisseurs de portefeuilles et de „relying parties“ dignes de confiance. Ces "Trusted Lists" sont une nécessité architecturale - et en même temps un instrument de pouvoir : celui qui figure sur la liste obtient des avantages économiques ; celui qui n'y figure pas est désavantagé. Cela conduit à des luttes de standards et de profils, à d'éventuels Vendor-Lock-ins et à la formation de Gatekeeper centraux. Du point de vue de la résilience et du contrôle démocratique, la répartition de ce pouvoir est fragile - et donc potentiellement risquée.

Les terminaux, les API et la problématique des interfaces

Le portefeuille n'est qu'une partie du système. Les plus grandes surfaces d'attaque sont souvent les API et les points d'extrémité dorsaux - par exemple les interfaces des caisses d'assurance maladie, des banques ou des bureaux d'enregistrement. Des implémentations non sécurisées, l'absence de contrôles d'accès ou des processus d'authentification perméables dans ces backends transforment rapidement une transaction de portefeuille en principe sûre en une fuite de données.

Risques de la chaîne d'approvisionnement et fabricants tiers

Les logiciels modernes reposent sur des bibliothèques et des composants tiers. Il suffit qu'un SDK soit compromis dans une application de portefeuille largement répandue pour que des masses soient touchées. Il en va de même pour les composants matériels (Secure Elements, TPM) : Des configurations erronées ou des micrologiciels manipulés peuvent faire échouer la promesse de sécurité. La chaîne d'approvisionnement constitue donc un risque systémique qui dépasse les utilisateurs individuels.

Perte d'appareils, SIM-swap et ingénierie sociale

La perte du terminal, les attaques par échange de carte SIM ou les campagnes d'hameçonnage bien menées restent les portes d'entrée qui nécessitent le plus de travail. Certaines voies de récupération s'appuient sur des canaux secondaires (e-mail, SMS) qui sont eux-mêmes peu sûrs. L'ingénierie sociale vise précisément ces failles : Les personnes sont persuadées de donner des autorisations, de divulguer des codes PIN ou d'utiliser de prétendues „applications d'aide“ installier. La conception technique ne sert pas à grand-chose si les utilisateurs restent aussi vulnérables dans la pratique.

Logging, forensics et traces

De nombreux systèmes tiennent des registres - pour des raisons de sécurité. Mais les logs sont à double tranchant : ils aident à l'élucidation, mais ils fournissent aussi une copie des métadonnées. En centralisant les logs, on crée un trésor pour l'analyse et potentiellement pour les abus. Le défi consiste à concilier les obligations de conservation pour la police scientifique et la stricte minimisation des temps de rétention.

Canaux latéraux et attaques matérielles

Même des algorithmes puissants peuvent être attaqués par des canaux latéraux : Mesures de la consommation électrique, micro-timing, attaques physiques sur les éléments sécurisés. Ces techniques sont coûteuses, mais elles sont utilisées par des acteurs étatiques ou des criminels bien équipés. Pour les applications particulièrement sensibles (par exemple les signatures d'État), de telles attaques sont réalistes et doivent être prises en considération.

Conséquences en situation réelle : scénarios concrets de dommages

1. les dommages financiers causés par les reprises de compte

- ScénarioUn attaquant obtient l'accès à la récupération du portefeuille d'une personne par une attaque combinée d'échange de carte SIM et d'une manœuvre d'hameçonnage. Le portefeuille permet de simuler une validation de paiement ; en l'espace de quelques minutes, des sommes d'argent sont transférées vers plusieurs portefeuilles, une partie se perd dans les crypto-onlines. Pour les personnes concernées, cela signifie : perte immédiate de patrimoine, longues procédures de contre-passation, atteinte à la réputation. Pour les banques, il en résulte un problème de confiance - et les questions de recouvrement sont juridiquement complexes.

- Contre-mesures à court terme: des politiques strictes à deux facteurs, des contrôles manuels des transactions en cas de montants inhabituels, des limites pour les nouveaux délais de paiement.

2. chantage et discrimination par le biais des données de santé

- ScénarioSuite à une fuite de données dans une clinique régionale, des diagnostics sensibles sont publiés sur des forums du darknet. La combinaison avec des preuves d'authentification basées sur des portefeuilles permet de tirer des conclusions sur les personnes. Les personnes concernées sont victimes de chantage ou de discrimination auprès des employeurs ou des assurances. Même si les contenus ne peuvent pas être consultés ouvertement, des indices (par exemple „traitement dans un service psychiatrique à la date X“) suffisent pour causer des dommages considérables.

- Contre-mesures à court terme: lois strictes sur la finalité, responsabilité en cas de fuite de données, obligations de notification avec des offres de soutien transparentes.

3. surveillance de masse via les métadonnées

- ScénarioUne autorité étatique obtient des droits d'accès étendus aux métadonnées sous le prétexte de la lutte contre le terrorisme. Sans lire les contenus, il est possible de reconstituer des profils de déplacement, la participation à des rassemblements ou des contacts récurrents. Dans des contextes autoritaires, cela conduit rapidement à l'intimidation et à un „chilling effect“ : les gens évitent certains lieux ou activités par peur d'être surveillés par l'État.

- Contre-mesures à court terme: contrôle judiciaire strict pour l'accès aux métadonnées, journalisation de toutes les demandes, limitation de la durée de conservation des données.

4. panne de système due à un éditeur compromis

- ScénarioUn éditeur central (par exemple un grand fournisseur de portefeuilles ou une autorité de certification) est compromis. Conséquence : des millions de justificatifs doivent être révoqués, les procédures de paiement s'effondrent, les processus administratifs ne peuvent pas être vérifiés. Le rétablissement est long et coûteux - et pendant ce temps, de nombreux services ne peuvent être utilisés que de manière limitée.

- Contre-mesures à court terme: sauvegardes décentralisées, déploiements échelonnés, procédures d'urgence avec alternatives papier.

5. concentration du marché et exploitation par les fournisseurs

- ScénarioUn fournisseur de portefeuille dominant établit des extensions propriétaires qui sont reprises par de nombreux services. Les petits fournisseurs ne peuvent pas suivre, les utilisateurs sont „locked in“. Les prix des services augmentent, les fonctions de protection des données sont échangées contre la commodité. Le pouvoir économique se déplace vers un ou quelques acteurs.

- Contre-mesures à court terme: prescriptions d'interopérabilité, règles réglementaires contre les interfaces exclusives, standards ouverts.

6. attaques de détail : vente de données de santé et d'assurance sur le Darknet

- ScénarioLes données des cabinets médicaux et des centres de facturation sont rassemblées et vendues sur le Darknet. Les acheteurs utilisent ces données pour la fraude à l'assurance, le vol d'identité ou le chantage ciblé. Lorsque des vérifications basées sur des portefeuilles lissent le champ, la monétisation des informations augmente - et donc le prix du marché noir.

- Contre-mesures à court termeDes exigences de sécurité plus strictes pour les cabinets médicaux, le cryptage des backends, la poursuite pénale des structures de courtiers en données.

7) Infrastructure critique : conséquences en cascade

- ScénarioLes identifiants compromis sont utilisés pour tromper les autorités (par exemple, pour contester des actifs, pour falsifier des preuves d'identité pour des chaînes d'approvisionnement critiques). Il en résulte des dommages lents mais profonds : interruption de la chaîne d'approvisionnement, litiges, perte de confiance dans les services centraux.

- Contre-mesures à court terme: Vérification multipartite, ne pas baser les processus sensibles uniquement sur l'authentification du portefeuille.

8) Exclusion sociale due aux barrières numériques

- ScénarioLes fournisseurs et les autorités réduisent les voies alternatives parce que le portefeuille réduit la charge administrative. Les citoyens ne disposant pas d'appareils compatibles, les personnes âgées ou les personnes en situation précaire ne peuvent plus accéder aux services et sont de fait exclus.

- Contre-mesures à court termealternatives hors ligne garanties par la loi, soutien et programmes de promotion de la participation numérique.

Classement final

Ces scénarios ne sont pas des contes d'horreur, mais des déductions de types d'attaques déjà connus, d'incitations économiques et de l'expérience historique selon laquelle les systèmes sont régulièrement développés et étendus. Le portefeuille n'est pas une monstruosité - c'est un outil. La question est la suivante : Dans quelles mains cet outil tombe-t-il, comment les instances de contrôle sont-elles réparties et quelle est la force des barrières contre le détournement de finalité, la commercialisation et l'exploitation criminelle ?

Mesures de protection, antidotes et garde-fous responsables

1. des limites légales claires - avant que les systèmes ne se développent

L'identité numérique n'est pas un petit outil. C'est un projet d'infrastructure qui intervient profondément dans la vie quotidienne. C'est pourquoi il faut des barrières légales sévères, et ce avant que l'interconnexion de tous les domaines de la vie ne devienne réalité. Cela signifie en substance

- Une affectation claire, Il s'agit d'une obligation légale qui ne peut pas être contournée par un simple vote à la majorité.

- Obligations de transparence pour tout type d'accès - qu'il soit étatique, commercial ou technique.

- Obligations d'information contraignantes, Les systèmes doivent être mis à niveau.

L'expérience montre que les grands systèmes numériques ont tendance à se développer. Le seul frein fiable est une loi dont la formulation est volontairement étroite.

2. normes techniques minimales - pas de compromis sur les fondations

Le portefeuille lui-même doit reposer sur une base technique qui n'invite pas les attaquants. Les exigences minimales essentielles sont les suivantes

- Forte minimisation des métadonnéesNe consigner les demandes que dans la mesure où elles sont absolument nécessaires.

- On-device Secure Element: Pas seulement une protection logicielle, mais de véritables verrous matériels.

- Mécanismes de révocation distribuésRévocation de clés sans arrêt total du système.

- Véritable cryptage de bout en bout dans les backends, pas seulement du côté des apps.

Ces normes doivent être imposées par la loi et faire l'objet d'audits réguliers - sinon la „protection“ reste purement théorique.

3) Mécanismes de protection organisationnels - responsabilité à grande échelle

Quiconque manipule des identités doit assumer des responsabilités. Cela inclut

- Des instances de contrôle indépendantes pour les fournisseurs de portefeuilles et les éditeurs.

- Audits de sécurité obligatoires pour les assureurs maladie, les banques et les backends administratifs.

- Règles de responsabilité, Les États membres doivent mettre en place des règles claires pour déterminer qui doit payer et qui doit informer en cas de violation des données.

Sans responsabilités organisationnelles claires, il y a toujours quelqu'un qui passe le relais - c'est précisément ce qui ne doit pas se produire ici.

4. restauration transparente - sans portes dérobées

La récupération des portefeuilles volés ou perdus est un point critique. Elle ne doit pas être un outil pour les attaquants ni une porte dérobée pour les autorités :

- Restauration en plusieurs étapes, La Commission européenne a publié un rapport sur l'état d'avancement de la mise en œuvre de la directive, qui a été confirmé par plusieurs canaux indépendants.

- Options hors ligne avec vérification de l'identité personnelle pour éviter les abus via des attaques à distance.

- Pas d'utilisation des canaux secondaires peu sûrs comme les SMS pour l'authentification seule.

C'est la seule façon d'éviter que les pirates n'utilisent la restauration comme „clé d'entrée“.

5. stratégies d'urgence - stabilité au quotidien

Même le meilleur système numérique a besoin d'alternatives en cas d'échec. En font partie

- Procédures d'urgence sur papier, Les projets de recherche doivent être conçus de manière à garantir une réelle utilisabilité.

- Authentification de repli, Il s'agit d'une méthode de travail qui peut être utilisée sans smartphone.

- Règles pour le fonctionnement hors ligne, Les services de santé et les services publics, par exemple.

La carte d'identité numérique ne doit jamais être le seul accès à des services vitaux.

6) L'autodéfense citoyenne - la conscience comme bouclier

La technique seule ne protège pas de la tromperie. Les citoyens doivent renforcer leur propre conscience de la sécurité :

- Se méfier des messages inattendus ou des demandes „d'urgence“.

- Pas de transmission de PIN de portefeuille ou de codes de récupération.

- Mise à jour régulière des appareils et des applications.

- utilisation de mécanismes de blocage forts et de la biométrie avec un second facteur.

Nul besoin d'être un expert en informatique - un peu de méfiance et de bon sens sont souvent plus efficaces que n'importe quel logiciel de protection.

Dernière enquête sur l'euro numérique

Références à des articles d'approfondissement

Le thème de l'identité numérique touche de nombreux autres domaines que j'ai traités plus en détail dans des articles séparés. Ceux qui souhaitent aller plus loin dans les différents thèmes y trouveront des analyses, des contextes et des exemples supplémentaires :

- Dossier électronique du patient (ePA): Un article spécifique met en lumière les risques associés au dossier médical électronique, des marchands du darknet aux failles de sécurité, en passant par la question de l'obligation d'opt-out. La grande interface entre le DME et l'identifiant numérique est un risque clé qu'il faut comprendre.

- Euro numériqueDans un autre article, j'explique quels risques de surveillance et de contrôle pourraient être associés à une monnaie numérique de banque centrale. En combinaison avec un portefeuille d'identité paneuropéen, on obtient un point d'intersection riche en données entre le comportement financier et l'identité personnelle.

- Cas de tension en AllemagneJ'ai également publié un article sur le „cas de tension“. Il examine les implications juridiques et sociétales qui surviennent lorsque les pouvoirs de l'État sont étendus - un sujet qui devient particulièrement pertinent dans le contexte des identités numériques.

- Rétablissement du service militaire obligatoireMon article sur le retour possible du service militaire obligatoire est également intéressant dans ce contexte. Il montre comment les structures étatiques pourraient être réactivées en temps de crise - et pourquoi les systèmes d'identité numérique prendraient alors une toute nouvelle signification.

Conclusion sur l'identité numérique de l'UE

L'identité numérique européenne est un outil puissant. Elle promet la commodité, l'uniformité d'accès et une administration moderne. Mais comme pour tout outil, c'est l'utilisation que l'on en fait qui détermine en fin de compte s'il s'agit d'un progrès ou d'un risque. Le véritable problème n'est pas le portefeuille lui-même, mais la possibilité de relier entre eux les nombreux domaines de notre vie qui étaient jusqu'à présent délibérément séparés.

Par le biais des données de santé, des informations financières, des dossiers administratifs et des profils privés, il se crée un réseau de données qui, mal réglementé ou utilisé à mauvais escient, a le pouvoir de rendre une personne entièrement lisible. Non seulement pour l'État, mais aussi pour les criminels et les entreprises.

L'histoire nous apprend que les systèmes créés se développent. Les exceptions sont fixées. La commodité supplante la prudence.

C'est pourquoi il faut des garde-fous clairs, un contrôle transparent et des alternatives qui fonctionnent aussi sans identité numérique. Et il faut un regard critique qui ne soit pas basé sur la panique, mais sur un respect sain de la portée de la technologie moderne. Ce n'est qu'à cette condition que l'identité numérique pourra devenir un outil au service de la société - et non un outil qui la façonne en secret.

Foire aux questions

- Qu'est-ce que la carte d'identité numérique de l'UE et pourquoi est-elle introduite ?

La carte d'identité numérique est une initiative paneuropéenne qui doit permettre aux citoyens de s'identifier pour les services les plus divers, des autorités aux banques en passant par les portails de santé. L'UE met en avant la commodité, l'uniformité des normes et la réduction de la bureaucratie. L'idée de base est de rendre les processus d'identité plus sûrs et plus simples en faisant tout passer par une seule identité numérique. - Que signifie réellement „EUDI-Wallet“ ?

EUDI est l'abréviation de „European Digital Identity“. Le portefeuille est une application qui stocke des preuves numériques sur le smartphone. Il contient des données d'identité de base (nom, date de naissance, numéro de carte d'identité) et, en option, des justificatifs supplémentaires tels que le permis de conduire, le statut d'assurance maladie ou les certificats de signature. Il s'agit donc d'une sorte de portefeuille numérique pour les pièces d'identité. - Est-ce vraiment sûr si tout est sur mon téléphone portable ?

La technologie du portefeuille elle-même est relativement sûre - elle utilise la cryptographie, des modules de sécurité matériels et la divulgation sélective. Le problème ne se pose pas sur l'appareil, mais dans l'écosystème. Dès que de nombreux services utilisent le même ancrage d'identité, de nouveaux risques apparaissent en raison des interfaces, des listes centrales, des métadonnées et des intérêts politiques ou économiques. - Quelle est la différence entre „contenu“ et „métadonnées“ ?

Les contenus sont ce que tu partages réellement - par exemple „plus de 18 ans“ ou „assuré“. Les métadonnées sont des informations d'accompagnement : l'heure, le lieu, le service qui a posé la question, la preuve qui a été demandée. Les métadonnées en disent long sur ton comportement, même si le contenu reste crypté. Les métadonnées sont souvent la partie la plus précieuse - pour les États, les entreprises et les criminels. - Quelles données pourraient théoriquement être associées à l'identifiant numérique ?

Techniquement, presque tous les domaines nécessitant une authentification : Santé, finances, euro numérique, assurances, mobilité, autorités, déclaration, données de solvabilité, communication, télémétrie. Non pas parce qu'il est prévu de jeter toutes les données ensemble, mais parce que les caractéristiques d'identification communes permettent techniquement ce lien. - Quel est le risque le plus important du point de vue de l'État ?

Le plus grand risque est le „changement de finalité“. Les systèmes qui existent sont souvent étendus. Des situations de crise, des pressions politiques ou des arguments de „sécurité“ peuvent entraîner une extension des accès, une utilisation accrue des métadonnées ou un affaiblissement des restrictions d'utilisation. Le portefeuille devient alors un puissant instrument de contrôle. - L'État peut-il alors tout voir de moi ?

Non, pas automatiquement. Mais il pourrait - par le biais de modifications législatives ou d'autorisations d'urgence - imposer l'accès à des métadonnées ou à certaines preuves. L'infrastructure technique le permet. La question décisive est celle de la solidité des garde-fous juridiques et de l'indépendance des instances de contrôle. - Quel est le risque le plus important d'un point de vue criminel ?

Les criminels ciblent l'usurpation d'identité, les données de santé et les transactions financières. Un portefeuille compromis peut être utilisé à des fins de prise de contrôle de compte, d'extorsion, de fraude à l'assurance ou d'usurpation d'identité ciblée. Les données de santé en particulier sont très précieuses sur le Darknet, car elles sont sensibles et valables en permanence. - Quel est le risque le plus important d'un point de vue commercial ?

Les entreprises pourraient utiliser le portefeuille pour regrouper des profils sur différentes plates-formes. Les combinaisons de vérification de l'âge, du lieu de résidence, du comportement d'achat, de l'activité en ligne et des données de solvabilité permettent d'établir des profils de consommateurs très précis. Cela conduit à une discrimination des prix, à des publicités ciblées et à des exclusions potentielles. - Quel pourrait être le lien entre la carte d'identité numérique et l'euro numérique ?

Lorsque l'euro numérique arrivera, il nécessitera une forme d'authentification. Le portefeuille pourrait être utilisé à cet effet. Cela associe les transactions financières et l'identité vérifiée par l'État - un réseau très sensible. Les critiques craignent la surveillance, le contrôle des comportements et les atteintes profondes à la vie privée. - Que se passe-t-il si mon téléphone portable est volé ou piraté ?

Cela dépend des mécanismes de récupération. S'ils sont trop simples - par exemple via SMS - il y a un risque que des pirates usurpent ton identité. S'ils sont trop compliqués, les citoyens seront bloqués dans leur vie quotidienne. Il faut des procédures multifactorielles robustes, des alternatives hors ligne et pas de portes dérobées. - Qui contrôle quels services peuvent accéder à l'identifiant numérique ?

Chaque pays tient des „Trusted Lists“ - des listes de fournisseurs de services dignes de confiance. Ces organismes décident qui est considéré comme digne de confiance. Cela crée des centres de pouvoir. Celui qui figure sur la liste obtient l'accès à des identités de citoyens et des avantages économiques. La question est de savoir dans quelle mesure ces décisions sont transparentes. - Quel est le rôle des autorités et des caisses de maladie dans la chaîne des risques ?

Une très grande. Le portefeuille peut être techniquement bon - mais les backends des autorités et de la santé sont souvent mal protégés. Les attaques contre les cabinets médicaux, les cliniques ou les centres de facturation sont déjà une réalité aujourd'hui. Si des données s'y écoulent et peuvent être reliées par des vérifications de portefeuille, des risques massifs apparaissent. - Quel est le degré de réalisme des attaques par ingénierie sociale ?

Très réaliste. Les pirates utilisent des messages faussement authentiques, des appels au support ou des applications falsifiées pour obtenir des données de récupération. Le plus grand point faible reste l'être humain. C'est pourquoi la vigilance et la saine méfiance sont plus importantes que n'importe quel cryptage. - Existe-t-il des mécanismes de protection contre les abus commerciaux ?

Des protections officielles existent, mais elles sont souvent faibles. Les entreprises peuvent combiner les données dès qu'un utilisateur donne son accord - souvent sous la pression du temps ou sans informations claires. Une réglementation plus stricte, des obligations de transparence et une limitation claire des finalités sont nécessaires. Les citoyens peuvent veiller eux-mêmes à ne pas partager des données inutilement. - Existe-t-il des alternatives à la carte d'identité numérique ?

Oui - les preuves papier, les logins classiques, les systèmes à deux facteurs. Il est important que ces alternatives restent protégées par la loi. Sinon, il en résultera une obligation de fait d'utiliser le wallet. Les systèmes numériques ne doivent jamais être la seule option pour obtenir des services essentiels. - Que peuvent faire les citoyens eux-mêmes pour se protéger ?

Utiliser les codes PIN et la biométrie, ne jamais divulguer les données de récupération, ne pas utiliser d'applications tierces douteuses 1TP12, maintenir les appareils à jour, vérifier régulièrement les autorisations, utiliser les options d'opt-out dans le domaine de la santé, se méfier des messages „Urgent ! Compte bloqué !“ - La vigilance l'emporte sur la crédulité, telle est la règle la plus importante. - La carte d'identité numérique est-elle fondamentalement mauvaise ?

Non, elle peut faciliter beaucoup de choses et permettre des services numériques modernes. La question n'est pas de savoir si la technique est bonne ou mauvaise - mais si les conditions-cadres sont solides. Sans lois fortes, sans contrôle transparent et sans alternatives robustes, la commodité conduit à la dépendance. Avec des règles claires, le wallet peut toutefois être un outil utile.

Cher Monsieur Schall, je suis tombé sur cet article un peu par hasard. Néanmoins, c'est le meilleur article que j'ai lu à ce jour sur ce sujet. Mais :

Vous vous basez sur le „citoyen“. Le droit allemand fait la distinction entre les habitants et les citoyens. Seuls les citoyens ont le droit de vote ou sont soumis au service militaire obligatoire. Mais les „étrangers illégaux“ sont également couverts par l'assurance maladie et la plupart des étrangers reçoivent l'allocation citoyenne. Bien sûr, ils peuvent être citoyens d'un autre État. Pour moi, il serait préférable qu'ils se conforment à la législation en vigueur ici, et non pour des raisons idéologiques ! Ici, je suis citoyen de la RFA, en Pologne ou dans un autre pays, je suis un „invité“, un étranger ou un „étranger“.

Ce qui précède s'applique-t-il également au citoyen des États-Unis, du Canada, etc. - reçoit-il également une carte d'identité numérique en Allemagne ou dans l'UE ? A-t-il alors la carte d'identité de nombreux pays ?

J'espère que vous ne considérez pas ces questions comme une provocation.

Merci

E. Nickisch

Cher Monsieur Nickisch, merci beaucoup pour votre commentaire et vos mots élogieux sur l'article - cela me fait très plaisir.

En ce qui concerne votre remarque sur la distinction entre citoyens et résidents, vous avez bien sûr raison d'un point de vue juridique : au sens strict du droit public, le terme „citoyens“ désigne les personnes qui possèdent également la nationalité d'un pays - avec des droits et des obligations tels que le droit de vote ou le service militaire obligatoire. Dans l'article, j'ai toutefois plutôt utilisé le terme au sens général, c'est-à-dire comme „les personnes qui vivent au sein de l'UE et qui seraient concernées par la carte d'identité numérique“.

Concernant votre question : non, les citoyens de pays non membres de l'UE, comme les États-Unis ou le Canada, ne reçoivent pas automatiquement un identifiant numérique européen. L'identité numérique selon EIDAS 2.0 est principalement destinée aux personnes résidant dans un pays de l'UE. La question de savoir si et comment les citoyens de pays tiers peuvent obtenir une telle ID dépend du fait qu'ils résident dans un pays de l'UE, y sont enregistrés et ont accès aux services administratifs. Dans ce cas, une ID peut leur être attribuée, mais par un seul État membre de l'UE. Une identification multiple (par exemple „canadien“ plus „UE“) n'est pas prévue pour le moment.

Je ne considère pas du tout vos questions comme une provocation, bien au contraire. Il est important de garder aussi ces différenciations à l'esprit.

Cher Monsieur Schall,

Tout d'abord, je tiens à vous remercier pour cet article très instructif. D'après vous, est-il conseillé d'utiliser un téléphone portable personnel uniquement pour l'identification numérique ? Et un téléphone portable privé utilisé pour les médias sociaux et la communication ? Est-ce que cela permet d'effacer son empreinte numérique ou d'empêcher la collecte de données et les abus ?

Avec mes salutations amicales

S.Reuter

C'est une bonne question, justifiée, et à vrai dire, à laquelle on ne peut répondre qu'avec des réserves. Un appareil séparé peut certes améliorer l'ordre personnel et le sentiment de sécurité, mais il ne constitue probablement pas une protection fiable contre le profilage ou la collecte de données. Les facteurs décisifs ne résident pas tant dans l'appareil lui-même que dans l'architecture du système, le cadre juridique, les interfaces et la conception pratique ultérieure de l'identifiant numérique européen. Ce sont précisément ces points qui n'ont pas encore été clarifiés de manière transparente. En bref, deux smartphones ne peuvent pas „effacer“ l'empreinte numérique de manière fiable, mais tout au plus la séparer sur le plan organisationnel. Ce n'est pas au niveau de l'utilisateur, mais au niveau du système et de la législation - qui est encore en cours d'élaboration - que se décide si et dans quelle mesure l'abus ou le regroupement de données est empêché. Une certaine dose de scepticisme et d'attente est donc tout à fait raisonnable dans la perspective actuelle.