Wenn man von „digitaler ID“, „europäischer Identitäts-Wallet“ oder „EUDI-Wallet“ hört, klingt das zunächst abstrakt – fast wie ein weiteres kompliziertes IT-Projekt aus Brüssel. Viele Menschen haben noch nie bewusst von „eIDAS 2.0“ gehört, dem zugrunde liegenden EU-Regelwerk. Und doch betrifft dieses Projekt langfristig nahezu jeden Bürger der Europäischen Union.

Im Kern geht es um etwas, das wir seit Jahrzehnten auf Papier oder als Plastikkarte im Alltag mitführen: den amtlichen Nachweis unserer Identität. Bisher besitzen wir verschiedene Dokumente – Personalausweis, Führerschein, Krankenversicherungskarte, Steuer-ID, Konto-Login, Versichertennummer. Jedes System arbeitet getrennt, jedes mit eigenen Abläufen, oft verwirrend und manchmal ärgerlich.

Die EU verfolgt nun das Ziel, diese verstreuten Identitätsbereiche in einer einheitlichen digitalen Lösung zusammenzuführen. Eine Art digitaler Ausweis auf dem Smartphone, der für Behördengänge, Bankgeschäfte, medizinische Zugänge, Tickets, Verträge und viele weitere Situationen genutzt werden kann. Die dafür ausgewählte Form heißt „Wallet“ – also digitale Brieftasche: eine App, die alle wichtigen digitalen Identitäts-Nachweise enthalten soll.

Das Thema ist wirklich sehr komplex und etwas trocken, daher versuche ich, in diesem recht umfangreichen Artikel alles so knapp und verständlich wie möglich zu halten.

Warum eine europäische Lösung? Der offizielle Gedanke dahinter

Die Europäische Union argumentiert nüchtern:

- Bürger sollen sich überall in Europa digital ausweisen können.

- Unternehmen und Behörden sollen sicher prüfen können, ob jemand wirklich derjenige ist, für den er sich ausgibt.

- Die Wallet soll Komfort bringen – weniger Passwörter, weniger Papier, weniger separate Logins.

Die offizielle Vision klingt auf den ersten Blick modern und pragmatisch: Anstatt 20 verschiedene Zugangswege zu haben, soll ein einziger, einheitlicher Identitäts-Mechanismus genügen. Das Prinzip dahinter orientiert sich an der Logik: „Einmal identifiziert – überall sicher genutzt.“

Geschichte & Hintergrund

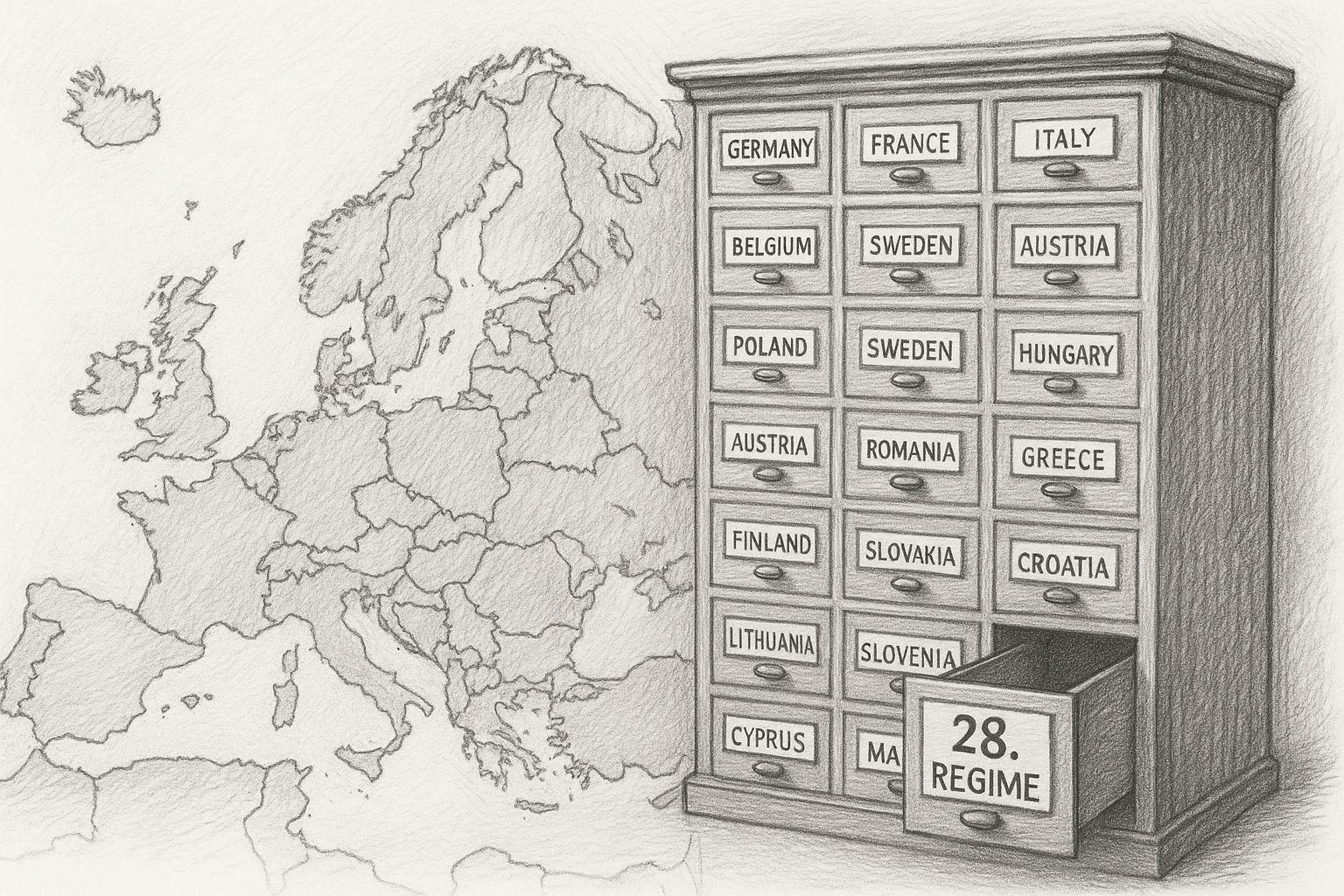

Die Grundlage bildet die Verordnung (EU) Nr. 910/2014 („eIDAS“) über elektronische Identifikation und Vertrauensdienste, die ab dem Jahr 2016 in den Mitgliedstaaten Anwendung fand. Im Juni 2021 legte die Europäische Kommission einen Vorschlag zur umfassenden Reform vor, mit dem Ziel einer einheitlichen digitalen Identität für EU-Bürger. Am 20. Mai 2024 trat die neue Regelung Regulation (EU) 2024/1183 („eIDAS 2.0“ bzw. „European Digital Identity Framework“) in Kraft.

Damit sind die Mitgliedstaaten verpflichtet, bis zu einem festen Termin eine Wallet-Lösung zur Verfügung zu stellen.

Aktueller Stand (Stand Mitte / Ende 2025)

- Die EU-Kommission berichtet, dass alle Mitgliedstaaten bis 2026 mindestens eine zertifizierte Wallet anbieten müssen.

- In Deutschland laufen bereits Vorarbeiten und Piloten, z. B. Prüfungen technischer Sandboxen-Modelle.

- Es existieren große Pilotprojekte („large-scale pilots“) in mehreren Mitgliedstaaten, um Anwendungsfälle wie Mobil-Führerschein, Bildung, Zahlungen und Abgrenzungen zu testen.

- Technische Durchführungsrechtsakte für Sicherheit, Interoperabilität und Funktionalität sind veröffentlicht oder werden veröffentlicht — z. B. Vorgaben für Wallet-Architekturen.

Ausblick – was kommt noch?

- Bis Ende 2026 muss jede Mitgliedsstaat ein Wallet anbieten, das den gemeinsamen EU-Standards entspricht.

- In den Jahren danach (z. B. bis Dezember 2027) sollen private und regulierte Dienste (Banken, Gesundheitsdienste etc.) verpflichtet sein, die Wallet als Identifikationsmittel zu akzeptieren.

- Langfristiges Ziel der EU: Bis 2030 soll ein Großteil der EU-Bürger eine digitale Identität nutzen.

- Technische und organisatorische Herausforderungen bleiben: Interoperabilität über Grenzen hinweg, Datenschutz-Standards, Geschäfts- und Behördenpraktiken müssen noch vielfach angepasst werden.

Was technisch in der Wallet liegt – und was nicht

Die Basisdaten (PID)

In einer europäischen Identitäts-Wallet liegen nicht alle Informationen, die ein Staat über einen Bürger hat. Stattdessen soll sie sogenannte Person Identification Data (PID) enthalten. Darin stecken die grundlegenden Identitätsdaten, die auf einem Personalausweis auch stehen:

- Name

- Geburtsdatum

- Staatsangehörigkeit

- Identitätsnummer

Diese Daten werden einmal verifiziert – etwa über den Chip im Personalausweis oder ein anderes staatliches Verfahren – und dann in die Wallet übernommen.

Zusätzliche Nachweise (Credentials)

Über diese Basis hinaus können weitere „digitale Nachweise“ abgelegt werden. Das ist der Bereich, der die Wallet mächtig macht – und gleichzeitig kritisch. Mögliche zusätzliche Nachweise:

- digitaler Führerschein

- Studienabschluss

- Krankenversicherungsnachweis

- Wohnsitzbestätigung

- die elektronische Signatur für Verträge

- Zugänge zu Bankkonten oder Zahlungsdiensten

Nicht alles davon ist verpflichtend. Die Plattform ist so gebaut, dass es theoretisch möglich ist – was später genutzt wird, hängt von nationalen Entscheidungen und wirtschaftlichen Interessen ab.

Das technische Versprechen: „Alles bleibt lokal“

Die EU betont, dass die Wallet lokal auf dem Smartphone liegt. Das bedeutet:

- Die Nachweise werden im Speicher des Geräts abgelegt.

- Die Kontrolle soll beim Nutzer bleiben.

- Man gibt nur das frei, was für eine Transaktion nötig ist („selektive Offenlegung“).

Das klingt beruhigend und ist in Jahrzehnten digitaler Entwicklung auch ein moderner Ansatz – weg von zentralen Großdatenbanken, hin zur Nutzerkontrolle.

Wo die Skepsis beginnt

Viele Kritiker stimmen zu, dass die Technik sauber konzipiert ist. Die Sorge richtet sich weniger an den Ort, an dem die Daten gespeichert sind, sondern an das Gesamtsystem, in dem die Wallet agiert. Denn selbst wenn alle Daten lokal liegen, braucht jede Transaktion:

- eine Verbindung zu einem Dienst („Relying Party“),

- Zertifikate, die bestätigen, dass der Nachweis gültig ist,

- Protokolle, die belegen, dass eine Überprüfung stattgefunden hat.

Dabei entstehen Metadaten – Zeit, Ort, Art des Nachweises, Identität des empfangenden Dienstes. Und die Kombination dieser Metadaten ist es, die Datenschützer als potenziell gefährlich einstufen.

Offizielle Schutzmechanismen – und ihre Grenzen

Die Wallet soll nur das preisgeben, was ein Dienst wirklich braucht. Beispiel: Für den Zutritt zu einer Bar muss nicht das Geburtsdatum weitergegeben werden, sondern nur „über 18“. Das ist ein sinnvolles Feature – aber nur so gut wie:

- die Umsetzung durch die Anbieter

- die Zertifizierungsregeln

- und die technische Integrität der App

Kryptographie und Zertifikate

Die Daten sind kryptographisch geschützt. Das bedeutet: Der Empfänger kann prüfen, ob der Nachweis echt ist. Niemand kann den Inhalt unterwegs verändern. Doch Kryptographie löst nicht das Problem, wer alles sehen kann, dass ein Nachweis abgefragt wurde.

Die „Trusted Lists“

Jedes Land führt eine Liste vertrauenswürdiger Diensteanbieter. Nur diese dürfen Nachweise auslesen. Das klingt nach Kontrolle – doch Kritiker fragen: Wer entscheidet, wer auf diese Liste kommt? Wie wird Missbrauch verhindert, wenn politische oder wirtschaftliche Interessen im Spiel sind?

Warum dieses erste Kapitel so wichtig ist

Dieses Kapitel legt bewusst viel Wert auf eine klare, verständliche Grundlage – denn ohne dieses Fundament versteht man die späteren Kritikpunkte nicht. Die Wallet selbst ist streng genommen ein technisches Werkzeug, das vieles verbessert. Doch die eigentliche Sorge dreht sich nicht um die App, sondern um die Verknüpfbarkeit von Daten über alle Lebensbereiche hinweg.

Und genau diese Verknüpfbarkeit wird später – in den weiteren Kapiteln – zum zentralen Thema:

- Gesundheit

- Bank

- digitale Währungen

- Behördensysteme

- Versicherungen

- Mobilitätsdaten

- Kommunikationsdienste

Je mehr Systeme dieselbe Identitäts-Ankerfunktion nutzen, desto leichter lassen sich Datenknoten zusammenführen – ob freiwillig, gezielt oder unabsichtlich.

eGovernment Podcast zur digitalen EU-ID

Die unsichtbare Logik der Verknüpfung

Wenn man eine digitale Identität als „Anker“ für verschiedene Lebensbereiche definiert, entsteht automatisch das Potenzial, Informationen zusammenzuführen, die früher getrennt waren. Die Wallet selbst ist dabei weniger das Problem – sie ist ein Werkzeug. Das eigentliche Risiko liegt in den Schnittstellen, an denen Behörden, Krankenkassen, Banken und private Anbieter diese Identität nutzen, um ihre eigenen Datenbanken anzusprechen.

Genau an diesen Schnittstellen entsteht die Macht der Verknüpfung. Nicht, weil „jemand alles zusammenwirft“, sondern weil die gemeinsamen Identifikationsmerkmale es ermöglichen.

Gesundheitsdaten: Das empfindlichste Feld überhaupt

Im Gesundheitswesen existieren bereits jetzt umfassende Datensätze, die über viele Jahre gewachsen sind: Diagnosen, Therapien, Abrechnungen, Notfalldaten, psychologische Informationen, Medikationshistorien. Diese Daten haben eine enorme Aussagekraft über das Innenleben eines Menschen – nicht nur medizinisch, sondern auch sozial und ökonomisch.

Die elektronische Patientenakte (ePA) bringt diese Daten in eine zentrale Struktur der Krankenkassen und Gesundheitsdienstleister. Kommt bei der Authentifizierung eines Zugriffs eine europaweit einheitliche digitale ID ins Spiel, entsteht ein gemeinsamer Bezugspunkt. Ein solches System muss nicht automatisch Daten zusammenführen – es reicht, dass die technischen Voraussetzungen bestehen.

Was daraus entstehen kann

- Mit jeder Kopplung wächst das Risiko einer stillen Verschiebung:

- Komfortfunktionen schaffen Argumente für neue Abfragen.

- Krisensituationen können Sonderzugriffe rechtfertigen.

- Gesetzliche Änderungen können Zweckbindungen aufweichen.

Und weil Gesundheitsdaten wirtschaftlich extrem wertvoll sind – Stichwort Versicherungsrisiken, Medikamente, psychische Erkrankungen – werden sie auch für Angreifer interessant.

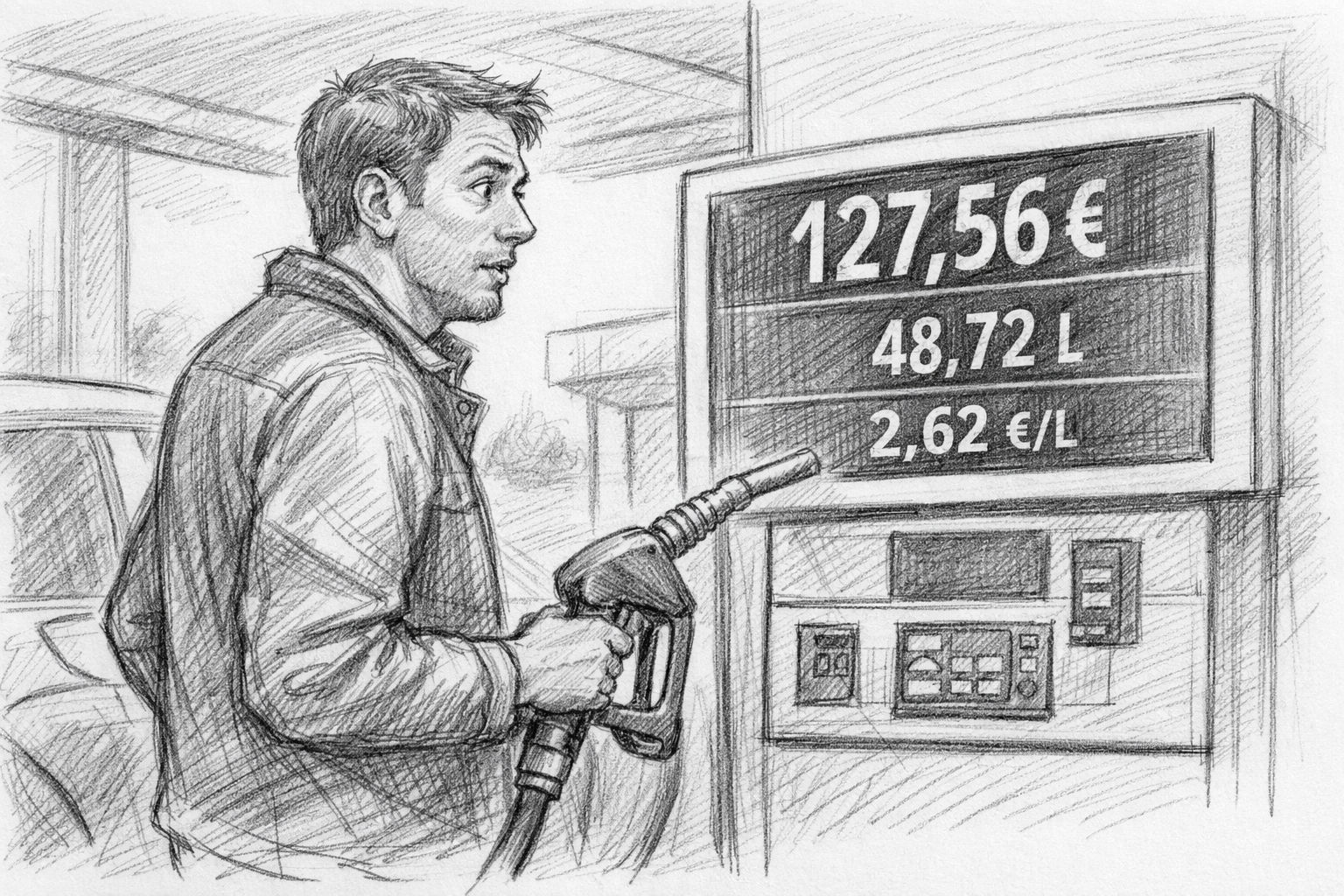

Finanzdaten: Banken, Zahlungsdienste und der digitale Euro

Finanzdaten waren schon immer streng reguliert. Doch mit den europäischen PSD2-/PSD3-Regelungen, digitalen Bankzugängen und der geplanten Einführung eines digitalen Euro ergeben sich neue Wege: Identitätsnachweise werden zur Eintrittskarte in ein System, in dem jede Transaktion eindeutig einer Person zugeordnet ist.

Wenn Bürger sich per Wallet identifizieren, um Bankkonten zu öffnen, Zahlungen freizugeben oder digitale Währungen zu nutzen, entsteht eine direkte Verbindung zwischen:

- staatlich verifizierter Identität

- Kontobewegungen

- Zahlungsdiensten

- möglicher zukünftiger digitaler Währung

Warum Kritiker hier besonders wachsam sind

Geldflüsse zeigen Lebensgewohnheiten viel präziser als Worte:

Einkäufe, Reisen, Abonnements, medizinische Zahlungen, Versicherungsbeiträge – alles bildet ein Muster. Sobald das Muster eindeutig einer Person gehört und mit anderen Bereichen kombiniert werden kann, wird der Finanzbereich zu einem Spiegel des gesamten Lebens.

Verwaltungsdaten: Meldewesen, Sozialleistungen, Steuern

Behörden arbeiten heute oft noch mit getrennten Systemen, aber intern gibt es schon seit Jahren Bestrebungen, diese zu vereinheitlichen. Die digitale ID dient hier als technischer Schlüssel, um in Zukunft:

- Meldebescheinigungen

- Führerscheindaten

- Renteninformationen

- Sozialleistungsnachweise

- Steuerdaten

eindeutig zu verknüpfen.

Die Logik hinter der Verwaltungsverknüpfung

Die Verwaltung argumentiert traditionell mit Effizienz: „Einmal Daten eingeben statt dreimal – weniger Bürokratie.“ Doch Erfahrung lehrt:

Auch gute Absichten können zu Systemen führen, die sehr genaue Bürgerprofile erlauben. Und wenn später andere politische Vorstellungen Einzug halten, ist das Fundament bereits gelegt.

Private und kommerzielle Datenquellen

In der Wirtschaft liegen ebenfalls enorme Datenmengen:

- Einkaufsverhalten

- Bewegungsdaten über Apps

- Bonitätsdaten

- Kommunikationsmuster

- Telemetrie-Daten von Geräten

Wenn digitale Identitätssysteme Türöffner für verifizierte Altersnachweise, Wohnortbestätigungen oder Vertragsunterzeichnungen werden, entsteht ein direkter Kanal, über den Unternehmen die sicheren Identitätsdaten mit ihren eigenen Profildaten abgleichen können.

Der wirtschaftliche Anreiz

Kommerzielle Anbieter denken selten in Kategorien der Zurückhaltung. Je genauer ein Profil, desto gezielter die Werbung. Je exakter die Identität, desto wertvoller die Daten. Je sicherer die Authentifizierung, desto leichter lassen sich Nutzerkonten verknüpfen.

Das schafft Anreize für immer mehr Kopplungen, oft ohne dass die Nutzer wirklich nachvollziehen können, was im Hintergrund geschieht.

| Datenkategorie | Datenquelle | Verknüpfungsszenario | Mögliche Risiken | Potenzieller Missbrauch | Schutzhinweise |

|---|---|---|---|---|---|

| Basis-Identität (PID) | Personalausweis / staatliche Register | Nutzeridentifikation für Behörden, Banken, Gesundheitsportale | Zentraler Identitätsanker, Profilbildung über alle Sektoren | Staatliche Überwachung, Identitätsdiebstahl | PIN, Biometrics, keine Weitergabe von Wiederherstellungscodes |

| Gesundheitsdaten (ePA) | Krankenkassen, Kliniken, Arztpraxen | Authentifizierung für ePA-Zugriff über Wallet | Offenlegung sensibler Diagnosen, Erpressung, Diskriminierung | Darknet-Verkauf, Versicherungsbetrug, Arbeitgeber-Missbrauch | Opt-out prüfen, keine Dritt-Apps für Gesundheitsdaten |

| Finanzdaten | Banken, Zahlungsanbieter | Wallet-basierte Login/Payment-Freigabe | Unbefugte Überweisungen, Kontoübernahme | Kriminelle Kontoübernahme, Datenabgleich für Bonität | Transaktionslimits, kein SMS-2FA, Hardware-Token nutzen |

| Zahlungsverhalten (digitaler Euro) | Europäische Zentralbank, Banken | Wallet als Auth-Kanal für digitale Zahlungen | Feingranulare Überwachung von Kaufverhalten | Staatliche Kontrolle/Profilierung, kommerzielles Targeting | Nur offizielle Apps verwenden, keine „Wallet-Optimierer“ |

| Melde- und Steuerdaten | Finanzamt, Meldeamt | Wallet-Login für Steuerportale / Behörden | Verknüpfung von Einkommen, Wohnort, Familie, Vermögen | Politische Profilierung, automatisierte Sanktionen | Trennung privater und geschäftlicher Geräte |

| Versicherungsdaten | Versicherer aller Art | Wallet-Verifizierung für Vertragsabschlüsse | Profilbildung, Risiko-Scoring, Leistungsverweigerung | Datenhandel, Bonitätsmanipulation | Keine Freigabe unnötiger Nachweise |

| Mobilitäts- und Reisedaten | Fahrdienste, Bahn, Airlines | Ticket-Verknüpfung über digitale ID | Bewegungsprofile, Reiserouten, Zeitmuster | Kommerzielle Bewegungsanalyse, staatliche Standortüberwachung | Nur offizielle Anbieter-Apps nutzen |

| Kommunikationsdaten | Telekommunikationsanbieter | Verifizierung für SIM/Provider-Konto | SIM-Swap, Übernahme der Telefonnummer | Kriminelle Kontoübernahme, Social Scoring | Provider-PIN setzen, Multi-Faktor aktivieren |

| Bonitäts- und Verbraucherprofile | Schufa / Auskunfteien / Online-Shops | Wallet-Verifikation für Bonitätsprüfungen | Automatisierte Ablehnung, Preisdiskriminierung | Kommerzielle Profilbildung, KI-Scoring | Minimale Freigaben, Datenauskunft regelmäßig prüfen |

| Geräte- und Telemetrie-Daten | Smartphones, IoT-Geräte, Apps | Verknüpfung über App-Berechtigungen | Geräteübernahme, Malware, Tracking | App-Datenhandel, Sensor-Datenprofiling | Keine dubiosen Apps installieren, Berechtigungen kontrollieren |

Die Tabelle zeigt alle relevanten Datenkategorien, die im Umfeld einer digitalen ID potenziell verknüpft werden könnten.

Der Kern des Problems: Der Identitätsanker

Die digitale ID ist technisch sauber aufgebaut. Sie ist in der Theorie kein zentrales Überwachungssystem. Aber sie wird zu einem Identitätsanker, an den sich alles Mögliche andocken lässt.

Gesundheit, Finanzen, Behörden, Mobilität, Versicherungen, private Dienste – alle können dieselben Identifikationsdaten nutzen, sobald sie autorisiert sind. Und selbst wenn jede Abfrage streng reguliert ist, lässt allein die technische Möglichkeit die Sorge entstehen, dass später einmal mehr zusammengeführt wird, als heute erlaubt ist.

Genau hier setzen die Kritiker an: Nicht das einzelne System ist gefährlich – sondern die Verknüpfbarkeit aller Systeme über denselben digitalen Schlüssel.

Der gemeinsame Nenner: Die digitale Identität als Hebel

Sobald eine digitale Identität in mehreren Lebensbereichen genutzt wird, entsteht automatisch eine Machtposition an der Stelle, an der diese Identität verwaltet oder kontrolliert wird. Das gilt unabhängig von der Frage, ob die Wallet selbst lokal auf dem Gerät liegt.

Die eigentliche Schwachstelle entsteht nicht im Smartphone, sondern im Ökosystem, das sich um diese Identität bildet. Und dieses Ökosystem kennt mindestens drei große Angriffspunkte: Staat, organisierte Kriminalität und der private Wirtschaftssektor.

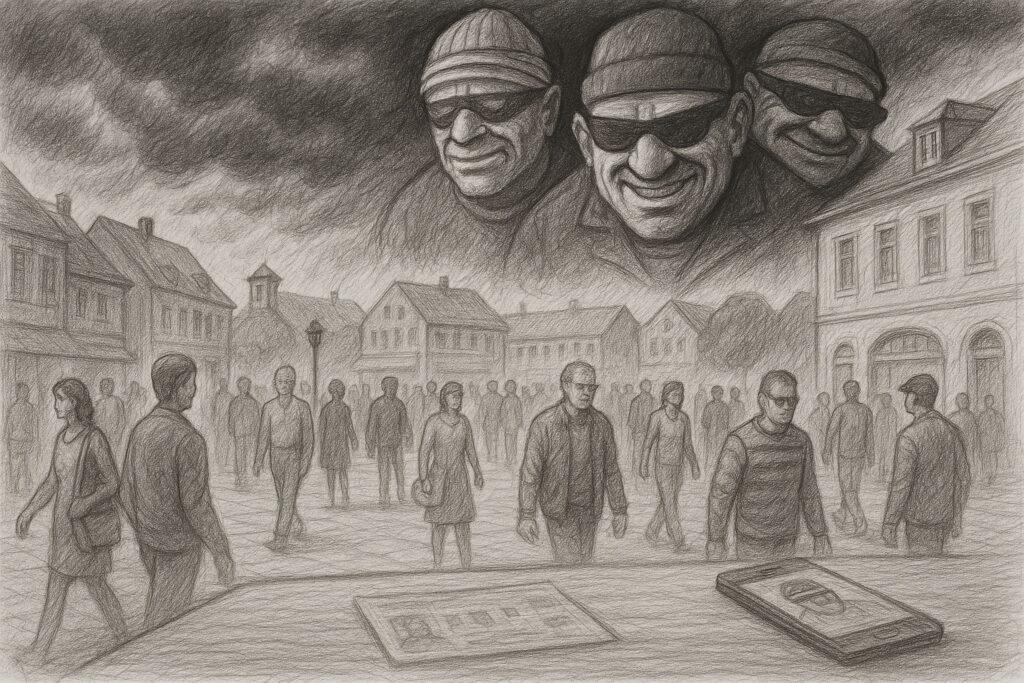

Staatlicher Missbrauch – die Gefahr der Zweckverschiebung

Der Staat meint es oft „gut“ – doch Systeme wachsen in jede Richtung. Staatliche Macht greift in Krisen, Notlagen oder politisch aufgeheizten Zeiten gern auf technische Möglichkeiten zurück, die eigentlich für völlig andere Zwecke gebaut wurden. Die Geschichte zeigt:

- Systeme, die als „praktisch“ eingeführt wurden, wurden oft später zu Kontrollmechanismen.

- Ausnahmen, die nur für „kurze Zeit“ gelten sollten, wurden verlängert und ausgeweitet.

- Sicherheitsargumente führen rasch zu neuen Zugriffsrechten.

Mit einer digitalen Identität, die überall genutzt wird, entsteht eine einheitliche Spur. Man muss nicht einmal Inhalte auslesen. Es reicht, wann, wo und für welchen Zweck eine Identitätsabfrage erfolgte.

Die politische Versuchung der Verknüpfbarkeit

Man stelle sich eine Situation vor, in der der Staat einen besonders starken Informationsbedarf für bestimmte Bereiche geltend macht – etwa im Gesundheitswesen, bei Sozialleistungen oder im Finanzbereich. Mit einer zentral ausstellenden Stelle und zertifizierten Zugriffsberechtigungen wäre es politisch möglich,

- neue Verpflichtungen einzuführen,

- Zugriffe zu erweitern,

- oder Ausnahmen dauerhaft zu machen.

Und wenn diese Entscheidungen einmal gefällt sind, werden sie selten rückgängig gemacht.

Die stillen Protokolle

Selbst ohne technischen Zugriff auf Inhalte entstehen Metadaten. Wer sich wann wo ausweist, ist wertvoller, als man im ersten Moment denkt. Das ist die Art von Daten, aus der man Verhaltensmuster ableiten kann. Und genau diese Muster eignen sich für umfassende staatliche Analysen, wenn der politische Wille vorhanden ist.

Krimineller Missbrauch – organisierte Angriffe und Schwarzmarktökonomie

Gesundheitsdaten sind im Darknet seit Jahren ein besonders gefragtes Gut. Der Grund ist einfach:

- Sie sind dauerhaft gültig.

- Sie verraten intime Details.

- Sie lassen sich für Erpressung, Versicherungsbetrug und Identitätsdiebstahl nutzen.

Schon heute existieren Fälle, in denen speziell auf die Krankenversicherungsdaten und Gesundheitskarten zugegriffen wurde – nicht durch Hollywood-Hacker, sondern durch ganz normale Schwachstellen in Arztpraxen, Kliniken oder bei Dienstleistern.

Das Zusammenspiel mit einer digitalen ID

Wenn die digitale ID als Authentifizierungsweg für Gesundheitsdaten genutzt wird, eröffnet das Angreifern eine neue Dimension:

- Über kompromittierte Geräte oder Phishing lassen sich Zugangsdaten abgreifen.

- Ein gestohlenes oder manipuliertes Smartphone kann zur „echten“ Identität werden.

- Angreifer erhalten Zugang zu sensiblen Bereichen, wenn die Wallet nicht ausreichend gesichert ist.

Sobald eine digitale Identität die Eintrittskarte in verschiedene Sektoren ist, wird jedes einzelne Leck im System zu einer Bedrohung für den gesamten Lebensbereich einer Person.

Finanzkriminalität und digitale Zahlungen

In Kombination mit Zahlungsdiensten oder einem digitalen Euro wird es für Angreifer besonders reizvoll:

- Transaktionen lassen sich fälschen oder autorisieren, wenn die Wallet kompromittiert ist.

- Geldflüsse können manipuliert werden.

- Identitätsdiebstahl führt zu massiven finanziellen Schäden.

Und da digitale Systeme 24/7 laufen, sind Schäden innerhalb von Minuten oder Sekunden möglich.

Kommerzieller Missbrauch – die stille Profilbildung

Unternehmen denken in Profilen, Segmenten und Zielgruppen. Je präziser eine Identität authentifiziert ist, desto leichter kann sie mit kaufmännischen Daten verknüpft werden. Hier entsteht ein leiser, aber gefährlicher Druck:

- Altersverifikation

- Adressverifikation

- Zahlungsfähigkeit

- Bewegungsdaten

- Kaufhistorie

Eine digitale ID öffnet die Tür, diese Verknüpfungen zu einer verlässlichen Personenakte auszubauen – nicht im staatlichen Sinne, sondern im wirtschaftlichen.

Wenn Komfort zum Einfallstor wird

Viele Dienste automatisieren ihre Prozesse, sobald eine Wallet-verifizierte Identität zur Verfügung steht.

- Einfach anmelden

- „Mit digitaler ID bestätigen“

- Vertrag direkt unterschreiben

Was für den Nutzer bequem ist, ist für Unternehmen eine Chance, Profile über verschiedene Plattformen hinweg zusammenzuführen.

Die Gefahr der Unausweichlichkeit

Wenn sich der Markt einmal an die digitale ID gewöhnt hat, entsteht ein faktischer Zwang:

- Ohne Wallet kann man sich nicht registrieren.

- Ohne digitale Identität gibt es keinen Zugang zu bestimmten Angeboten.

- Alternative Wege werden eingeschränkt oder umständlich.

Damit wird die Entscheidung nicht mehr freiwillig – selbst wenn sie offiziell noch so genannt wird.

Wenn alle drei Pfade zusammenwirken

Der gefährlichste Fall ist nicht der einzelne Missbrauch. Es ist der Zustand, in dem staatliche, kriminelle und kommerzielle Akteure jeweils ihre eigenen Interessen haben – und sich diese Interessen an einem einzigen Identitätsanker treffen.

- Der Staat möchte Kontrolle und Sicherheit.

- Kriminelle wollen Daten und Geld.

- Unternehmen wollen Profile und Kaufkraft.

Jedes dieser Ziele für sich ist schon herausfordernd. In Kombination entsteht ein System, das mehr über das Verhalten eines Menschen weiß, als dieser selbst jemals bewusst wahrnimmt.

Die digitale ID ist das Bindeglied. Ob Gesundheitswesen, Finanzsystem, Verwaltung oder private Dienste – sie alle treffen sich an einem gemeinsamen Knotenpunkt. Und wenn dieser Knotenpunkt kompromittiert wird, steht nicht nur ein kleiner Teil des Lebens offen, sondern der ganze Mensch.

Umfrage zur angekündigten digitalen ID

Technische Schwachstellen und unsichtbare Risiken

Kryptografie schützt Inhalte. Doch fast alle digitalen Abläufe produzieren Metadaten: Wer hat wann welche Wallet-Prüfung ausgelöst, welcher Dienst hat angefragt, welches Attribut wurde abgefragt (z. B. „Über 18“ oder „Versichert“), von welchem Gerät kam die Anfrage. Diese Begleitinformationen sind meist klein, unscheinbar — und zugleich hochgradig aussagekräftig. Über Zeitreihen lassen sich Bewegungs- und Verhaltensmuster rekonstruieren, auch ohne die jeweiligen Inhalte jemals gelesen zu haben. Metadaten sind daher kein „blinder Fleck“ — sie sind oft die wertvollste Zutat für Profilbildung und Überwachung.

Schlüssel-Management, Wiederherstellung und Sperrketten

Digitale Identitäten bauen auf Schlüsselpaaren. Wer diese Schlüssel verliert oder kompromittiert, verliert faktisch die Kontrolle über die Identität. Die Wiederherstellung muss so konstruiert sein, dass sie weder eine Hintertür für Behörden noch ein Einfallstor für Angreifer öffnet. Schwierige Fragen sind:

- Wie wird ein Nutzer wieder handlungsfähig, wenn Smartphone gestohlen?

- Wer verantwortet das Re-Issuing?

- Wie schnell müssen Zertifikate widerrufen werden, und wie gelangen Widerrufs-Informationen zuverlässig an alle Relying Parties?

Praktische Implementierungen zeigen: Rollovers, Revocations und Recovery-Workflows sind komplex — und dort entstehen oft die fatalen Schwachstellen.

Interoperabilität, Trusted Lists und Governance-Konzentration

Damit Wallets europaweit funktionieren, braucht es Listen vertrauenswürdiger Herausgeber, Wallet-Provider und relying parties. Diese „Trusted Lists“ sind Architektur-Notwendigkeit — und zugleich Machtinstrument: Wer auf die Liste kommt, erhält wirtschaftliche Vorteile; wer nicht drauf ist, hat Nachteile. Das führt zu Standard- und Profilkämpfen, zu möglichen Vendor-Lock-ins und zur Bildung zentraler Gatekeeper. Aus Sicht der Resilienz und demokratischen Kontrolle ist die Verteilung dieser Machtfragil — und damit ein potenzielles Risiko.

Endpoints, APIs und die Schnittstellenproblematik

Die Wallet ist nur ein Teil des Systems. Die größten Angriffsflächen sind oft APIs und Backend-Endpunkte — etwa die Schnittstellen von Krankenkassen, Banken oder Meldeämtern. Unsichere Implementierungen, fehlende Zugriffskontrollen oder durchlässige Authentifizierungsprozesse in diesen Backends verwandeln eine eigentlich sichere Wallet-Transaktion schnell in ein Datenleck.

Supply-Chain-Risiken und Dritthersteller

Moderne Software basiert auf Bibliotheken und Komponenten von Drittherstellern. Ein kompromittiertes SDK in einer weitverbreiteten Wallet-App genügt, um Massen zu treffen. Ähnliches gilt für Hardware-Komponenten (Secure Elements, TPMs): Fehlkonfigurationen oder manipulierte Firmware können das Sicherheitsversprechen aushebeln. Die Supply-Chain ist damit ein systemisches Risiko, das über einzelne Nutzer hinausgeht.

Geräteverlust, SIM-Swap und Social-Engineering

Der Verlust des Endgeräts, SIM-Swap-Angriffe oder gut gemachte Phishing-Kampagnen bleiben die arbeitsintensivsten Einfallstore. Manche Wiederherstellungswege setzen auf sekundäre Kanäle (E-Mail, SMS), die selbst unsicher sind. Social Engineering zielt exakt auf diese Lücken: Menschen werden überredet, Freigaben zu erteilen, PINs preiszugeben oder vermeintliche „Hilfs-Apps“ zu installieren. Das technische Design nützt wenig, wenn Nutzer in der Praxis so austrickbar bleiben.

Logging, Forensik und Spuren

Viele Systeme führen Protokolle — aus Sicherheitsgründen. Doch Protokolle sind zwei-scharbig: Sie helfen bei Aufklärung, sie liefern aber auch eine Kopie der Metadaten. Wer Logs zentral sammelt, schafft einen Schatz für Analytik und potenziell für Missbrauch. Die Herausforderung ist, Aufbewahrungspflichten für Forensik und zugleich strikte Minimierung von Verweilzeiten in Einklang zu bringen.

Seitenkanäle und Hardware-Angriffe

Selbst starke Algorithmen lassen sich über Seitenkanäle attackieren: Stromverbrauchsmessungen, Mikro-Timing, physische Angriffe auf Secure Elements. Diese Techniken sind aufwändig, werden aber von staatlichen Akteuren oder gut ausgestatteten Kriminellen eingesetzt. Für besonders schützenswerte Anwendungen (z. B. staatliche Signaturen) sind solche Angriffe realistisch und müssen bedacht werden.

Folgen im Realfall: Konkrete Schadensszenarien

1. Finanzielle Schäden durch Kontoübernahmen

- Szenario: Ein Angreifer gewinnt durch eine kombinierte SIM-Swap-Attacke und ein Phishing-Manöver Zugang zur Wallet-Wiederherstellung einer Person. Mit der Wallet wird eine Zahlungsfreigabe simuliert; innerhalb von Minuten werden Geldbeträge an mehrere Wallets transferiert, ein Teil versickert über Krypto-Onramps. Für die Betroffenen bedeutet das: unmittelbarer Vermögensverlust, langwierige Rückbuchungsverfahren, Rufschäden. Für Banken entsteht ein Vertrauensproblem — und die Rückforderungsfragen sind juristisch komplex.

- Kurzfristige Gegenmaßnahmen: strikte Zweifaktor-Policies, manuelle Transaktionsprüfungen bei ungewöhnlichen Summen, Limits für neue Zahlungsziele.

2. Erpressung und Diskriminierung durch Gesundheitsdaten

- Szenario: In Folge eines Datenlecks in einer regionalen Klinik gelangen sensible Diagnosen in Darknet-Foren. Die Kombination mit Wallet-basierten Authentifizierungsnachweisen erlaubt Rückschlüsse auf Personen. Betroffene werden erpresst oder erleben Diskriminierung bei Arbeitgebern oder Versicherungen. Selbst wenn Inhalte nicht offen abrufbar sind, reichen Indizien (z. B. „Behandlung in einer psychiatrischen Abteilung am Datum X“), um erheblichen Schaden anzurichten.

- Kurzfristige Gegenmaßnahmen: strikte Zweckbindungsgesetze, Haftung für Datenlecks, Meldepflichten mit transparenten Unterstützungsangeboten.

3. Massensurveillance über Metadaten

- Szenario: Eine staatliche Behörde erhält weitreichende Zugriffsrechte auf Metadaten unter dem Vorwand der Terrorabwehr. Ohne Inhalte zu lesen, lassen sich Bewegungsprofile, Teilnahme an Versammlungen oder wiederkehrende Kontakte rekonstruieren. In autoritären Kontexten führt das schnell zu Einschüchterung und einem „Chilling-Effect“: Menschen meiden bestimmte Orte oder Aktivitäten aus Angst vor staatlicher Beobachtung.

- Kurzfristige Gegenmaßnahmen: strikte richterliche Kontrolle für Metadatenzugriffe, Protokollierung aller Anfragen, zeitliche Begrenzung der Datenhaltung.

4. Systemausfall durch kompromittierten Herausgeber

- Szenario: Ein zentraler Herausgeber (z. B. großer Wallet-Provider oder Zertifizierungsinstanz) wird kompromittiert. Die Folge: Millionen von Nachweisen müssen widerrufen werden, Zahlungsverfahren brechen zusammen, Behördenprozesse können nicht verifiziert werden. Die Wiederherstellung ist langwierig und teuer — und in dieser Zeit sind viele Dienste nur eingeschränkt nutzbar.

- Kurzfristige Gegenmaßnahmen: Dezentralisierte Backups, gestaffelte Rollouts, Notfallverfahren mit papierhaften Alternativen.

5. Marktkonzentration und Ausnutzung durch Anbieter

- Szenario: Ein dominanter Wallet-Provider etabliert proprietäre Erweiterungen, die von vielen Diensten übernommen werden. Kleine Anbieter können nicht nachziehen, Benutzer sind „locked in“. Preise für Dienste steigen, Datenschutz-Features werden gegen Bequemlichkeit eingetauscht. Wirtschaftliche Macht verschiebt sich zu einem oder wenigen Akteuren.

- Kurzfristige Gegenmaßnahmen: Interoperabilitätsvorgaben, regulatorische Regeln gegen exklusive Schnittstellen, offene Standards.

6. Retail-Attacken: Verkauf von Gesundheits- und Versicherungsdaten im Darknet

- Szenario: Daten aus Arztpraxen und Abrechnungsstellen werden zusammengespielt und im Darknet verkauft. Käufer nutzen diese Daten für Versicherungsbetrug, Identitätsdiebstahl oder gezielte Erpressung. Wenn Wallet-basierte Verifizierungen das Feld glätten, steigt die Monetarisierbarkeit der Informationen – und damit der Schwarzmarktpreis.

- Kurzfristige Gegenmaßnahmen: Härtere Sicherheitsauflagen für Praxen, Verschlüsselung von Backends, strafrechtliche Verfolgung von Data-Broker-Strukturen.

7. Kritische Infrastruktur: Kaskadierende Folgen

- Szenario: Kompromittierte IDs werden zur Täuschung von Behörden genutzt (z. B. zur Anfechtung von Vermögenswerten, zur Fälschung von Identitätsnachweisen für kritische Lieferketten). Das Ergebnis sind langsame, aber tief reichende Schäden: Lieferkettenunterbrechungen, Rechtsstreitigkeiten, Vertrauensverlust in zentrale Dienste.

- Kurzfristige Gegenmaßnahmen: Multi-Parteien-Verifizierungen, sensible Prozesse nicht allein auf Wallet-Authentifizierung bauen.

8. Sozialer Ausschluss durch digitale Barrieren

- Szenario: Anbieter und Behörden reduzieren Alternativwege, weil die Wallet den administrativen Aufwand senkt. Bürger ohne kompatible Geräte, ältere Menschen oder Menschen in prekären Situationen können Dienste nicht mehr erreichen und werden faktisch ausgeschlossen.

- Kurzfristige Gegenmaßnahmen: Gesetzlich garantierte Offline-Alternativen, Unterstützung und Förderprogramme für digitale Teilhabe.

Abschließende Einordnung

Diese Szenarien sind keine Horrormärchen, sondern Ableitungen aus bereits bekannten Angriffsarten, wirtschaftlichen Anreizen und der historischen Erfahrung, dass Systeme regelmäßig weiterentwickelt und ausgedehnt werden. Die Wallet ist kein Monstrum — sie ist ein Werkzeug. Die Frage ist: In wessen Hände fällt dieses Werkzeug, wie sind die Kontrollinstanzen verteilt, und wie stark sind die Schranken gegen Zweckverschiebung, Kommerzialisierung und kriminelle Ausbeutung?

Schutzmaßnahmen, Gegenmittel und verantwortungsvolle Leitplanken

1. Klare gesetzliche Grenzen – bevor Systeme wachsen

Digitale Identität ist kein kleines Werkzeug. Sie ist ein Infrastrukturprojekt, das tief in den Alltag eingreift. Deshalb braucht es harte gesetzliche Schranken, und zwar bevor die Verknüpfung aller Lebensbereiche Realität wird. Das bedeutet im Kern:

- Eindeutige Zweckbindung, die nicht einfach per Mehrheitsbeschluss umgangen werden kann.

- Transparenzpflichten für jederlei Zugriff – egal ob staatlich, kommerziell oder technisch.

- Bindende Offenlegungspflichten, wenn Systeme erweitert werden sollen.

Erfahrungsgemäß neigen große digitale Systeme dazu, zu wachsen. Die einzige verlässliche Bremse ist ein Gesetz, das bewusst eng formuliert ist.

2. Technische Mindeststandards – keine Kompromisse am Fundament

Die Wallet selbst muss auf einem technischen Fundament stehen, das Angreifer nicht einlädt. Wesentliche Mindestanforderungen sind:

- Starke Metadaten-Minimierung: Anfragen nur so protokollieren, wie unbedingt nötig.

- On-device Secure Element: Nicht nur Software-Schutz, sondern echte Hardware-Sperren.

- Verteilte Revocation-Mechanismen: Widerruf von Schlüsseln ohne Totalstillstand des Systems.

- Echte Ende-zu-Ende-Verschlüsselung in Backends, nicht nur App-seitig.

Diese Standards müssen gesetzlich vorgeschrieben und regelmäßig auditiert werden – sonst bleibt der „Schutz“ reine Theorie.

3. Organisatorische Schutzmechanismen – Verantwortung in der Breite

Wer mit Identitäten umgeht, muss Verantwortung tragen. Dazu gehören:

- Unabhängige Prüfinstanzen für Wallet-Provider und Herausgeber.

- Verpflichtende Sicherheits-Audits für Krankenversicherer, Banken und behördliche Backends.

- Haftungsregelungen, die klar festlegen, wer bei Datenpannen zahlt und wer informiert.

Ohne klare organisatorische Verantwortlichkeiten gibt es immer jemanden, der die Verantwortung weiterreicht – genau das darf hier nicht passieren.

4. Transparente Wiederherstellung – ohne Hintertüren

Die Wiederherstellung gestohlener oder verlorener Wallets ist ein kritischer Punkt. Sie darf weder ein Werkzeug für Angreifer sein noch ein Hintertürchen für Behörden:

- Mehrstufige Wiederherstellung, die von mehreren unabhängigen Kanälen bestätigt wird.

- Offline-Optionen mit persönlicher Identitätsprüfung, um Missbrauch über Remote-Angriffe zu verhindern.

- Keine Verwendung unsicherer Zweitkanäle wie SMS zur alleinigen Authentifizierung.

Nur so lässt sich vermeiden, dass Angreifer die Wiederherstellung als „Einstiegsschlüssel“ nutzen.

5. Notfall-Strategien – Stabilität für den Alltag

Auch das beste digitale System braucht Alternativen, wenn es scheitert. Dazu gehören:

- Papierhafte Notfallverfahren, die echte Nutzbarkeit gewährleisten.

- Fallback-Authentifizierung, die ohne Smartphone möglich ist.

- Regeln für Offline-Betrieb, z. B. im Gesundheitswesen oder bei behördlichen Leistungen.

Die digitale ID darf nie der einzige Zugang zu lebenswichtigen Dienstleistungen sein.

6. Bürgerliche Selbstverteidigung – Bewusstsein als Schutzschild

Technik allein schützt nicht vor Täuschung. Bürger müssen ihr eigenes Sicherheitsbewusstsein stärken:

- Misstrauen gegenüber unerwarteten Nachrichten oder „Notfall“-Aufforderungen.

- Keine Weitergabe von Wallet-PINs oder Wiederherstellungscodes.

- Regelmäßige Aktualisierung von Geräten und Apps.

- Nutzung starker Sperrmechanismen und Biometrie mit Zweitfaktor.

Niemand muss IT-Experte sein – ein wenig Misstrauen und gesunder Menschenverstand wirken oft stärker als jede Schutzsoftware.

Aktuelle Umfrage zum digitalen Euro

Hinweise auf vertiefende Artikel

Das Thema digitale Identität berührt viele weitere Bereiche, die ich in separaten Artikeln ausführlicher behandelt habe. Wer tiefer in die einzelnen Themen einsteigen möchte, findet dort weitere Analysen, Hintergründe und Beispiele:

- Elektronische Patientenakte (ePA): Ein eigener Artikel beleuchtet die Risiken, die mit der elektronischen Patientenakte einhergehen – von Darknet-Händlern über Sicherheitslücken bis hin zur Frage der Opt-out-Pflicht. Die große Schnittstelle zwischen ePA und digitaler ID ist ein Schlüsselrisiko, das man verstehen sollte.

- Digitaler Euro: In einem weiteren Artikel führe ich aus, welche Überwachungs- und Kontrollrisiken mit einer digitalen Zentralbankwährung einhergehen könnten. In Kombination mit einer europaweiten Identitäts-Wallet entsteht ein datenreicher Schnittpunkt zwischen Finanzverhalten und persönlicher Identität.

- Spannungsfall in Deutschland: Ich habe außerdem einen Artikel zum sogenannten „Spannungsfall“ veröffentlicht. Er untersucht die rechtlichen und gesellschaftlichen Implikationen, die sich ergeben, wenn staatliche Befugnisse ausgeweitet werden – ein Thema, das im Kontext digitaler Identitäten besonders relevant wird.

- Wiedereinführung der Wehrpflicht: Auch mein Artikel zur möglichen Rückkehr der Wehrpflicht ist in diesem Zusammenhang interessant. Er zeigt, wie staatliche Strukturen in Krisenzeiten wieder aktiviert werden könnten – und warum digitale Identitätssysteme dann eine ganz neue Bedeutung bekommen würden.

Abschließendes Fazit zur digitalen EU-ID

Die europäische digitale Identität ist ein mächtiges Werkzeug. Es verspricht Bequemlichkeit, einheitliche Zugänge und moderne Verwaltung. Doch wie bei jedem Werkzeug entscheidet letztlich der Umgang damit, ob daraus ein Fortschritt oder ein Risiko wird. Das eigentliche Problem ist nicht die Wallet selbst, sondern die Verknüpfbarkeit der vielen Bereiche unseres Lebens, die bislang bewusst getrennt waren.

Über Gesundheitsdaten, Finanzinformationen, Verwaltungsakten und private Profile entsteht ein Datengeflecht, das – falsch reguliert oder missbraucht – die Macht hat, einen Menschen vollständig lesbar zu machen. Nicht nur für den Staat, sondern auch für Kriminelle und Unternehmen.

Die Geschichte lehrt: Systeme, die geschaffen werden, wachsen. Ausnahmen werden festgeschrieben. Bequemlichkeit verdrängt Vorsicht.

Deshalb braucht es klare Leitplanken, transparente Kontrolle und Alternativen, die auch ohne digitale Identität funktionieren. Und es braucht einen kritischen Blick, der nicht auf Panik beruht, sondern auf gesundem Respekt vor der Reichweite moderner Technologie. Nur dann kann die digitale ID zu einem Werkzeug werden, das der Gesellschaft dient — und nicht zu einem, das sie im Verborgenen formt.

Häufig gestellte Fragen

- Was ist die digitale ID der EU überhaupt – und warum wird sie eingeführt?

Die digitale ID ist eine europaweite Initiative, mit der Bürger sich für verschiedenste Dienste ausweisen können sollen — von Behörden über Banken bis hin zu Gesundheitsportalen. Die EU argumentiert mit Komfort, einheitlichen Standards und weniger Bürokratie. Der Grundgedanke ist, Identitätsprozesse sicherer und einfacher zu machen, indem alles über eine einzige digitale Identität abgewickelt wird. - Was bedeutet „EUDI-Wallet“ eigentlich?

EUDI steht für „European Digital Identity“. Die Wallet ist eine App, die digitale Nachweise auf dem Smartphone speichert. Darin liegen grundlegende Identitätsdaten (Name, Geburtsdatum, Ausweisnummer) und optional zusätzliche Nachweise wie Führerschein, Krankenversicherungsstatus oder Signaturzertifikate. Sie ist also eine Art digitale Brieftasche für Ausweise. - Ist das wirklich sicher, wenn alles auf meinem Handy liegt?

Die Wallet-Technologie selbst ist relativ sicher — sie nutzt Kryptografie, Hardware-Sicherheitsmodule und selektive Offenlegung. Das Problem entsteht nicht auf dem Gerät, sondern im Ökosystem. Sobald viele Dienste denselben Identitätsanker nutzen, entstehen neue Risiken durch Schnittstellen, zentrale Listen, Metadaten und politische oder wirtschaftliche Interessen. - Was ist der Unterschied zwischen „Inhalten“ und „Metadaten“?

Inhalte sind das, was Du wirklich freigibst — z. B. „über 18“ oder „versichert“. Metadaten sind Begleitinformationen: Zeitpunkt, Ort, welcher Dienst gefragt hat, welcher Nachweis abgefragt wurde. Metadaten verraten viel über Dein Verhalten, selbst wenn die Inhalte verschlüsselt bleiben. Metadaten sind oft der wertvollere Teil — für Staaten, Unternehmen und Kriminelle. - Welche Daten könnten theoretisch mit der digitalen ID verknüpft werden?

Technisch fast alle Bereiche, die Authentifizierung brauchen: Gesundheitswesen, Finanzen, digitaler Euro, Versicherungen, Mobilität, Behörden, Meldewesen, Bonitätsdaten, Kommunikation, Telemetrie. Nicht, weil es geplant wäre, alle Daten zusammenzuwerfen, sondern weil die gemeinsamen Identifikationsmerkmale diese Verknüpfung technisch ermöglichen. - Was ist das größte Risiko aus staatlicher Sicht?

Das größte Risiko ist die „Zweckverschiebung“. Systeme, die einmal existieren, werden oft ausgeweitet. Krisensituationen, politische Drucklagen oder „Sicherheitsargumente“ können dazu führen, dass Zugriffe erweitert werden, Metadaten stärker genutzt werden oder Zweckbindungen aufgeweicht werden. Die Wallet wird dann zu einem mächtigen Instrument der Kontrolle. - Kann der Staat dann alles über mich sehen?

Nein, nicht automatisch. Aber er könnte — durch Gesetzesänderungen oder Notstandsermächtigungen — Zugriff auf Metadaten oder bestimmte Nachweise erzwingen. Die technische Infrastruktur macht das möglich. Die entscheidende Frage ist, wie stark die rechtlichen Leitplanken sind und wie unabhängig die Kontrollinstanzen arbeiten. - Was ist das größte Risiko aus krimineller Sicht?

Kriminelle zielen auf Identitätsdiebstahl, Gesundheitsdaten und Finanztransaktionen. Eine kompromittierte Wallet kann für Kontoübernahmen, Erpressung, Versicherungsbetrug oder zielgerichteten Identitätsmissbrauch missbraucht werden. Besonders Gesundheitsdaten sind im Darknet sehr wertvoll, weil sie sensibel und dauerhaft gültig sind. - Was ist das größte Risiko aus kommerzieller Sicht?

Unternehmen könnten die Wallet nutzen, um Profile über verschiedene Plattformen hinweg zusammenzuführen. Kombinationen aus Altersverifikation, Wohnort, Kaufverhalten, Online-Aktivität und Bonitätsdaten ermöglichen sehr präzise Verbraucherprofile. Das führt zu Preisdiskriminierung, zielgerichteter Werbung und potenziellen Ausschlüssen. - Wie könnte die digitale ID mit dem digitalen Euro zusammenhängen?

Wenn der digitale Euro kommt, wird er in irgendeiner Form eine Authentifizierung benötigen. Die Wallet könnte dafür genutzt werden. Das bringt finanzielle Transaktionen und staatlich verifizierte Identität zusammen — ein sehr sensibles Geflecht. Kritiker fürchten Überwachung, Verhaltenssteuerung und tiefe Eingriffe in die Privatsphäre. - Was passiert, wenn mein Handy gestohlen oder gehackt wird?

Das hängt von den Wiederherstellungsmechanismen ab. Wenn diese zu einfach sind — z. B. über SMS — besteht die Gefahr, dass Angreifer sich Deine Identität erschleichen. Wenn sie zu kompliziert sind, werden Bürger im Alltag blockiert. Es braucht robuste Mehrfaktorverfahren, Offline-Alternativen und keine Hintertüren. - Wer kontrolliert, welche Dienste auf die digitale ID zugreifen dürfen?

Jedes Land führt „Trusted Lists“ — Listen vertrauenswürdiger Diensteanbieter. Diese Stellen entscheiden, wer als vertrauenswürdig gilt. Das schafft Machtzentren. Wer auf die Liste kommt, erhält Zugang zu Bürgeridentitäten und wirtschaftliche Vorteile. Die Frage ist, wie transparent diese Entscheidungen sind. - Welche Rolle spielen Behörden und Krankenkassen in der Risiko-Kette?

Eine sehr große. Die Wallet kann technisch gut sein — aber Behörden- und Gesundheits-Backends sind oft schlecht geschützt. Angriffe auf Arztpraxen, Kliniken oder Abrechnungsstellen sind heute schon Realität. Wenn dort Daten abfließen und über Wallet-Verifizierungen verknüpfbar sind, entstehen massive Risiken. - Wie realistisch sind Angriffe über Social Engineering?

Sehr realistisch. Angreifer nutzen täuschend echte Nachrichten, Support-Anrufe oder gefälschte Apps, um an Wiederherstellungsdaten zu kommen. Die größte Schwachstelle bleibt der Mensch. Deshalb sind Wachsamkeit und gesunder Argwohn wichtiger als jede Verschlüsselung. - Gibt es Schutzmechanismen gegen kommerziellen Missbrauch?

Offizielle Schutzmechanismen gibt es, aber sie sind oft schwach. Unternehmen können Daten kombinieren, sobald ein Nutzer zustimmt — oft unter Zeitdruck oder ohne klare Informationen. Härtere Regulierung, Transparenzpflichten und klare Zweckbindung sind nötig. Bürger können selbst darauf achten, keine unnötigen Datenfreigaben zu erteilen. - Gibt es Alternativen zur digitalen ID?

Ja — papierhafte Nachweise, klassische Logins, Zwei-Faktor-Systeme. Wichtig ist, dass diese Alternativen gesetzlich gesichert bleiben. Sonst entsteht ein faktischer Zwang, die Wallet zu nutzen. Digitale Systeme dürfen nie die einzige Option sein, um wichtige Dienstleistungen zu erhalten. - Was können Bürger selbst tun, um sich zu schützen?

PINs und Biometrie verwenden, Wiederherstellungsdaten nie weitergeben, Keine dubiosen Dritt-Apps installieren, Geräte aktuell halten, Berechtigungen regelmäßig prüfen, Opt-out-Optionen im Gesundheitsbereich nutzen, Vorsicht bei „Dringend! Konto gesperrt!“-Nachrichten – Wachsamkeit schlägt Leichtgläubigkeit — das ist die wichtigste Regel. - Ist die digitale ID grundsätzlich schlecht?

Nein. Sie kann vieles erleichtern und moderne digitale Dienste ermöglichen. Die Frage ist nicht, ob die Technik gut oder schlecht ist – sondern ob die Rahmenbedingungen solide sind. Ohne starke Gesetze, transparente Kontrolle und robuste Alternativen führt Bequemlichkeit zu Abhängigkeit. Mit klaren Regeln kann die Wallet jedoch ein nützliches Werkzeug sein.

Sehr geehrter Herr Schall, eher zufällig bin ich auf diesen Artikel gestoßen. Gleichwohl, es ist der bisher beste Artikel. den ich zu diesem Thema gelesen habe. Aber:

Sie stellen auf den „Bürger“ ab. Das deutsche Recht unterscheidet zwischen Einwohnern und Bürgern. Nur Bürger sind wahlberechtigt oder wehrpflichtig. Krankenversichert sind aber auch „illegale Ausländer“, Bürgergeld erhalten in der Mehrzahl Ausländer. Natürlich können sie Bürger eines anderen Staates sein. Für mich wäre es besser, wenn sie sich an den hier geltenden Rechtsvorschriften orientieren würden, nicht aus ideologischen Gründen! Hier bin ich Bürger der BRD, in Polen oder einem anderen Land bin ich „Gast“, Ausländer oder „Fremder“.

Gilt also das Gesagte auch für den Bürger der USA, Canada, usw. – erhält der in D oder der EU auch eine digitale ID? Hat er dann die ID vieler Länder?

Ich hoffe, Sie sehen die Fragen nicht als Provokation.

Danke

E. Nickisch

Sehr geehrter Herr Nickisch, vielen Dank für Ihren Kommentar und Ihre lobenden Worte zum Artikel – das freut mich sehr.

Was Ihre Anmerkung zur Unterscheidung zwischen Bürgern und Einwohnern betrifft, haben Sie aus juristischer Sicht natürlich Recht: Im engeren staatsrechtlichen Sinne sind mit „Bürgern“ diejenigen gemeint, die auch die Staatsbürgerschaft eines Landes besitzen – etwa mit Rechten und Pflichten wie Wahlrecht oder Wehrpflicht. Im Artikel habe ich den Begriff allerdings eher im allgemeinen Sinn verwendet, also als „Menschen, die innerhalb der EU leben und von der digitalen ID betroffen wären“.

Zu Ihrer Frage: Nein, Bürger aus Nicht-EU-Ländern wie den USA oder Kanada erhalten nicht automatisch eine EU-Digital-ID. Die digitale Identität nach EIDAS 2.0 ist primär für Menschen mit Wohnsitz in einem EU-Land gedacht. Ob und wie Drittstaaten-Bürger eine solche ID erhalten können, hängt davon ab, ob sie in einem EU-Land wohnen, dort gemeldet sind und Zugang zu Verwaltungsleistungen haben. In so einem Fall kann ihnen eine ID zugewiesen werden – allerdings eben von einem einzelnen EU-Mitgliedstaat. Eine Mehrfach-ID (z. B. „Kanadisch“ plus „EU“) ist im Moment nicht vorgesehen.

Ich sehe Ihre Fragen keineswegs als Provokation – im Gegenteil. Es ist wichtig, auch diese Differenzierungen im Blick zu behalten.

Sehr geehrter Herr Schall,

zunächst einmal möchte ich mich bei Ihnen für den aufschlussreichen Beitrag bedanken. Ist es aus Ihrer Sicht ratsam ein eigenes Mobiltelefon nur für die digitale ID zu nutzen? Sowie ein privates Mobiltelefon, was für Social Media und Kommunikation genutzt wird? Kann man somit seinen digitalen Abdruck verwischen bzw. Datensammlungen und Mißbrauch unterbinden?

Mit freundlichem Gruß

S.Reuter

Gute und berechtigte Frage – und ehrlich gesagt eine, die man aktuell nur mit Einschränkungen beantworten kann. Ein getrenntes Gerät kann zwar die persönliche Ordnung und das eigene Sicherheitsgefühl erhöhen, es ist aber wahrscheinlich trotzdem kein verlässlicher Schutz vor Profilbildung oder Datensammlung. Die entscheidenden Faktoren liegen weniger im Gerät selbst, sondern in Systemarchitektur, rechtlichem Rahmen, Schnittstellen und der späteren praktischen Ausgestaltung der digitalen EU-ID. Genau diese Punkte sind bislang noch nicht transparent geklärt. Kurz gesagt: Zwei Smartphones können den digitalen Abdruck nicht zuverlässig „verwischen“, sondern höchstens organisatorisch trennen. Ob und in welchem Umfang Missbrauch oder Zusammenführung von Daten verhindert wird, entscheidet sich nicht auf Nutzerebene, sondern auf System- und Gesetzgebungsebene – und die ist noch im Fluss. Ein gewisses Maß an Skepsis und Abwarten ist daher aus heutiger Sicht durchaus vernünftig.