Quando si sente parlare di „ID digitale“, „portafoglio d'identità europeo“ o „portafoglio EUDI“, all'inizio suona astratto, quasi come un altro complicato progetto informatico di Bruxelles. Molte persone non hanno mai sentito parlare di „eIDAS 2.0“, il regolamento UE che ne è alla base. Eppure questo progetto avrà un impatto a lungo termine su quasi tutti i cittadini dell'Unione Europea.

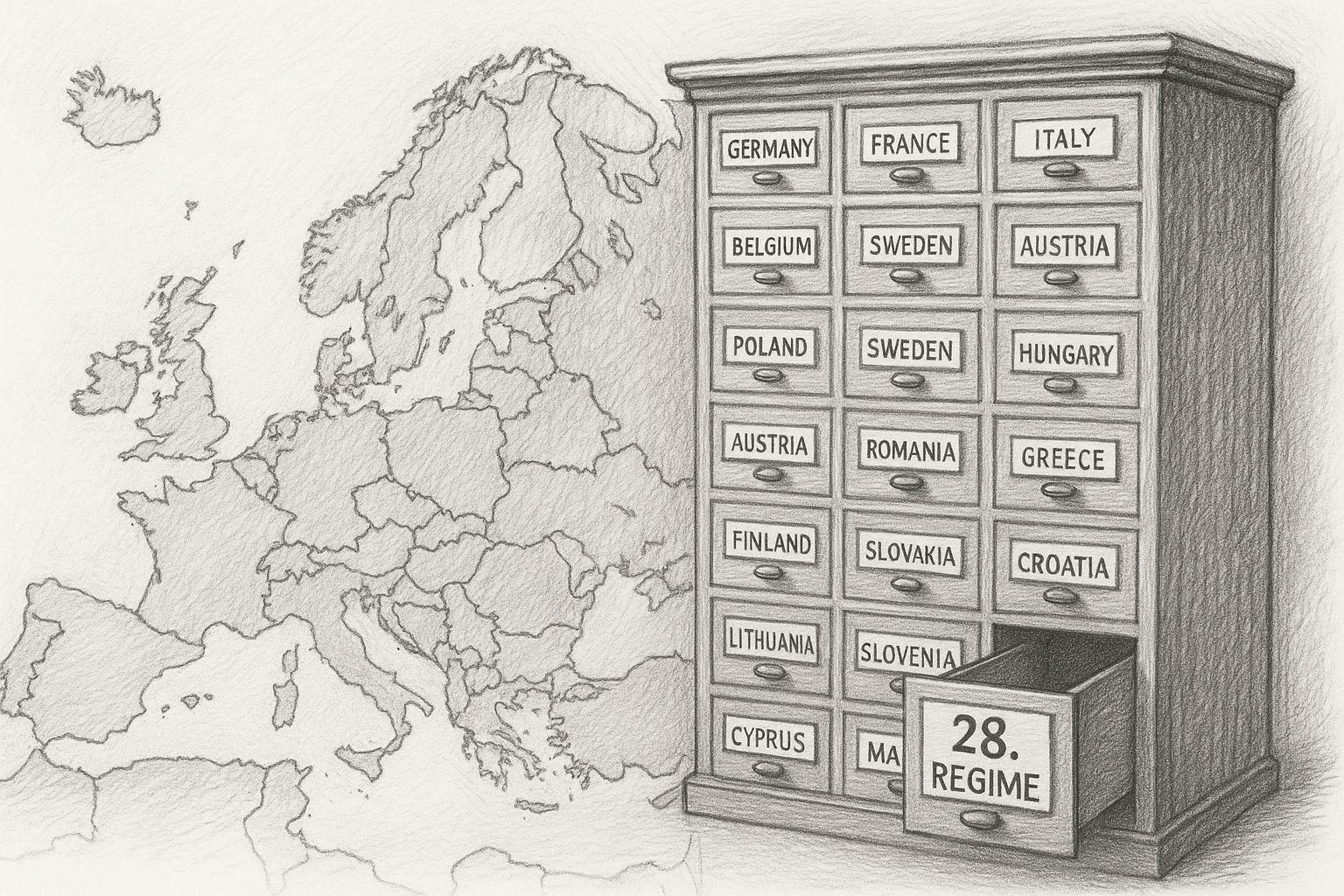

In sostanza, si tratta di qualcosa che da decenni portiamo con noi su carta o su carta plastificata nella nostra vita quotidiana: una prova ufficiale della nostra identità. Finora abbiamo avuto a disposizione diversi documenti: carta d'identità, patente di guida, tessera sanitaria, codice fiscale, login al conto corrente, numero di assicurazione. Ogni sistema funziona separatamente, ognuno con i propri processi, spesso confusi e talvolta fastidiosi.

L'UE sta ora perseguendo l'obiettivo di unire questi settori sparsi dell'identità in una soluzione digitale standardizzata. Una sorta di carta d'identità digitale su smartphone che può essere utilizzata per visite alle autorità, transazioni bancarie, accessi medici, biglietti, contratti e molte altre situazioni. La forma scelta per questo scopo è chiamata „wallet“: un'app che contiene tutte le prove d'identità digitali più importanti.

L'argomento è davvero molto complesso e un po' arido, quindi cercherò di mantenere tutto il più conciso e comprensibile possibile in questo articolo piuttosto esteso.

Perché una soluzione europea? L'idea ufficiale alla base

L'Unione Europea argomenta con sobrietà:

- I cittadini dovrebbero essere in grado di identificarsi digitalmente ovunque in Europa.

- Le aziende e le autorità dovrebbero essere in grado di verificare in modo affidabile se una persona è davvero chi dice di essere.

- Il portafoglio dovrebbe portare comodità: meno password, meno carta, meno login separati.

A prima vista, la visione ufficiale sembra moderna e pragmatica: invece di avere 20 metodi di accesso diversi, dovrebbe bastare un unico meccanismo di identità standardizzato. Il principio alla base di questo approccio si basa sulla logica: „Identificato una volta - usato in modo sicuro ovunque“.“

Storia e contesto

Si basa sul Regolamento (UE) n. 910/2014 („eIDAS“) in materia di identificazione elettronica e servizi fiduciari, applicato negli Stati membri a partire dal 2016. Nel giugno del 2021, la Commissione europea ha presentato una Proposta per una riforma completa con l'obiettivo di creare un'identità digitale standardizzata per i cittadini dell'UE. Il nuovo regolamento è entrato in vigore il 20 maggio 2024. Regolamento (UE) 2024/1183 („eIDAS 2.0“ o „European Digital Identity Framework“) è entrato in vigore.

Questo obbliga gli Stati membri a fornire una soluzione di portafoglio entro una data stabilita.

Stato attuale (a metà/fine 2025)

- La Commissione europea riferisce che tutti gli Stati membri fino al 2026 devono offrire almeno un portafoglio certificato.

- In Germania sono già in corso lavori preparatori e progetti pilota, come ad esempio prove tecniche di Modelli sandbox.

- In diversi Stati membri sono in corso progetti pilota su larga scala per testare casi d'uso come le patenti di guida mobili, l'istruzione, i pagamenti e le demarcazioni.

- Gli atti tecnici di esecuzione per la sicurezza, l'interoperabilità e la funzionalità sono pubblicato o sono pubblicati, ad esempio le specifiche per le architetture dei portafogli.

Outlook - cosa c'è dopo?

- Entro la fine del 2026, ogni Stato membro dovrà offrire un portafoglio conforme agli standard comuni dell'UE.

- Negli anni successivi (ad esempio fino a dicembre 2027) Servizi privati e regolamentati (banche, servizi sanitari, ecc.) possono essere obbligati ad accettare il portafoglio come mezzo di identificazione.

- Obiettivo a lungo termine dell'UE: Entro il 2030, la maggior parte dei dei cittadini dell'UE utilizza un'identità digitale.

- Rimangono sfide tecniche e organizzative: L'interoperabilità transfrontaliera, gli standard di protezione dei dati, le pratiche commerciali e ufficiali devono ancora essere adattati in molti casi.

Cosa c'è tecnicamente nel portafoglio - e cosa non c'è

I dati di base (PID)

Un portafoglio d'identità europeo non contiene tutte le informazioni che uno Stato ha su un cittadino. Dovrebbe invece contenere i cosiddetti dati di identificazione della persona (PID). Questi contengono i dati di base dell'identità che si possono trovare anche su una carta d'identità:

- Nome

- Data di nascita

- Nazionalità

- Numero di identità

Questi dati vengono verificati una volta - ad esempio tramite il chip della carta d'identità o un'altra procedura governativa - e poi trasferiti al portafoglio.

Prova aggiuntiva (credenziali)

Oltre a questa base, è possibile memorizzare altre „prove digitali“. È questa l'area che rende il portafoglio potente e allo stesso tempo critico. Possibili prove aggiuntive:

- patente di guida digitale

- Laurea

- Prova di assicurazione sanitaria

- Conferma di residenza

- la firma elettronica per i contratti

- Accesso a conti bancari o servizi di pagamento

Non tutto è obbligatorio. La piattaforma è costruita in modo tale da essere teoricamente possibile - ciò che viene utilizzato in seguito dipende dalle decisioni nazionali e dagli interessi economici.

La promessa tecnica: „Tutto rimane locale“

L'UE sottolinea che il portafoglio si trova localmente sullo smartphone. Ciò significa che

- Le prove vengono memorizzate nella memoria del dispositivo.

- Il controllo deve rimanere all'utente.

- Viene divulgato solo ciò che è necessario per una transazione („divulgazione selettiva“).

Questo sembra rassicurante ed è anche un approccio moderno in decenni di sviluppo digitale - lontano da grandi database centralizzati e verso il controllo dell'utente.

Dove inizia lo scetticismo

Molti critici concordano sul fatto che la tecnologia è ben progettata. La preoccupazione non riguarda tanto il luogo in cui vengono memorizzati i dati, quanto piuttosto il sistema complessivo in cui opera il portafoglio. Infatti, anche se tutti i dati vengono memorizzati localmente, ogni transazione richiede

- una connessione a un servizio („Relying Party“),

- Certificati che confermano la validità della prova,

- Protocolli che dimostrino l'avvenuta revisione.

Questo genera metadati: ora, luogo, tipo di prova, identità del servizio ricevente. Ed è la combinazione di questi metadati che i protezionisti dei dati classificano come potenzialmente pericolosa.

Meccanismi di protezione ufficiali e loro limiti

Il portafoglio dovrebbe rivelare solo ciò di cui un servizio ha realmente bisogno. Esempio: per accedere a un bar, non è necessario comunicare la data di nascita, ma solo „maggiorenne“. Si tratta di una funzione utile, ma altrettanto valida:

- l'implementazione da parte dei fornitori

- le regole di certificazione

- e l'integrità tecnica dell'applicazione

Crittografia e certificati

I dati sono protetti da crittografia. Ciò significa che il destinatario può verificare se la prova è autentica. Nessuno può modificare il contenuto durante il percorso. Tuttavia, la crittografia non risolve il problema di chi può vedere che è stata richiesta una prova.

Gli „Elenchi di fiducia“

Ogni Paese mantiene un elenco di fornitori di servizi affidabili. Solo questi sono autorizzati a leggere le prove. Sembra un controllo, ma i critici si chiedono: chi decide chi fa parte di questa lista? Come si previene l'abuso se sono coinvolti interessi politici o economici?

Perché questo primo capitolo è così importante

Questo capitolo pone deliberatamente l'accento su una base chiara e comprensibile, perché senza di essa non è possibile comprendere i punti critici successivi. In senso stretto, il wallet è uno strumento tecnico che migliora molte cose. Tuttavia, la vera preoccupazione non riguarda l'applicazione, ma la collegabilità dei dati in tutti gli ambiti della vita.

Ed è proprio questa collegabilità che in seguito - nei capitoli successivi - diventerà il tema centrale:

- Salute

- Banca

- valute digitali

- Sistemi governativi

- Assicurazioni

- Dati sulla mobilità

- Servizi di comunicazione

Più sistemi utilizzano la stessa funzione di ancoraggio dell'identità, più è facile unire i nodi di dati, sia volontariamente, sia deliberatamente o involontariamente.

Podcast di eGovernment sull'identificazione digitale dell'UE

La logica invisibile del collegamento

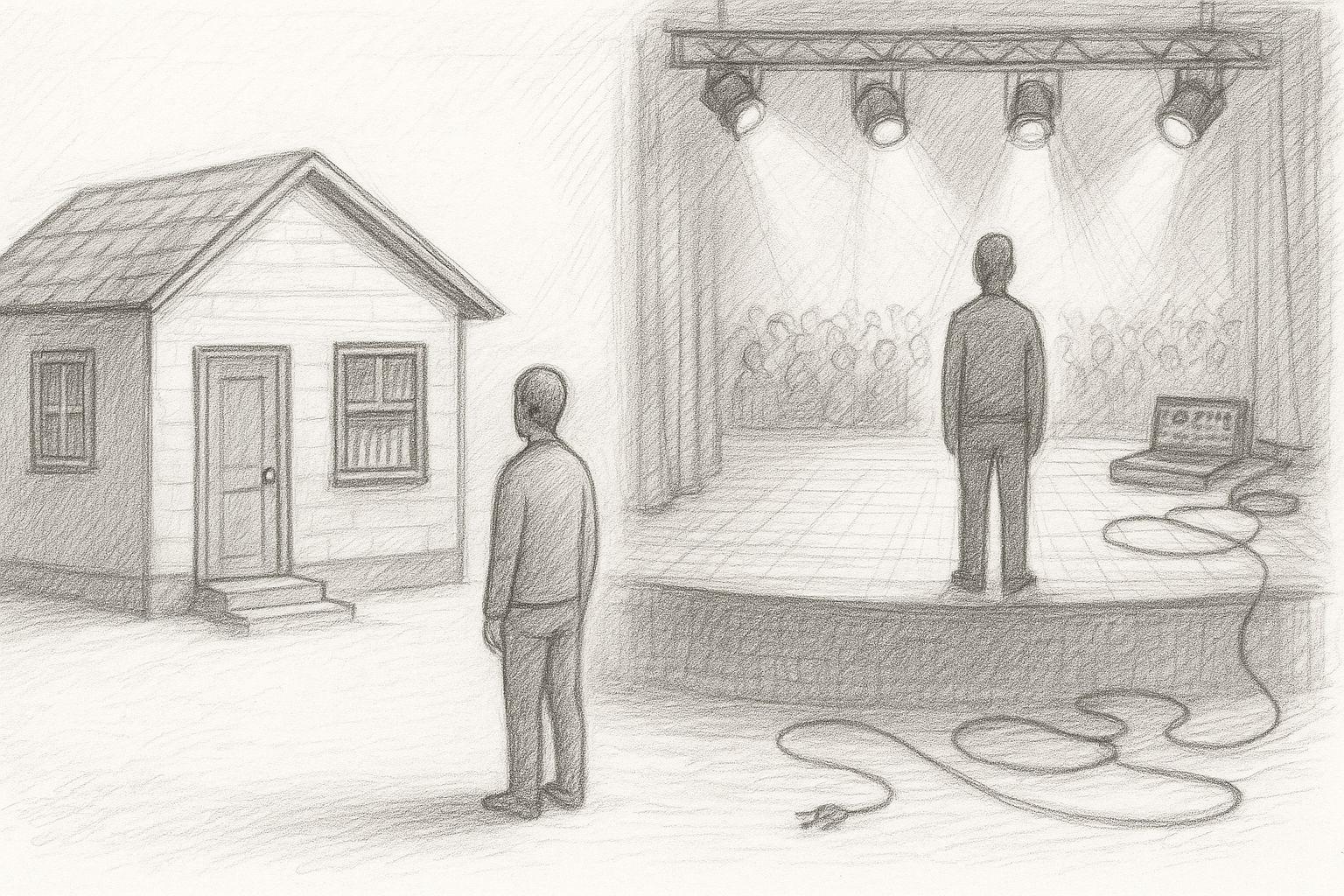

La definizione di un'identità digitale come „ancora“ per diverse aree della vita crea automaticamente il potenziale per riunire informazioni che prima erano separate. Il portafoglio in sé non è un problema: è uno strumento. Il vero rischio risiede nelle interfacce con cui le autorità, le compagnie di assicurazione sanitaria, le banche e i fornitori privati utilizzano questa identità per accedere ai propri database.

È proprio in queste interfacce che si manifesta il potere del collegamento. Non perché „qualcuno metta tutto insieme“, ma perché le caratteristiche comuni di identificazione lo rendono possibile.

Dati sanitari: Il campo più sensibile di tutti

Il settore sanitario dispone già di serie complete di dati che sono cresciute nel corso degli anni: Diagnosi, terapie, fatture, dati di emergenza, informazioni psicologiche, storie di farmaci. Questi dati sono estremamente informativi sulla vita interna di una persona, non solo dal punto di vista medico, ma anche sociale ed economico.

Il Cartella clinica elettronica (ePA) porta questi dati in una struttura centralizzata per le compagnie di assicurazione sanitaria e i fornitori di servizi sanitari. Se si utilizza un ID digitale standardizzato per autenticare l'accesso in tutta Europa, si crea un punto di riferimento comune. Non è necessario che un tale sistema unisca automaticamente i dati: è sufficiente che i requisiti tecnici siano presenti.

A cosa può portare

- Il rischio di un cambio silenzioso aumenta ad ogni accoppiamento:

- Le funzioni di utilità creano argomenti per le nuove query.

- Le situazioni di crisi possono giustificare un accesso speciale.

- Le modifiche legali possono attenuare l'earmarking.

E poiché i dati sanitari sono estremamente preziosi in termini economici - parola chiave: rischi assicurativi, farmaci, malattie mentali - sono anche di interesse per gli aggressori.

Dati finanziari: Banche, servizi di pagamento e euro digitale

I dati finanziari sono sempre stati strettamente regolamentati. Tuttavia, con i regolamenti europei PSD2/PSD3, l'accesso digitale alle banche e l'introduzione prevista di una euro digitale stanno emergendo nuovi percorsi: La prova d'identità diventa un biglietto d'ingresso per un sistema in cui ogni transazione è chiaramente assegnata a una persona.

Quando i cittadini si identificano tramite un wallet per aprire conti bancari, autorizzare pagamenti o utilizzare valute digitali, viene stabilita una connessione diretta tra il

- identità verificata dallo Stato

- Movimenti del conto

- Servizi di pagamento

- Una possibile futura moneta digitale

Perché i critici sono particolarmente attenti in questo caso

I flussi di cassa mostrano le abitudini di vita in modo molto più preciso delle parole:

Acquisti, viaggi, abbonamenti, pagamenti medici, premi assicurativi: tutto forma uno schema. Quando il modello appartiene chiaramente a una persona e può essere combinato con altri settori, l'area finanziaria diventa uno specchio della vita nel suo complesso.

Dati amministrativi: Registrazione, prestazioni sociali, tasse

Le autorità pubbliche spesso lavorano ancora con sistemi separati, ma da anni sono in corso sforzi interni per standardizzarli. L'ID digitale è la chiave tecnica per standardizzare questi sistemi in futuro:

- Certificati di registrazione

- Dati della patente di guida

- Informazioni sulla pensione

- Prova di prestazioni sociali

- Dati fiscali

essere chiaramente collegati.

La logica del collegamento amministrativo

L'amministrazione tradizionalmente sostiene l'efficienza: „Inserire i dati una sola volta invece di tre - meno burocrazia“. Ma l'esperienza insegna:

Le buone intenzioni possono anche portare a sistemi che consentono profili di cittadini molto precisi. E se in seguito prenderanno piede altre idee politiche, le basi sono già state gettate.

Fonti di dati private e commerciali

Anche l'economia dispone di enormi quantità di dati:

- Comportamento d'acquisto

- Dati di movimento tramite app

- Dati sul merito di credito

- Modelli di comunicazione

- Dati di telemetria dai dispositivi

Quando i sistemi di identità digitale diventano porte aperte per la verifica dell'età, la conferma della residenza o la firma dei contratti, si crea un canale diretto attraverso il quale le aziende possono confrontare i dati dell'identità sicura con i dati del proprio profilo.

L'incentivo economico

I fornitori commerciali raramente pensano in termini di limitazione. Più preciso è il profilo, più mirata è la pubblicità. Più precisa è l'identità, più preziosi sono i dati. Più sicura è l'autenticazione, più facile è collegare gli account utente.

Questo crea incentivi per un numero sempre maggiore di link, spesso senza che gli utenti siano in grado di capire cosa stia accadendo in background.

| Categoria di dati | Fonte dei dati | Scenario di collegamento | Possibili rischi | Potenziale abuso | Istruzioni di sicurezza |

|---|---|---|---|---|---|

| Identità di base (PID) | Carta d'identità / registro statale | Identificazione degli utenti per autorità, banche e portali sanitari | Ancoraggio centrale dell'identità, costruzione di un profilo in tutti i settori | Sorveglianza statale, furto d'identità | PIN, biometria, nessuna divulgazione dei codici di recupero |

| Dati sanitari (ePA) | Assicurazioni sanitarie, cliniche, studi medici | Autenticazione per l'accesso all'ePA tramite portafoglio | Divulgazione di diagnosi sensibili, ricatti, discriminazioni | Vendite in darknet, frodi assicurative, abusi da parte dei datori di lavoro | Verifica dell'opt-out, nessuna app di terze parti per i dati sanitari |

| Dati finanziari | Banche, fornitori di pagamenti | Approvazione del login/pagamento basata sul portafoglio | Trasferimenti non autorizzati, acquisizione del conto | Acquisizione di un conto criminale, sincronizzazione dei dati per l'affidabilità creditizia | Limiti di transazione, nessun SMS-2FA, utilizzo di token hardware |

| Comportamento di pagamento (euro digitale) | Banca centrale europea, banche | Il portafoglio come canale di autenticazione per i pagamenti digitali | Monitoraggio a grana fine del comportamento di acquisto | Controllo/profilazione dello Stato, targeting commerciale | Utilizzate solo app ufficiali, non „ottimizzatori di portafoglio“.“ |

| Dati di rendicontazione e fiscali | Ufficio delle imposte, ufficio di registrazione | Accesso al portafoglio per i portali fiscali/le autorità | Collegamento di reddito, luogo di residenza, famiglia, patrimonio | Profilazione politica, sanzioni automatizzate | Separazione dei dispositivi privati da quelli aziendali |

| Dati assicurativi | Assicuratori di tutti i tipi | Verifica del portafoglio per le conclusioni del contratto | Profilazione, punteggio di rischio, rifiuto di eseguire | Trading di dati, manipolazione del rating del credito | Nessun rilascio di prove non necessarie |

| Dati sulla mobilità e sui viaggi | Servizi di trasporto, ferrovia, compagnie aeree | Collegamento dei biglietti tramite ID digitale | Profili di movimento, percorsi di viaggio, modelli temporali | Analisi dei movimenti commerciali, sorveglianza dei siti governativi | Utilizzate solo le app ufficiali del provider |

| Dati di comunicazione | Fornitore di telecomunicazioni | Verifica per SIM/account provider | Scambio di SIM, trasferimento del numero di telefono | Acquisizione di account criminali, social scoring | Impostare il PIN del provider, attivare il multi-fattore |

| Merito creditizio e profili dei consumatori | Schufa / agenzie di credito / negozi online | Verifica del portafoglio per il controllo del credito | Rifiuto automatico, discriminazione dei prezzi | Profilazione commerciale, punteggio AI | Autorizzazioni minime, controllo regolare delle informazioni sui dati |

| Dati del dispositivo e della telemetria | Smartphone, dispositivi IoT, app | Collegamento tramite autorizzazioni app | Acquisizione di dispositivi, malware, tracciamento | Commercio dei dati delle app, profilazione dei dati dei sensori | Non utilizzare app dubbie 1TP12, controllare le autorizzazioni |

La tabella mostra tutte le categorie di dati rilevanti che potrebbero essere collegate nel contesto di un ID digitale.

Il cuore del problema: l'ancora dell'identità

L'ID digitale ha una struttura tecnica pulita. In teoria, non è un sistema di monitoraggio centralizzato. Ma diventa un'ancora identitaria a cui si può agganciare ogni sorta di cosa.

Sanità, finanza, enti pubblici, mobilità, assicurazioni, servizi privati: tutti potranno utilizzare gli stessi dati identificativi non appena saranno autorizzati. E anche se ogni interrogazione è strettamente regolamentata, la sola possibilità tecnica solleva la preoccupazione che in futuro si possano fondere più dati di quelli consentiti oggi.

È proprio qui che entrano in gioco i critici: Non è il singolo sistema a essere pericoloso, ma il fatto che tutti i sistemi possono essere collegati attraverso la stessa chiave digitale.

Il denominatore comune: l'identità digitale come leva

Non appena un'identità digitale viene utilizzata in diversi ambiti della vita, si crea automaticamente una posizione di potere nel luogo in cui questa identità viene gestita o controllata. Questo vale indipendentemente dal fatto che il portafoglio stesso sia memorizzato localmente sul dispositivo.

La vera vulnerabilità non risiede nello smartphone, ma nell'ecosistema che si forma intorno a questa identità. E questo ecosistema ha almeno tre punti di attacco principali: Lo Stato, la criminalità organizzata e il settore commerciale privato.

Abuso di Stato: il pericolo di un cambiamento di finalità

Lo Stato ha spesso buone intenzioni, ma i sistemi crescono in ogni direzione. Nelle crisi, nelle emergenze o nei momenti di tensione politica, il potere statale ama ripiegare su possibilità tecniche che in realtà sono state costruite per scopi completamente diversi. La storia lo dimostra:

- I sistemi introdotti come „pratici“ sono spesso diventati meccanismi di controllo.

- Le esenzioni che dovevano essere applicate solo per un „breve periodo“ sono state estese e ampliate.

- Le discussioni sulla sicurezza portano rapidamente a nuovi diritti di accesso.

Con un'identità digitale utilizzata ovunque, si crea una traccia standardizzata. Non è nemmeno necessario leggere il contenuto. È sufficiente sapere quando, dove e per quale scopo è stata fatta una richiesta di identità.

La tentazione politica della linkability

Immaginate una situazione in cui lo Stato abbia un bisogno particolarmente forte di informazioni in alcuni settori, come l'assistenza sanitaria, le prestazioni sociali o la finanza. Con un organismo centrale di emissione e autorizzazioni di accesso certificate, ciò sarebbe politicamente possibile,

- introdurre nuovi obblighi,

- accessi,

- o per rendere permanenti le eccezioni.

E una volta prese, queste decisioni vengono raramente ribaltate.

I protocolli silenziosi

I metadati vengono creati anche senza accesso tecnico ai contenuti. Chi si identifica dove e quando è più prezioso di quanto si possa pensare all'inizio. Questo è il tipo di dati che può essere utilizzato per ricavare modelli comportamentali. E sono proprio questi modelli che si prestano ad analisi governative complete, se c'è la volontà politica.

Abuso criminale - attacchi organizzati ed economia del mercato nero

Da anni i dati sulla salute sono una merce particolarmente ricercata sulla darknet. Il motivo è semplice:

- Sono permanentemente validi.

- Rivelano dettagli intimi.

- Possono essere utilizzati per ricatti, frodi assicurative e furti di identità.

Ci sono già casi in cui i dati dell'assicurazione sanitaria e le tessere sanitarie in particolare sono state accessibili, non da hacker hollywoodiani, ma attraverso normali vulnerabilità negli studi medici, nelle cliniche o nei fornitori di servizi.

Interazione con un ID digitale

Se l'ID digitale viene utilizzato come metodo di autenticazione per i dati sanitari, si apre una nuova dimensione per gli aggressori:

- I dati di accesso possono essere intercettati tramite dispositivi compromessi o phishing.

- Uno smartphone rubato o manipolato può diventare una „vera“ identità.

- Gli aggressori possono accedere alle aree sensibili se il portafoglio non è adeguatamente protetto.

Nel momento in cui l'identità digitale è il biglietto d'ingresso a diversi settori, ogni singola falla nel sistema diventa una minaccia per l'intera sfera di vita di una persona.

Criminalità finanziaria e pagamenti digitali

In combinazione con i servizi di pagamento o con un euro digitale, diventa particolarmente attraente per gli aggressori:

- Le transazioni possono essere falsificate o autorizzate se il portafoglio è compromesso.

- I flussi di cassa possono essere manipolati.

- Il furto d'identità comporta ingenti perdite finanziarie.

E poiché i sistemi digitali funzionano 24 ore su 24, 7 giorni su 7, i danni possono verificarsi in pochi minuti o secondi.

Abuso commerciale - profilazione silenziosa

Le aziende pensano in termini di profili, segmenti e gruppi target. Quanto più precisa è l'autenticazione di un'identità, tanto più facile è collegarla ai dati commerciali. Questo crea una pressione silenziosa ma pericolosa:

- Verifica dell'età

- Verifica dell'indirizzo

- Capacità di pagare

- Dati di transazione

- Storia dell'acquisto

L'ID digitale apre le porte allo sviluppo di questi legami in un archivio personale affidabile, non in senso statale, ma in senso economico.

Quando la convenienza diventa una porta d'accesso

Molti servizi automatizzano i processi non appena è disponibile un'identità verificata dal portafoglio.

- Basta registrarsi

- „Confermare con l'ID digitale“

- Firmare direttamente il contratto

Ciò che è conveniente per l'utente è un'opportunità per le aziende di unire i profili su diverse piattaforme.

Il pericolo dell'inevitabilità

Una volta che il mercato si è abituato all'ID digitale, si crea una costrizione di fatto:

- Non è possibile registrarsi senza portafoglio.

- Senza un'identità digitale, non è possibile accedere a determinati servizi.

- I percorsi alternativi sono limitati o scomodi.

Ciò significa che la decisione non è più volontaria, anche se viene ancora ufficialmente etichettata come tale.

Quando tutti e tre i percorsi lavorano insieme

Il caso più pericoloso non è l'abuso individuale. È la situazione in cui gli attori statali, criminali e commerciali hanno ciascuno i propri interessi, che si incontrano in un'unica ancora identitaria.

- Lo Stato vuole controllo e sicurezza.

- I criminali vogliono dati e denaro.

- Le aziende vogliono profili e potere d'acquisto.

Ognuno di questi obiettivi è impegnativo di per sé. Se combinati, creano un sistema che sa più cose sul comportamento di una persona di quanto questa sia consapevole.

L'ID digitale è il collegamento. Che si tratti di sanità, sistema finanziario, amministrazione o servizi privati, tutti si incontrano in un nodo comune. E se questo nodo viene compromesso, non è solo una piccola parte della vita a essere esposta, ma l'intera persona.

Sondaggio sull'ID digitale annunciato

Vulnerabilità tecniche e rischi invisibili

La crittografia protegge i contenuti. Tuttavia, quasi tutti i processi digitali producono metadati: Chi ha attivato il controllo del portafoglio e quando, quale servizio ha effettuato la richiesta, quale attributo è stato interrogato (ad esempio „maggiorenne“ o „assicurato“), da quale dispositivo è arrivata la richiesta. Queste informazioni di accompagnamento sono solitamente piccole e poco appariscenti, ma allo stesso tempo altamente informative. I modelli di movimento e di comportamento possono essere ricostruiti utilizzando le serie temporali, anche senza aver mai letto i rispettivi contenuti. I metadati non sono quindi un „punto cieco“: spesso sono l'ingrediente più prezioso per la profilazione e il monitoraggio.

Gestione delle chiavi, recupero e blockchain

Le identità digitali si basano su coppie di chiavi. Chiunque perda o comprometta queste chiavi perde di fatto il controllo della propria identità. Il recupero deve essere costruito in modo tale da non aprire una porta sul retro per le autorità né una porta per gli aggressori. Le domande difficili sono:

- Come può un utente riacquistare la capacità di agire in caso di furto dello smartphone?

- Chi è responsabile della riemissione?

- Quanto velocemente devono essere revocati i certificati e come possono essere inviate in modo affidabile le informazioni di revoca a tutte le parti che fanno affidamento?

Lo dimostrano le implementazioni pratiche: I flussi di lavoro relativi a rollover, revoche e recupero sono complessi ed è qui che spesso emergono le debolezze fatali.

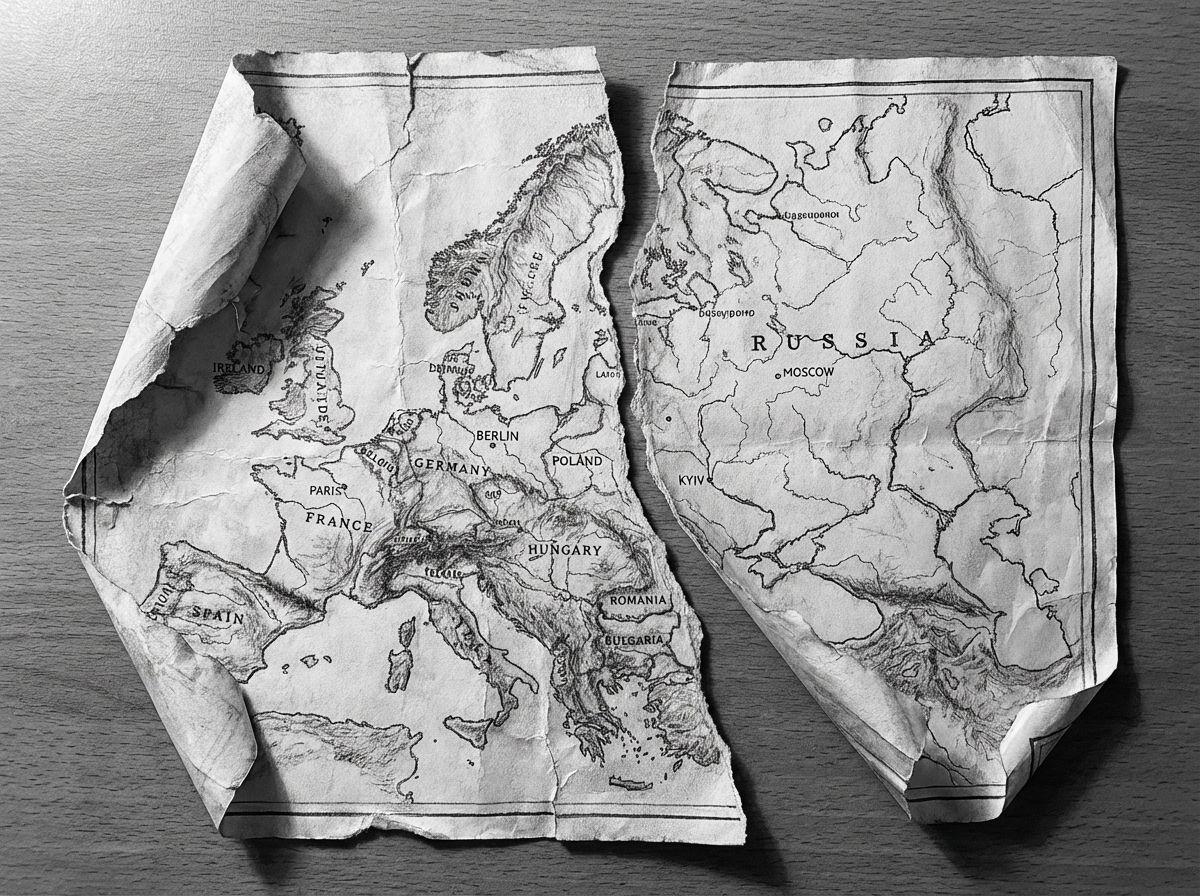

Interoperabilità, liste di fiducia e concentrazione della governance

Affinché i portafogli funzionino in tutta Europa, sono necessari elenchi di emittenti, fornitori di portafogli e parti fidate. Questi „elenchi di fiducia“ sono una necessità architettonica e, allo stesso tempo, uno strumento di potere: chi è presente nell'elenco riceve vantaggi economici, chi non vi è presente ha svantaggi. Questo porta a battaglie di standard e profili, a possibili vendor lock-in e alla formazione di gatekeeper centrali. Dal punto di vista della resilienza e del controllo democratico, la distribuzione di questo potere è fragile - e quindi un rischio potenziale.

Endpoint, API e il problema delle interfacce

Il portafoglio è solo una parte del sistema. Le maggiori superfici di attacco sono spesso le API e gli endpoint di backend, come le interfacce delle compagnie di assicurazione sanitaria, delle banche o degli uffici di registrazione. Implementazioni non sicure, mancanza di controlli di accesso o processi di autenticazione poco trasparenti in questi backend possono rapidamente trasformare una transazione sicura in una fuga di dati.

Rischi della catena di approvvigionamento e produttori terzi

Il software moderno si basa su librerie e componenti di produttori terzi. Un SDK compromesso in un'applicazione di portafoglio ampiamente utilizzata è sufficiente per colpire le masse. Lo stesso vale per i componenti hardware (elementi sicuri, TPM): Configurazioni errate o firmware manipolati possono compromettere la promessa di sicurezza. La catena di fornitura è quindi un rischio sistemico che va oltre i singoli utenti.

Perdita del dispositivo, scambio di SIM e social engineering

La perdita del dispositivo finale, gli attacchi di SIM swap o le campagne di phishing ben congegnate rimangono le vie di accesso che richiedono più lavoro. Alcuni metodi di recupero si affidano a canali secondari (e-mail, SMS), a loro volta poco sicuri. L'ingegneria sociale si rivolge proprio a queste lacune: Le persone vengono convinte a concedere autorizzazioni, a rivelare PIN o a installiere presunte „app di aiuto“. La progettazione tecnica è di scarsa utilità se gli utenti rimangono così ingannabili nella pratica.

Registrazione, analisi forense e tracce

Molti sistemi conservano i log per motivi di sicurezza. Ma i registri hanno due facce: aiutano nella ricognizione, ma forniscono anche una copia dei metadati. Chiunque raccolga i registri a livello centrale crea un tesoro per l'analisi e potenzialmente per l'uso improprio. La sfida consiste nel conciliare gli obblighi di conservazione per la forensics con la riduzione al minimo dei tempi di conservazione.

Canali laterali e attacchi hardware

Anche gli algoritmi più forti possono essere attaccati tramite canali laterali: Misurazioni del consumo di energia, micro-timing, attacchi fisici a elementi sicuri. Queste tecniche sono complesse, ma sono utilizzate da attori statali o da criminali ben equipaggiati. Per applicazioni particolarmente sensibili (ad esempio, le firme governative), tali attacchi sono realistici e devono essere presi in considerazione.

Conseguenze reali: scenari concreti di danno

1. perdite finanziarie dovute ad acquisizioni di conti correnti

- ScenarioUn aggressore ottiene l'accesso al portafoglio di una persona attraverso un attacco combinato di scambio di SIM e manovra di phishing. Il portafoglio viene utilizzato per simulare un'autorizzazione di pagamento; nel giro di pochi minuti, i fondi vengono trasferiti a diversi portafogli, alcuni dei quali si disperdono attraverso i crypto onramp. Per le persone colpite, questo significa perdita immediata di beni, lunghe procedure di chargeback e danni alla reputazione. Questo crea un problema di fiducia per le banche e le questioni legali legate al recupero del denaro sono complesse.

- Contromisure a breve terminePolitiche rigorose a due fattori, controlli manuali delle transazioni per importi insoliti, limiti per i nuovi termini di pagamento.

2. ricatto e discriminazione attraverso i dati sanitari

- ScenarioA seguito di una fuga di dati in una clinica regionale, le diagnosi sensibili finiscono su forum darknet. La combinazione con le credenziali di autenticazione basate sul portafoglio consente di trarre conclusioni sulle persone. Le persone coinvolte vengono ricattate o subiscono discriminazioni da parte di datori di lavoro o compagnie assicurative. Anche se il contenuto non è apertamente accessibile, le prove circostanziali (ad esempio „trattamento in un reparto psichiatrico in data X“) sono sufficienti a causare danni considerevoli.

- Contromisure a breve termineLeggi rigorose sulla destinazione, responsabilità per la fuga di dati, obblighi di rendicontazione con servizi di supporto trasparenti.

3. sorveglianza di massa attraverso i metadati

- ScenarioCon il pretesto della difesa dal terrorismo, un'autorità statale ottiene ampi diritti di accesso ai metadati. Senza leggere i contenuti, è possibile ricostruire i profili dei movimenti, la partecipazione a incontri o i contatti ricorrenti. In contesti autoritari, questo porta rapidamente all'intimidazione e a un „effetto agghiacciante“: le persone evitano determinati luoghi o attività per paura di essere monitorate dallo Stato.

- Contromisure a breve termineRigoroso controllo giudiziario dell'accesso ai metadati, registrazione di tutte le richieste, limiti di tempo per l'archiviazione dei dati.

4. guasto del sistema dovuto a un editore compromesso

- ScenarioUn emittente centrale (ad esempio un grande fornitore di portafogli o un'autorità di certificazione) viene compromesso. Il risultato è che milioni di prove d'identità devono essere revocate, i processi di pagamento collassano, i processi ufficiali non possono essere verificati. Il recupero è lungo e costoso e durante questo periodo molti servizi possono essere utilizzati solo in misura limitata.

- Contromisure a breve termineBackup decentralizzati, rollout scaglionato, procedure di emergenza con alternative cartacee.

5. concentrazione del mercato e sfruttamento da parte dei fornitori

- ScenarioUn fornitore di portafogli dominante stabilisce estensioni proprietarie che vengono adottate da molti servizi. I piccoli fornitori non possono seguire l'esempio e gli utenti sono „bloccati“. I prezzi dei servizi aumentano, le funzionalità di protezione dei dati vengono scambiate con la convenienza. Il potere economico si sposta su uno o pochi operatori.

- Contromisure a breve termineRequisiti di interoperabilità, regole normative contro le interfacce esclusive, standard aperti.

6. attacchi al dettaglio: vendita di dati sanitari e assicurativi su darknet

- ScenarioI dati provenienti dagli studi medici e dai centri di fatturazione vengono raccolti e venduti sulla Darknet. Gli acquirenti utilizzano questi dati per frodi assicurative, furti di identità o ricatti mirati. Quando le verifiche basate sui portafogli appianano il campo, la monetizzabilità delle informazioni aumenta e con essa il prezzo del mercato nero.

- Contromisure a breve termineRequisiti di sicurezza più severi per le pratiche, crittografia dei back-end, perseguimento penale delle strutture di intermediazione dei dati.

7 Infrastrutture critiche: conseguenze a cascata

- ScenarioGli ID compromessi vengono utilizzati per ingannare le autorità (ad esempio per contestare beni, falsificare prove di identità per catene di fornitura critiche). Il risultato è un danno lento ma di vasta portata: interruzioni della catena di approvvigionamento, controversie legali, perdita di fiducia nei servizi centralizzati.

- Contromisure a breve termineLe verifiche multi-party, i processi sensibili non si basano esclusivamente sull'autenticazione del portafoglio.

8. esclusione sociale attraverso le barriere digitali

- ScenarioI fornitori e le autorità riducono i percorsi alternativi perché il portafoglio riduce gli oneri amministrativi. I cittadini privi di dispositivi compatibili, gli anziani o le persone in situazioni precarie non possono più accedere ai servizi e sono di fatto esclusi.

- Contromisure a breve termineAlternative offline legalmente garantite, programmi di sostegno e finanziamento per la partecipazione digitale.

Categorizzazione finale

Questi scenari non sono storie dell'orrore, ma piuttosto deduzioni da tipi di attacco già noti, da incentivi economici e dall'esperienza storica che i sistemi vengono regolarmente sviluppati e ampliati. Il portafoglio non è un mostro, ma uno strumento. La domanda è: Nelle mani di chi cade questo strumento, come sono distribuite le istanze di controllo e quanto sono forti le barriere contro l'appropriazione indebita, la commercializzazione e lo sfruttamento criminale?

Misure di protezione, antidoti e protezioni responsabili

1. confini legali chiari - prima che i sistemi crescano

L'identità digitale non è uno strumento di poco conto. È un progetto infrastrutturale che ha un impatto profondo sulla vita quotidiana. Per questo motivo, prima che l'interconnessione di tutti i settori della vita diventi una realtà, sono necessarie barriere legali severe. In sostanza, ciò significa

- Chiara assegnazione di fondi, che non può essere aggirato semplicemente con una risoluzione a maggioranza.

- Obblighi di trasparenza per qualsiasi tipo di accesso, sia esso governativo, commerciale o tecnico.

- Obblighi di divulgazione vincolanti, se i sistemi devono essere ampliati.

L'esperienza ha dimostrato che i grandi sistemi digitali tendono a crescere. L'unico freno affidabile è una legge deliberatamente formulata in modo restrittivo.

2. standard tecnici minimi - nessun compromesso sulle basi

Il portafoglio stesso deve basarsi su una base tecnica che non inviti gli aggressori. I requisiti minimi essenziali sono

- Forte minimizzazione dei metadatiRegistrate solo le richieste assolutamente necessarie.

- Elemento sicuro sul dispositivoNon solo protezione software, ma veri e propri blocchi hardware.

- Meccanismi di revoca distribuitiRevoca delle chiavi senza arresto totale del sistema.

- Autentica crittografia end-to-end nei backend, non solo sul lato delle applicazioni.

Questi standard devono essere prescritti dalla legge e verificati regolarmente, altrimenti la „protezione“ rimane pura teoria.

3. meccanismi di protezione organizzativa - responsabilità trasversale

Chiunque abbia a che fare con le identità deve assumersi la responsabilità. Questo include:

- Organismi di controllo indipendenti per i fornitori di portafogli e gli emittenti.

- Audit di sicurezza obbligatori per assicurazioni sanitarie, banche e backend ufficiali.

- Regolamenti sulla responsabilità, che definiscono chiaramente chi paga e chi informa in caso di violazione dei dati.

Senza responsabilità organizzative chiare, c'è sempre qualcuno che si scarica le responsabilità, e questo è esattamente ciò che non deve accadere in questo caso.

4. recupero trasparente - senza porte secondarie

Il recupero dei portafogli rubati o smarriti è una questione critica. Non deve essere uno strumento per gli aggressori o una porta di servizio per le autorità:

- Recupero in più fasi, confermata da diversi canali indipendenti.

- Opzioni offline con verifica dell'identità personale per impedire l'uso improprio tramite attacchi a distanza.

- Nessun utilizzo canali secondari non sicuri come gli SMS per l'unica autenticazione.

Questo è l'unico modo per impedire agli aggressori di utilizzare il recupero come „chiave d'ingresso“.

5. strategie di emergenza - stabilità per la vita quotidiana

Anche il miglior sistema digitale ha bisogno di alternative in caso di guasto. Queste includono

- Procedure di emergenza cartacee, che garantiscono una reale usabilità.

- Autenticazione di riserva, che è possibile senza uno smartphone.

- Regole per il funzionamento offline, Ad esempio, nel settore sanitario o per i servizi ufficiali.

L'ID digitale non deve mai essere l'unico accesso ai servizi vitali.

6 Autodifesa civile: la consapevolezza come scudo protettivo

La tecnologia da sola non protegge dall'inganno. I cittadini devono rafforzare la propria consapevolezza della sicurezza:

- Diffidenza nei confronti di messaggi inattesi o di richieste „di emergenza“.

- Nessuna divulgazione del PIN del portafoglio o dei codici di recupero.

- Aggiornamento regolare dei dispositivi e delle applicazioni.

- Utilizzo di meccanismi di blocco forti e biometria con secondo fattore.

Nessuno deve essere un esperto di informatica: un po' di diffidenza e di buon senso sono spesso più efficaci di qualsiasi software di protezione.

Indagine in corso sull'euro digitale

Riferimenti ad articoli di approfondimento

Il tema dell'identità digitale tocca molte altre aree, che ho trattato in modo più dettagliato in articoli separati. Se desiderate approfondire i singoli argomenti, troverete ulteriori analisi, informazioni di base ed esempi:

- Cartella clinica elettronica (ePA)Un articolo a parte esamina i rischi associati alle cartelle cliniche elettroniche, dai commercianti di darknet e dalle vulnerabilità della sicurezza alla questione dell'obbligo di opt-out. L'ampia interfaccia tra l'ePA e l'ID digitale è un rischio chiave che deve essere compreso.

- Euro digitaleIn un altro articolo, spiego i rischi di monitoraggio e controllo che potrebbero essere associati a una moneta digitale della banca centrale. In combinazione con un portafoglio di identità a livello europeo, questo crea un'intersezione ricca di dati tra il comportamento finanziario e l'identità personale.

- Caduta di tensione in GermaniaHo anche pubblicato un articolo sul cosiddetto „caso di tensione“. L'articolo esamina le implicazioni legali e sociali che sorgono quando i poteri dello Stato vengono estesi, un tema che diventa particolarmente rilevante nel contesto delle identità digitali.

- Reintroduzione del servizio militare obbligatorioIn questo contesto è interessante anche il mio articolo sul possibile ritorno del servizio militare obbligatorio. Mostra come le strutture statali potrebbero essere riattivate in tempi di crisi - e perché i sistemi di identità digitale assumerebbero un significato completamente nuovo.

Conclusione finale sull'identificazione digitale dell'UE

L'identità digitale europea è uno strumento potente. Promette comodità, accesso standardizzato e amministrazione moderna. Tuttavia, come per ogni strumento, il modo in cui viene utilizzato determinerà in ultima analisi se diventerà un passo avanti o un rischio. Il vero problema non è il portafoglio in sé, ma la connettività di molte aree della nostra vita che prima erano deliberatamente separate.

I dati sanitari, le informazioni finanziarie, gli archivi amministrativi e i profili privati creano una rete di dati che, se regolati in modo errato o utilizzati in modo improprio, hanno il potere di rendere una persona completamente leggibile. Non solo per lo Stato, ma anche per i criminali e le aziende.

La storia ci insegna che i sistemi creati crescono. Le eccezioni vengono codificate. La convenienza sostituisce la cautela.

Per questo abbiamo bisogno di guardie chiare, controlli trasparenti e alternative che funzionino anche senza identità digitale. È necessaria una visione critica che non si basi sul panico, ma su un sano rispetto per la portata della tecnologia moderna. Solo così l'identità digitale potrà diventare uno strumento al servizio della società, e non uno strumento che la modella in segreto.

Domande frequenti

- Che cos'è l'ID digitale dell'UE e perché è stato introdotto?

L'ID digitale è un'iniziativa a livello europeo che i cittadini dovrebbero poter utilizzare per identificarsi in un'ampia gamma di servizi, dalle autorità pubbliche alle banche e ai portali sanitari. L'UE sostiene la convenienza, gli standard uniformi e la riduzione della burocrazia. L'idea di base è quella di rendere i processi di identità più sicuri e semplici, gestendo tutto attraverso un'unica identità digitale. - Che cosa significa „Portafoglio EUDI“?

EUDI sta per „Identità Digitale Europea“. Il portafoglio è un'applicazione che memorizza la prova digitale dell'identità sullo smartphone. Contiene i dati di base dell'identità (nome, data di nascita, numero di carta d'identità) e prove aggiuntive facoltative come la patente di guida, lo stato di assicurazione sanitaria o i certificati di firma. Si tratta quindi di una sorta di portafoglio digitale per le carte d'identità. - È davvero sicuro se tutto è sul mio cellulare?

La tecnologia del portafoglio in sé è relativamente sicura: utilizza la crittografia, i moduli di sicurezza hardware e la divulgazione selettiva. Il problema non sorge sul dispositivo, ma nell'ecosistema. Non appena molti servizi utilizzano la stessa ancora di identità, sorgono nuovi rischi legati alle interfacce, agli elenchi centralizzati, ai metadati e agli interessi politici o economici. - Qual è la differenza tra „contenuto“ e „metadati“?

Il contenuto è ciò che viene effettivamente rilasciato, ad esempio „maggiorenne“ o „assicurato“. I metadati sono le informazioni di accompagnamento: Ora, luogo, quale servizio ha chiesto, quale prova è stata richiesta. I metadati rivelano molto del vostro comportamento, anche se il contenuto rimane criptato. I metadati sono spesso la parte più preziosa, per gli Stati, le aziende e i criminali. - Quali dati potrebbero teoricamente essere collegati all'ID digitale?

Tecnicamente, quasi tutti i settori che richiedono l'autenticazione: Sanità, finanza, euro digitale, assicurazioni, mobilità, autorità pubbliche, registrazione, dati di affidabilità creditizia, comunicazione, telemetria. Non perché sia previsto di mettere insieme tutti i dati, ma perché le caratteristiche comuni di identificazione rendono tecnicamente possibile questo collegamento. - Qual è il rischio maggiore dal punto di vista del governo?

Il rischio maggiore è il „cambiamento di scopo“. Una volta istituiti, i sistemi vengono spesso ampliati. Situazioni di crisi, pressioni politiche o „argomenti di sicurezza“ possono portare a un ampliamento dell'accesso, a un uso più esteso dei metadati o a un allentamento delle restrizioni di scopo. Il portafoglio diventa quindi un potente strumento di controllo. - Lo Stato può quindi vedere tutto di me?

No, non automaticamente. Ma potrebbe - attraverso modifiche legislative o autorizzazioni d'emergenza - forzare l'accesso ai metadati o a determinate prove. L'infrastruttura tecnica lo rende possibile. La questione cruciale è quanto siano forti le barriere legali e quanto siano indipendenti le autorità di controllo. - Qual è il rischio maggiore dal punto di vista penale?

I criminali prendono di mira il furto di identità, i dati sanitari e le transazioni finanziarie. Un portafoglio compromesso può essere usato impropriamente per l'acquisizione di conti, estorsioni, frodi assicurative o abusi di identità mirati. I dati sanitari, in particolare, sono molto preziosi sulla darknet perché sono sensibili e validi in modo permanente. - Qual è il rischio maggiore dal punto di vista commerciale?

Le aziende potrebbero utilizzare il portafoglio per unire i profili su diverse piattaforme. Combinando la verifica dell'età, il luogo di residenza, il comportamento d'acquisto, l'attività online e i dati sull'affidabilità creditizia si ottengono profili molto precisi dei consumatori. Questo porta a discriminazioni di prezzo, pubblicità mirata e potenziali esclusioni. - Come si potrebbe collegare l'ID digitale all'euro digitale?

Quando l'euro digitale arriverà, richiederà una forma di autenticazione. Il portafoglio potrebbe essere utilizzato a questo scopo. In questo modo si uniscono le transazioni finanziarie e l'identità verificata dallo Stato: una rete molto sensibile. I critici temono sorveglianza, controllo comportamentale e profonde intrusioni nella privacy. - Cosa succede se il mio cellulare viene rubato o violato?

Ciò dipende dai meccanismi di recupero. Se sono troppo semplici - ad esempio via SMS - c'è il rischio che gli aggressori rubino l'identità. Se sono troppo complicati, i cittadini saranno bloccati nella vita quotidiana. Sono necessarie procedure robuste a più fattori, alternative offline e nessuna backdoor. - Chi controlla quali servizi sono autorizzati ad accedere all'ID digitale?

In ogni Paese esistono „liste di fiducia“, ovvero elenchi di fornitori di servizi affidabili. Questi organismi decidono chi è considerato affidabile. In questo modo si creano centri di potere. Chi entra nella lista ha accesso alle identità dei cittadini e ai vantaggi economici. La questione è quanto siano trasparenti queste decisioni. - Quale ruolo svolgono le autorità e le compagnie di assicurazione sanitaria nella catena del rischio?

Una molto grande. Il portafoglio può essere tecnicamente solido, ma i back-end governativi e sanitari sono spesso poco protetti. Gli attacchi agli studi medici, alle cliniche o ai centri di fatturazione sono già oggi una realtà. Se i dati fluiscono all'esterno e possono essere collegati attraverso le verifiche del portafoglio, si presentano rischi enormi. - Quanto sono realistici gli attacchi tramite social engineering?

Molto realistico. Gli aggressori utilizzano messaggi ingannevolmente reali, chiamate di assistenza o applicazioni false per ottenere i dati di recupero. L'uomo rimane la principale vulnerabilità. Ecco perché la vigilanza e il sano sospetto sono più importanti di qualsiasi crittografia. - Esistono meccanismi di protezione contro gli abusi commerciali?

Esistono meccanismi ufficiali di protezione, ma spesso sono deboli. Le aziende possono combinare i dati non appena l'utente acconsente, spesso sotto pressione o senza informazioni chiare. Sono necessari una regolamentazione più severa, obblighi di trasparenza e una chiara limitazione delle finalità. I cittadini stessi possono assicurarsi di non condividere inutilmente i dati. - Esistono alternative all'ID digitale?

Sì - prove cartacee, login classici, sistemi a due fattori. È importante che queste alternative rimangano legalmente sicure. Altrimenti, ci sarà un obbligo di fatto a utilizzare il portafoglio. I sistemi digitali non devono mai essere l'unica opzione per ottenere servizi importanti. - Cosa possono fare i cittadini per proteggersi?

Utilizzate PIN e biometria, non condividete mai i dati di recupero, non utilizzate applicazioni di terze parti dubbie 1TP12, mantenete i dispositivi aggiornati, controllate regolarmente le autorizzazioni, utilizzate le opzioni di opt-out nell'area sanitaria, fate attenzione ai messaggi „Urgente! La vigilanza batte la credulità: questa è la regola più importante. - L'ID digitale è fondamentalmente un male?

No. Può semplificare molte cose e consentire servizi digitali moderni. La questione non è se la tecnologia sia buona o cattiva, ma se le condizioni quadro siano solide. Senza leggi forti, controlli trasparenti e alternative solide, la convenienza porta alla dipendenza. Con regole chiare, invece, il portafoglio può essere uno strumento utile.

Caro signor Schall, mi sono imbattuto in questo articolo un po' per caso. Tuttavia, è il miglior articolo che ho letto finora su questo argomento. Ma:

Lei si concentra sul „cittadino“. La legge tedesca distingue tra residenti e cittadini. Solo i cittadini hanno diritto di voto o sono tenuti al servizio militare. Tuttavia, anche gli „stranieri irregolari“ sono coperti dall'assicurazione sanitaria e la maggior parte degli stranieri riceve prestazioni da cittadini. Naturalmente, possono essere cittadini di un altro Paese. Per me sarebbe meglio che si orientassero alla legislazione che si applica qui, non per motivi ideologici! Qui sono un cittadino della RFT, in Polonia o in un altro Paese sono un „ospite“, uno straniero o un „estraneo“.

Quanto sopra vale anche per i cittadini degli Stati Uniti, del Canada, ecc... anche loro ricevono un ID digitale in Germania o nell'UE? Hanno quindi l'ID di molti Paesi?

Spero che non veda le domande come una provocazione.

Grazie

E. Nickisch

Gentile signor Nickisch, la ringrazio molto per il suo commento e le sue parole di elogio per l'articolo - ne sono felice.

Per quanto riguarda la sua osservazione sulla distinzione tra cittadini e residenti, lei ha ovviamente ragione dal punto di vista giuridico: in senso stretto, nel diritto costituzionale, „cittadini“ si riferisce a coloro che hanno anche la cittadinanza di un Paese - ad esempio con diritti e obblighi come il diritto di voto o il servizio militare obbligatorio. Nell'articolo, tuttavia, ho usato il termine in senso più generale, cioè come „persone che vivono all'interno dell'UE e che sarebbero interessate dall'ID digitale“.

Per quanto riguarda la sua domanda: no, i cittadini di Paesi non appartenenti all'UE, come gli Stati Uniti o il Canada, non ricevono automaticamente un'identità digitale dell'UE. L'identità digitale EIDAS 2.0 è destinata principalmente alle persone che risiedono in un Paese dell'UE. Se e come i cittadini di Paesi terzi possano ottenere tale ID dipende dal fatto che vivano in un Paese dell'UE, che vi siano registrati e che abbiano accesso ai servizi amministrativi. In tal caso, possono ottenere un documento d'identità, ma da un solo Stato membro dell'UE. Attualmente non è prevista la possibilità di un'identificazione multipla (ad esempio „canadese“ più „UE“).

Non vedo le sue domande come una provocazione, anzi. È importante tenere a mente queste differenziazioni.

Sehr geehrter Herr Schall,

zunächst einmal möchte ich mich bei Ihnen für den aufschlussreichen Beitrag bedanken. Ist es aus Ihrer Sicht ratsam ein eigenes Mobiltelefon nur für die digitale ID zu nutzen? Sowie ein privates Mobiltelefon, was für Social Media und Kommunikation genutzt wird? Kann man somit seinen digitalen Abdruck verwischen bzw. Datensammlungen und Mißbrauch unterbinden?

Mit freundlichem Gruß

S.Reuter

Gute und berechtigte Frage – und ehrlich gesagt eine, die man aktuell nur mit Einschränkungen beantworten kann. Ein getrenntes Gerät kann zwar die persönliche Ordnung und das eigene Sicherheitsgefühl erhöhen, es ist aber wahrscheinlich trotzdem kein verlässlicher Schutz vor Profilbildung oder Datensammlung. Die entscheidenden Faktoren liegen weniger im Gerät selbst, sondern in Systemarchitektur, rechtlichem Rahmen, Schnittstellen und der späteren praktischen Ausgestaltung der digitalen EU-ID. Genau diese Punkte sind bislang noch nicht transparent geklärt. Kurz gesagt: Zwei Smartphones können den digitalen Abdruck nicht zuverlässig „verwischen“, sondern höchstens organisatorisch trennen. Ob und in welchem Umfang Missbrauch oder Zusammenführung von Daten verhindert wird, entscheidet sich nicht auf Nutzerebene, sondern auf System- und Gesetzgebungsebene – und die ist noch im Fluss. Ein gewisses Maß an Skepsis und Abwarten ist daher aus heutiger Sicht durchaus vernünftig.