Quando se ouve falar de „ID digital“, „carteira de identidade europeia“ ou „carteira EUDI“, à partida soa abstrato - quase como mais um projeto informático complicado de Bruxelas. Muitas pessoas nunca ouviram falar conscientemente do „eIDAS 2.0“, a regulamentação da UE subjacente. No entanto, este projeto irá afetar, a longo prazo, quase todos os cidadãos da União Europeia.

Essencialmente, trata-se de algo que há décadas trazemos connosco em papel ou sob a forma de um cartão de plástico no nosso quotidiano: uma prova oficial da nossa identidade. Até agora, dispúnhamos de vários documentos - bilhete de identidade, carta de condução, cartão de seguro de saúde, identificação fiscal, login de conta, número de seguro. Cada sistema funciona separadamente, cada um com os seus próprios processos, muitas vezes confusos e por vezes incómodos.

A UE tem agora como objetivo fundir estas áreas dispersas da identidade numa solução digital normalizada. Uma espécie de cartão de identificação digital num smartphone que pode ser utilizado para visitas às autoridades, transacções bancárias, acesso a serviços médicos, bilhetes, contratos e muitas outras situações. A forma escolhida para o efeito chama-se „carteira“: uma aplicação que contém todas as provas digitais de identidade importantes.

O tema é realmente muito complexo e algo árido, pelo que tentarei manter tudo o mais conciso e compreensível possível neste artigo bastante extenso.

Porquê uma solução europeia? A ideia oficial subjacente

A União Europeia argumenta com sobriedade:

- Os cidadãos devem poder identificar-se digitalmente em qualquer ponto da Europa.

- As empresas e as autoridades devem poder verificar de forma fiável se alguém é realmente quem diz ser.

- A carteira deve trazer comodidade - menos palavras-passe, menos papel, menos registos separados.

À primeira vista, a visão oficial parece moderna e pragmática: em vez de ter 20 métodos de acesso diferentes, deveria ser suficiente um mecanismo de identidade único e normalizado. O princípio subjacente baseia-se na lógica: „Identificado uma vez - utilizado de forma segura em todo o lado“.“

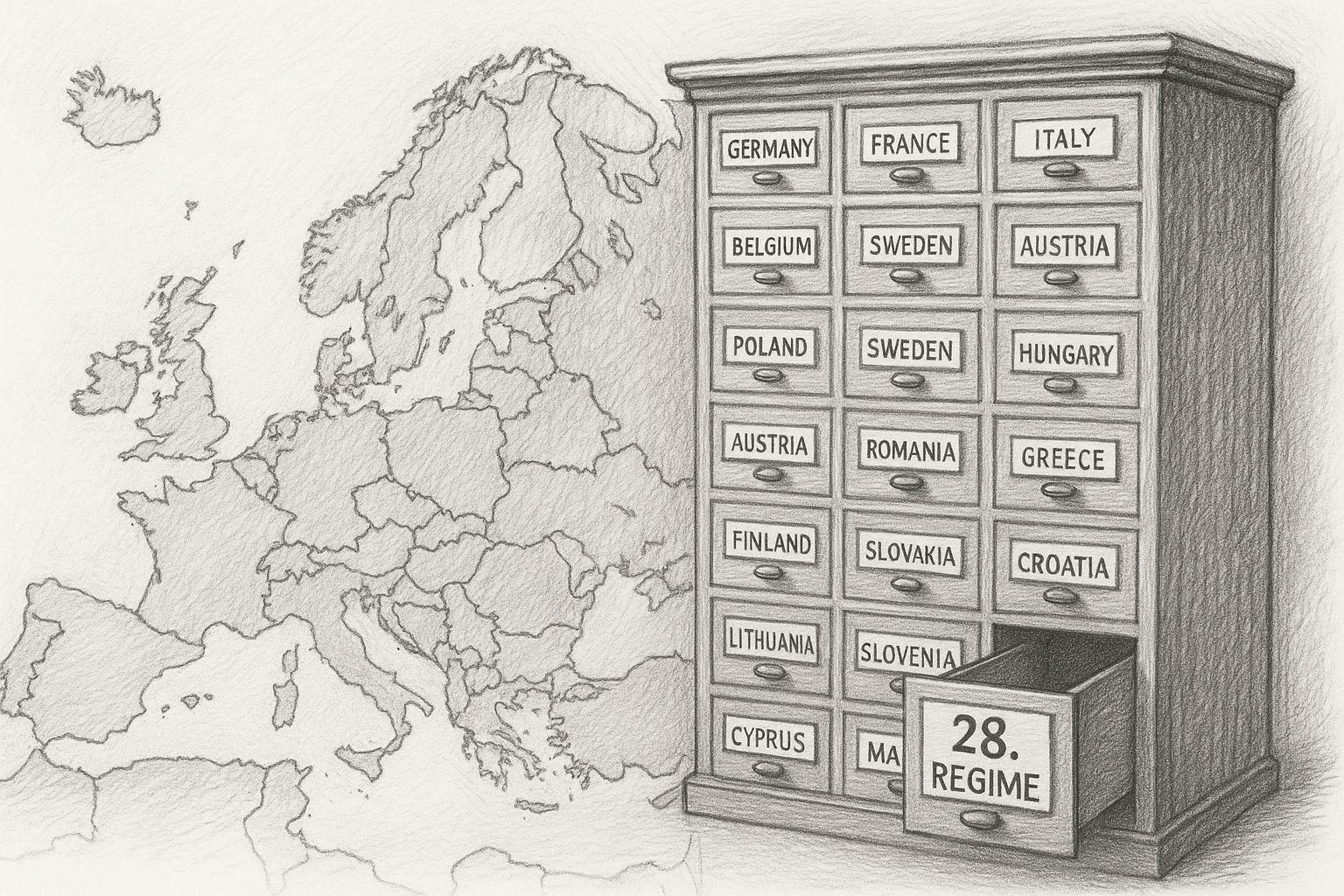

História e antecedentes

Esta baseia-se no Regulamento (UE) n.º 910/2014 („eIDAS“) relativo à identificação eletrónica e aos serviços de confiança, que foi aplicado nos Estados-Membros a partir de 2016. Em junho de 2021, a Comissão Europeia apresentou um Proposta para uma reforma global com o objetivo de criar uma identidade digital normalizada para os cidadãos da UE. O novo regulamento entrou em vigor em 20 de maio de 2024. Regulamento (UE) 2024/1183 („eIDAS 2.0“ ou „Quadro Europeu de Identidade Digital“) entrou em vigor.

Isto obriga os Estados-Membros a apresentarem uma solução de carteira até uma data fixa.

Situação atual (em meados/fim de 2025)

- A Comissão Europeia informa que todos os Estados-Membros até 2026 devem oferecer pelo menos uma carteira certificada.

- Os trabalhos preparatórios e os projectos-piloto já estão em curso na Alemanha, por exemplo, testes de Modelos de caixa de areia.

- Existem projectos-piloto em grande escala em vários Estados-Membros para testar casos de utilização como as cartas de condução móveis, a educação, os pagamentos e as demarcações.

- Os actos técnicos de execução em matéria de segurança, interoperabilidade e funcionalidade são publicado ou são publicadas - por exemplo, especificações para arquitecturas de carteiras.

Outlook - o que se segue?

- Até ao final de 2026, cada Estado-Membro deve oferecer uma carteira que cumpra as normas comuns da UE.

- Nos anos seguintes (por exemplo, até dezembro de 2027) Serviços privados e regulamentados (bancos, serviços de saúde, etc.) podem ser obrigados a aceitar a carteira como meio de identificação.

- Objetivo a longo prazo da UE: Até 2030, a maioria dos dos cidadãos da UE utilizam uma identidade digital.

- Continuam a existir desafios técnicos e organizacionais: A interoperabilidade transfronteiriça, as normas de proteção de dados e as práticas comerciais e oficiais ainda têm de ser adaptadas em muitos casos.

O que está tecnicamente na carteira - e o que não está

Os dados de base (PID)

Uma carteira de identidade europeia não contém todas as informações que um Estado possui sobre um cidadão. Em vez disso, deve conter os chamados dados de identificação pessoal (IDP). Estes dados contêm os dados básicos de identidade que também podem ser encontrados num bilhete de identidade:

- Nome

- Data de nascimento

- Nacionalidade

- Número de identificação

Estes dados são verificados uma vez - por exemplo, através do chip no bilhete de identidade ou de outro procedimento governamental - e depois transferidos para a carteira.

Provas adicionais (credenciais)

Para além desta base, podem ser armazenadas outras „provas digitais“. Esta é a área que torna a carteira poderosa - e crítica ao mesmo tempo. Possíveis provas adicionais:

- carta de condução digital

- Grau

- Prova de seguro de saúde

- Confirmação de residência

- a assinatura eletrónica dos contratos

- Acesso a contas bancárias ou serviços de pagamento

Nem tudo isto é obrigatório. A plataforma é construída de forma a ser teoricamente possível - o que é utilizado mais tarde depende das decisões nacionais e dos interesses económicos.

A promessa técnica: „Tudo permanece local“

A UE sublinha que a carteira está localizada localmente no smartphone. Isto significa que

- As provas são armazenadas na memória do dispositivo.

- O controlo deve permanecer com o utilizador.

- Só é divulgado o que é necessário para uma transação („divulgação selectiva“).

Isto parece tranquilizador e é também uma abordagem moderna em décadas de desenvolvimento digital - longe das grandes bases de dados centralizadas e a favor do controlo do utilizador.

Onde começa o ceticismo

Muitos críticos concordam que a tecnologia está bem concebida. A preocupação prende-se menos com o local onde os dados são armazenados e mais com o sistema global em que a carteira funciona. Porque mesmo que todos os dados sejam armazenados localmente, cada transação requer

- uma ligação a um serviço („Parte Confiadora“),

- Certificados que confirmam a validade da prova,

- Protocolos que comprovam a realização de uma revisão.

Isto gera metadados - hora, local, tipo de prova, identidade do serviço recetor. E é a combinação destes metadados que os defensores da proteção de dados classificam como potencialmente perigosa.

Mecanismos oficiais de proteção - e seus limites

A carteira só deve revelar o que um serviço realmente precisa. Exemplo: Para ter acesso a um bar, não é necessário indicar a data de nascimento, apenas „mais de 18 anos“. Esta é uma funcionalidade útil - mas apenas tão boa quanto:

- a aplicação pelos prestadores

- as regras de certificação

- e a integridade técnica da aplicação

Criptografia e certificados

Os dados são protegidos por criptografia. Isto significa que o destinatário pode verificar se a prova é genuína. Ninguém pode alterar o conteúdo durante o percurso. No entanto, a criptografia não resolve o problema de quem pode ver que foi pedida uma prova.

As „Listas de confiança“

Cada país mantém uma lista de prestadores de serviços de confiança. Só estes estão autorizados a ler provas. Parece uma questão de controlo, mas os críticos perguntam: quem decide quem faz parte dessa lista? Como se evitam abusos se houver interesses políticos ou económicos envolvidos?

Porque é que este primeiro capítulo é tão importante

Este capítulo dá deliberadamente ênfase a uma base clara e compreensível - porque sem esta base, os pontos de crítica posteriores não podem ser compreendidos. Em rigor, a carteira em si é uma ferramenta técnica que melhora muitas coisas. No entanto, a verdadeira preocupação não é com a aplicação, mas com a possibilidade de ligação dos dados em todos os domínios da vida.

E é precisamente esta capacidade de ligação que mais tarde - nos capítulos seguintes - se tornará o tema central:

- Saúde

- Banco

- moedas digitais

- Sistemas governamentais

- Seguros

- Dados de mobilidade

- Serviços de comunicação

Quanto mais sistemas utilizarem a mesma função de ancoragem de identidade, mais fácil será fundir nós de dados - voluntária, deliberada ou involuntariamente.

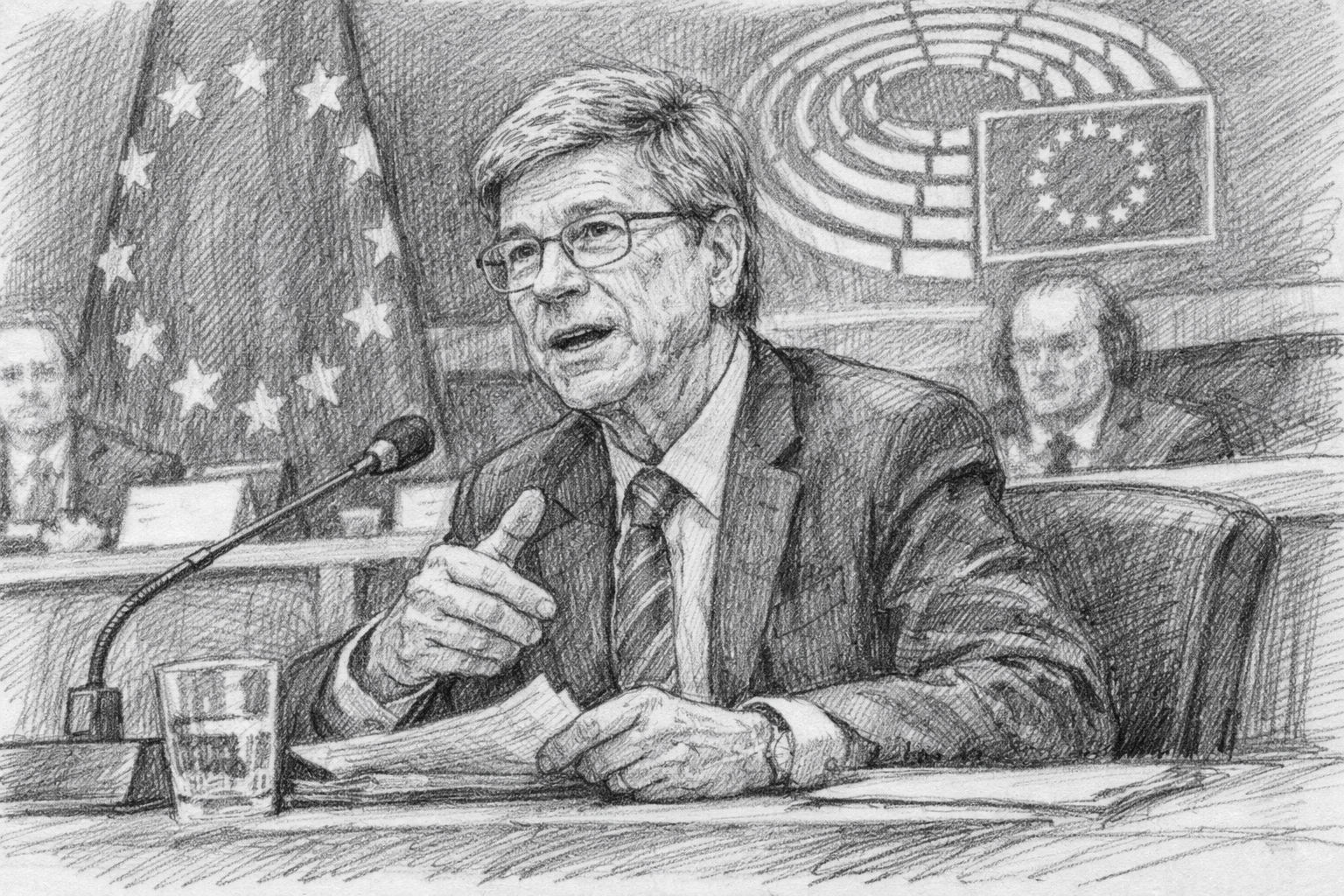

Podcast sobre administração pública eletrónica sobre a identificação digital da UE

A lógica invisível da ligação

A definição de uma identidade digital como uma „âncora“ para diferentes áreas da vida cria automaticamente o potencial para reunir informações que anteriormente estavam separadas. A carteira em si é menos problemática - é uma ferramenta. O verdadeiro risco reside nas interfaces em que as autoridades, as companhias de seguros de saúde, os bancos e os fornecedores privados utilizam esta identidade para aceder às suas próprias bases de dados.

É precisamente nestas interfaces que surge o poder da ligação. Não porque „alguém junta tudo“, mas porque as caraterísticas comuns de identificação o tornam possível.

Dados de saúde: O domínio mais sensível de todos

O sector dos cuidados de saúde já dispõe de conjuntos de dados abrangentes que cresceram ao longo de muitos anos: Diagnósticos, terapias, facturas, dados de emergência, informações psicológicas, históricos de medicação. Estes dados são extremamente informativos sobre a vida interior de uma pessoa - não só do ponto de vista médico, mas também social e económico.

O Processo eletrónico do doente (ePA) reúne estes dados numa estrutura centralizada para as companhias de seguros de saúde e os prestadores de cuidados de saúde. Se for utilizada uma identificação digital normalizada para autenticar o acesso em toda a Europa, é criado um ponto de referência comum. Um sistema deste tipo não tem de fundir automaticamente os dados - basta que os requisitos técnicos estejam em vigor.

A que é que isto pode levar

- O risco de uma deslocação silenciosa aumenta com cada acoplamento:

- As funções de conveniência criam argumentos para novas consultas.

- As situações de crise podem justificar um acesso especial.

- As alterações jurídicas podem atenuar a afetação de verbas.

E como os dados de saúde são extremamente valiosos em termos económicos - palavra-chave: riscos de seguros, medicação, doenças mentais - também interessam aos atacantes.

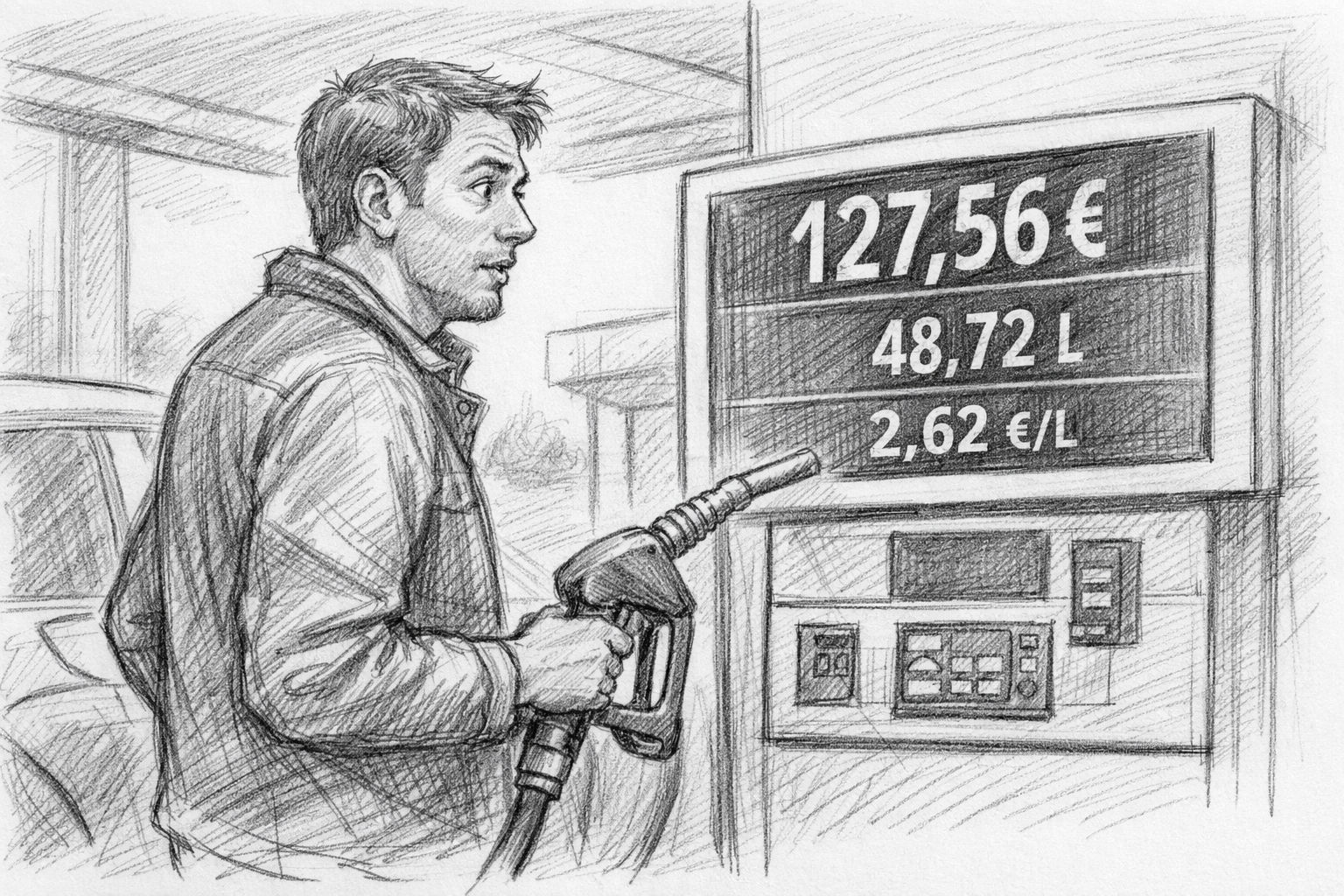

Dados financeiros: Bancos, serviços de pagamento e o euro digital

Os dados financeiros sempre foram objeto de uma regulamentação rigorosa. No entanto, com os regulamentos europeus PSD2/PSD3, o acesso digital aos bancos e a introdução planeada de um Euro digital estão a surgir novos caminhos: A prova de identidade torna-se um bilhete de entrada para um sistema em que cada transação é claramente atribuída a uma pessoa.

Quando os cidadãos se identificam através de uma carteira para abrir contas bancárias, autorizar pagamentos ou utilizar moedas digitais, é criada uma ligação direta entre

- identidade comprovada pelo Estado

- Movimentos de contas

- Serviços de pagamento

- Possível futura moeda digital

Porque é que os críticos estão particularmente vigilantes neste domínio

Os fluxos de caixa mostram os hábitos de vida com muito mais precisão do que as palavras:

Compras, viagens, assinaturas, pagamentos médicos, prémios de seguros - tudo forma um padrão. Assim que o padrão pertence claramente a uma pessoa e pode ser combinado com outras áreas, a área financeira torna-se um espelho da vida como um todo.

Dados administrativos: Registo, prestações sociais, impostos

Muitas vezes, as autoridades públicas ainda trabalham com sistemas separados, mas há anos que estão a ser desenvolvidos esforços a nível interno para os normalizar. A identificação digital constitui a chave técnica para a normalização destes sistemas no futuro:

- Certificados de registo

- Dados da carta de condução

- Informações sobre pensões

- Comprovativo de prestações sociais

- Dados fiscais

estar claramente ligados.

A lógica subjacente à ligação administrativa

Tradicionalmente, a administração argumenta com a eficiência: „Introduzir os dados uma vez em vez de três - menos burocracia“. Mas a experiência ensina-o:

As boas intenções também podem conduzir a sistemas que permitem perfis muito precisos dos cidadãos. E se outras ideias políticas vingarem mais tarde, as bases já foram lançadas.

Fontes de dados privadas e comerciais

Existem também enormes quantidades de dados na economia:

- Comportamento de compra

- Dados de movimento através de aplicações

- Dados de fiabilidade creditícia

- Padrões de comunicação

- Dados de telemetria dos dispositivos

Quando os sistemas de identidade digital se tornam portas abertas para a verificação de provas de idade, confirmação de residência ou assinaturas de contratos, é criado um canal direto através do qual as empresas podem comparar os dados de identidade seguros com os seus próprios dados de perfil.

O incentivo económico

Os fornecedores comerciais raramente pensam em termos de contenção. Quanto mais preciso for o perfil, mais direcionada será a publicidade. Quanto mais exacta for a identidade, mais valiosos serão os dados. Quanto mais segura for a autenticação, mais fácil será associar as contas dos utilizadores.

Isto cria incentivos para mais e mais ligações, muitas vezes sem que os utilizadores consigam realmente compreender o que está a acontecer em segundo plano.

| Categoria de dados | Fonte de dados | Cenário de ligação | Riscos possíveis | Potenciais abusos | Instruções de segurança |

|---|---|---|---|---|---|

| Identidade de base (PID) | Bilhete de identidade / registo estatal | Identificação do utilizador para autoridades, bancos, portais de saúde | Âncora de identidade central, criação de perfil em todos os sectores | Vigilância do Estado, usurpação de identidade | PIN, dados biométricos, não divulgação de códigos de recuperação |

| Dados de saúde (ePA) | Companhias de seguros de saúde, clínicas, consultórios médicos | Autenticação para acesso à ePA através de carteira | Divulgação de diagnósticos sensíveis, chantagem, discriminação | Vendas na Darknet, fraude nos seguros, abusos por parte dos empregadores | Verificar o opt-out, sem aplicações de terceiros para dados de saúde |

| Dados financeiros | Bancos, prestadores de serviços de pagamento | Início de sessão/aprovação de pagamento com base na carteira | Transferências não autorizadas, tomada de controlo de contas | Tomada de controlo de contas criminosas, sincronização de dados para fins de solvabilidade | Limites de transacções, sem SMS-2FA, utilização de token de hardware |

| Comportamento de pagamento (euro digital) | Banco Central Europeu, bancos | A carteira como canal de autenticação para pagamentos digitais | Controlo rigoroso do comportamento de compra | Controlo estatal/perfilização, orientação comercial | Utilizar apenas aplicações oficiais, sem „optimizadores de carteira“ |

| Relatórios e dados fiscais | Repartição de finanças, serviço de registo | Início de sessão da carteira para portais fiscais / autoridades | Ligação entre rendimento, local de residência, família, património | Definição de perfis políticos, sanções automatizadas | Separação de dispositivos privados e empresariais |

| Dados de seguros | Seguradoras de todos os tipos | Verificação da carteira para conclusões do contrato | Definição de perfis, classificação de riscos, recusa de atuação | Negociação de dados, manipulação de notações de crédito | Não divulgação de provas desnecessárias |

| Dados sobre mobilidade e deslocações | Serviços de transporte, caminhos-de-ferro, companhias aéreas | Ligação de bilhetes através de ID digital | Perfis de movimento, itinerários de viagem, padrões de tempo | Análise de movimentos comerciais, vigilância de sítios governamentais | Utilizar apenas aplicações oficiais do fornecedor |

| Dados de comunicação | Fornecedor de telecomunicações | Verificação da conta SIM/fornecedor | Troca de SIM, transferência de número de telefone | Aquisição criminosa de contas, pontuação social | Definir o PIN do fornecedor, ativar o multi-fator |

| Capacidade de crédito e perfis dos consumidores | Schufa / agências de crédito / lojas online | Verificação da carteira para controlos de crédito | Rejeição automatizada, discriminação de preços | Perfil comercial, pontuação de IA | Autorizações mínimas, verificar regularmente as informações sobre os dados |

| Dados do dispositivo e de telemetria | Smartphones, dispositivos IoT, aplicações | Ligação através de autorizações de aplicações | Aquisição de dispositivos, malware, rastreio | Comércio de dados de aplicações, perfil de dados de sensores | Não utilizar aplicações duvidosas 1TP12, verificar as autorizações |

O quadro mostra todas as categorias de dados relevantes que podem ser potencialmente ligadas no contexto de uma identificação digital.

O cerne do problema: a âncora de identidade

A identificação digital tem uma estrutura técnica simples. Em teoria, não é um sistema de controlo centralizado. Mas torna-se uma âncora de identidade à qual podem ser acoplados todos os tipos de coisas.

Saúde, finanças, autoridades públicas, mobilidade, seguros, serviços privados - todos podem utilizar os mesmos dados de identificação a partir do momento em que são autorizados. E mesmo que todas as consultas sejam estritamente regulamentadas, a possibilidade técnica, por si só, suscita a preocupação de que, no futuro, se venham a fundir mais dados do que os permitidos atualmente.

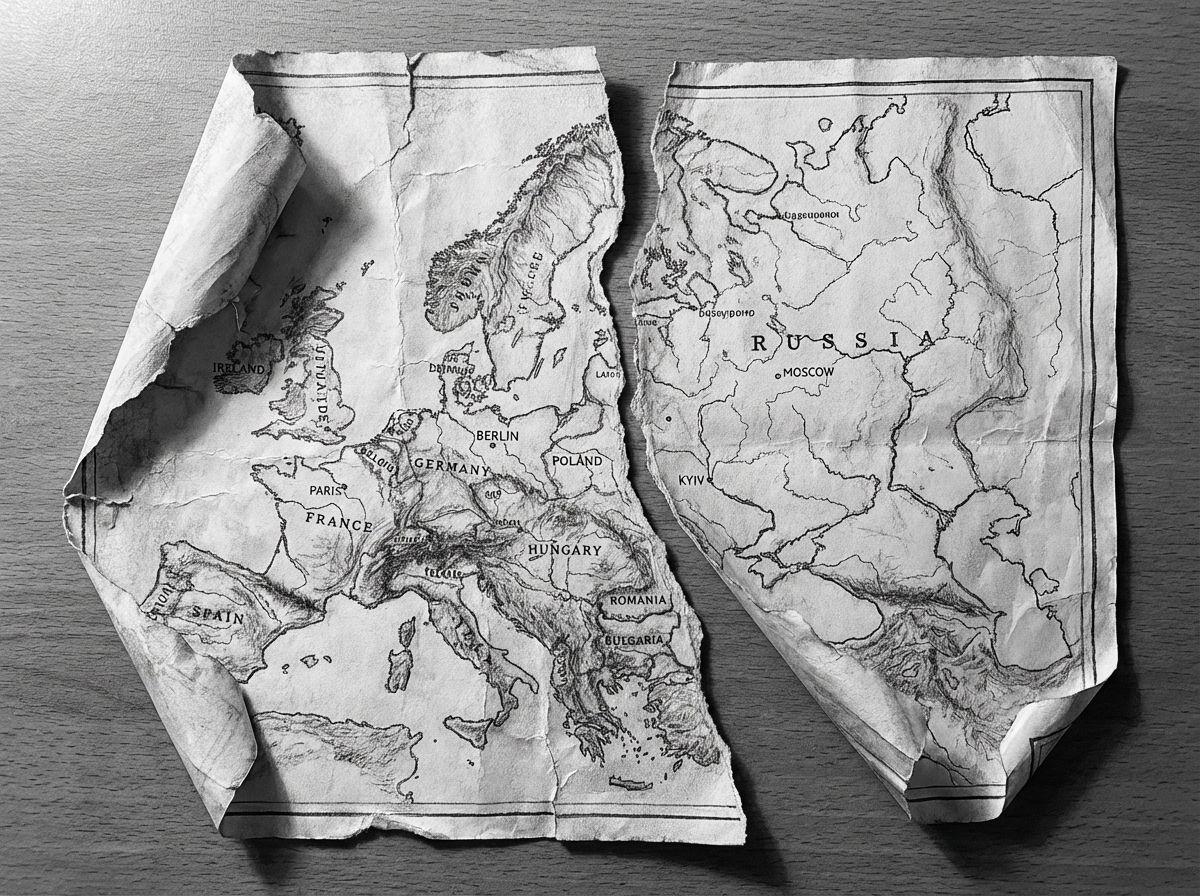

É precisamente aqui que entram os críticos: Não é o sistema individual que é perigoso - mas o facto de todos os sistemas poderem ser ligados através da mesma chave digital.

O denominador comum: a identidade digital como alavanca

Assim que uma identidade digital é utilizada em vários domínios da vida, é automaticamente criada uma posição de poder no local onde essa identidade é gerida ou controlada. Isto aplica-se independentemente do facto de a própria carteira estar armazenada localmente no dispositivo.

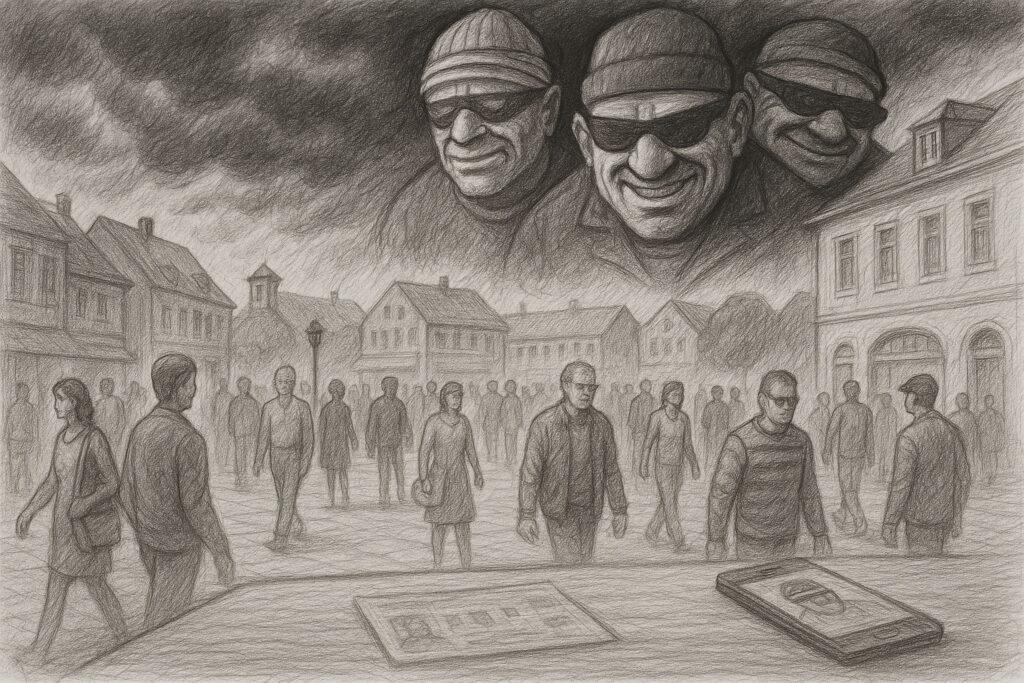

A vulnerabilidade real não surge no smartphone, mas no ecossistema que se forma em torno dessa identidade. E este ecossistema tem pelo menos três grandes pontos de ataque: O Estado, o crime organizado e o sector empresarial privado.

Abuso de Estado - o perigo de uma mudança de objetivo

O Estado tem muitas vezes boas intenções - mas os sistemas crescem em todas as direcções. Em situações de crise, de emergência ou em tempos politicamente agitados, o poder estatal gosta de recorrer a possibilidades técnicas que, na realidade, foram construídas para objectivos completamente diferentes. A história mostra-o:

- Os sistemas que foram introduzidos como „práticos“ tornaram-se frequentemente, mais tarde, mecanismos de controlo.

- As isenções que se pretendiam aplicar apenas durante um „curto período de tempo“ foram alargadas e ampliadas.

- Os argumentos de segurança conduzem rapidamente a novos direitos de acesso.

Com uma identidade digital que é utilizada em todo o lado, é criado um rasto normalizado. Nem sequer é necessário ler o conteúdo. Basta saber quando, onde e com que objetivo foi feito um pedido de identidade.

A tentação política da capacidade de ligação

Imagine-se uma situação em que o Estado tem uma necessidade particularmente forte de informação em determinadas áreas - como os cuidados de saúde, as prestações sociais ou as finanças. Com um organismo central de emissão e autorizações de acesso certificadas, tal seria politicamente possível,

- introduzir novas obrigações,

- acessos,

- ou para tornar as excepções permanentes.

E uma vez tomadas essas decisões, raramente são revertidas.

Os protocolos silenciosos

Os metadados são criados mesmo sem acesso técnico ao conteúdo. Quem se identifica, onde e quando, é mais valioso do que se poderia pensar à partida. Este é o tipo de dados que pode ser utilizado para obter padrões de comportamento. E são precisamente estes padrões que são adequados para análises governamentais abrangentes, se houver vontade política.

Abuso criminal - ataques organizados e economia do mercado negro

Há anos que os dados de saúde são um bem particularmente procurado na darknet. A razão é simples:

- São permanentemente válidos.

- Revelam pormenores íntimos.

- Podem ser utilizados para chantagem, fraude de seguros e roubo de identidade.

Já há casos em que os dados dos seguros de saúde e os cartões de saúde, em particular, foram acedidos - não por hackers de Hollywood, mas através de vulnerabilidades normais em consultórios médicos, clínicas ou prestadores de serviços.

Interação com um ID digital

Se a identificação digital for utilizada como método de autenticação para dados de saúde, abre-se uma nova dimensão para os atacantes:

- Os dados de acesso podem ser acedidos através de dispositivos comprometidos ou de phishing.

- Um smartphone roubado ou manipulado pode tornar-se uma identidade „real“.

- Os atacantes obtêm acesso a áreas sensíveis se a carteira não estiver adequadamente protegida.

A partir do momento em que uma identidade digital é o bilhete de entrada para vários sectores, qualquer fuga no sistema torna-se uma ameaça para toda a esfera de vida de uma pessoa.

Criminalidade financeira e pagamentos digitais

Em combinação com serviços de pagamento ou um euro digital, torna-se particularmente atrativo para os atacantes:

- As transacções podem ser falsificadas ou autorizadas se a carteira estiver comprometida.

- Os fluxos de caixa podem ser manipulados.

- A usurpação de identidade conduz a enormes perdas financeiras.

E como os sistemas digitais funcionam 24 horas por dia, 7 dias por semana, os danos podem ocorrer em minutos ou segundos.

Abuso comercial - perfil silencioso

As empresas pensam em termos de perfis, segmentos e grupos-alvo. Quanto mais precisa for a autenticação de uma identidade, mais facilmente poderá ser associada a dados comerciais. Isto cria uma pressão silenciosa mas perigosa:

- Verificação da idade

- Verificação do endereço

- Capacidade de pagamento

- Dados de transação

- Histórico de compras

Uma identificação digital abre a porta ao desenvolvimento destas ligações num ficheiro pessoal fiável - não no sentido estatal, mas no sentido económico.

Quando a conveniência se torna uma porta de entrada

Muitos serviços automatizam os seus processos assim que uma identidade verificada na carteira está disponível.

- Basta registar-se

- „Confirmar com ID digital“

- Assinar o contrato diretamente

O que é conveniente para o utilizador é uma oportunidade para as empresas fundirem perfis em diferentes plataformas.

O perigo da inevitabilidade

Quando o mercado se habitua à identificação digital, surge uma obrigação de facto:

- Não se pode registar sem uma carteira.

- Sem uma identidade digital, não há acesso a determinados serviços.

- Os itinerários alternativos são limitados ou inconvenientes.

Isto significa que a decisão já não é voluntária - mesmo que continue a ser oficialmente rotulada como tal.

Quando as três vias funcionam em conjunto

O caso mais perigoso não é o abuso individual. É a situação em que os actores estatais, criminosos e comerciais têm cada um os seus próprios interesses - e estes interesses encontram-se numa única âncora de identidade.

- O Estado quer controlo e segurança.

- Os criminosos querem dados e dinheiro.

- As empresas querem perfis e poder de compra.

Cada um destes objectivos é, por si só, um desafio. Combinados, criam um sistema que sabe mais sobre o comportamento de uma pessoa do que ela própria sabe conscientemente.

A identificação digital é o elo de ligação. Quer se trate de cuidados de saúde, do sistema financeiro, da administração ou de serviços privados - todos se encontram num ponto comum. E se este ponto central for comprometido, não é apenas uma pequena parte da vida que fica exposta, mas toda a pessoa.

Inquérito sobre a anunciada identificação digital

Vulnerabilidades técnicas e riscos invisíveis

A criptografia protege os conteúdos. No entanto, quase todos os processos digitais produzem metadados: Quem acionou que verificação de carteira e quando, que serviço fez o pedido, que atributo foi consultado (por exemplo, „Maior de 18 anos“ ou „Segurado“), de que dispositivo veio o pedido. Esta informação de acompanhamento é normalmente pequena e discreta - e, ao mesmo tempo, altamente informativa. Os padrões de movimento e de comportamento podem ser reconstruídos utilizando séries cronológicas, mesmo sem nunca ter lido o respetivo conteúdo. Os metadados não são, portanto, um „ponto cego“ - são frequentemente o ingrediente mais valioso para a definição de perfis e a monitorização.

Gestão de chaves, recuperação e cadeias de blocos

As identidades digitais são baseadas em pares de chaves. Qualquer pessoa que perca ou comprometa estas chaves perde efetivamente o controlo da sua identidade. A recuperação deve ser construída de forma a não abrir uma porta traseira para as autoridades nem uma porta de entrada para os atacantes. As questões difíceis são:

- Como é que um utilizador recupera a sua capacidade de ação se o seu smartphone for roubado?

- Quem é responsável pela reemissão?

- Com que rapidez devem os certificados ser revogados e como podem as informações de revogação ser enviadas de forma fiável a todas as partes confiantes?

As implementações práticas demonstram-no: Os fluxos de trabalho de prorrogação, revogação e recuperação são complexos - e é aqui que surgem frequentemente as fraquezas fatais.

Interoperabilidade, listas de confiança e concentração da governação

Para que as carteiras funcionem em toda a Europa, são necessárias listas de emissores, fornecedores de carteiras e partes confiáveis. Estas „listas de confiança“ são uma necessidade arquitetónica - e ao mesmo tempo um instrumento de poder: quem está na lista tem vantagens económicas; quem não está tem desvantagens. Isto leva a batalhas entre normas e perfis, a possíveis bloqueios de fornecedores e à formação de guardiões centrais. Do ponto de vista da resiliência e do controlo democrático, a distribuição deste poder é frágil - e, por conseguinte, um risco potencial.

Endpoints, APIs e o problema da interface

A carteira é apenas uma parte do sistema. As maiores superfícies de ataque são frequentemente as API e os pontos finais de backend - como as interfaces das companhias de seguros de saúde, bancos ou serviços de registo. As implementações inseguras, a falta de controlos de acesso ou os processos de autenticação pouco transparentes nestes backends podem transformar rapidamente uma transação de carteira realmente segura numa fuga de dados.

Riscos da cadeia de abastecimento e fabricantes terceiros

O software moderno baseia-se em bibliotecas e componentes de fabricantes terceiros. Um SDK comprometido numa aplicação de carteira muito utilizada é suficiente para atingir as massas. O mesmo se aplica aos componentes de hardware (elementos seguros, TPM): Configurações incorrectas ou firmware manipulado podem comprometer a promessa de segurança. A cadeia de abastecimento é, por conseguinte, um risco sistémico que ultrapassa os utilizadores individuais.

Perda de dispositivo, troca de SIM e engenharia social

A perda do dispositivo final, os ataques de troca de SIM ou as campanhas de phishing bem elaboradas continuam a ser as portas de entrada mais trabalhosas. Alguns métodos de recuperação baseiam-se em canais secundários (correio eletrónico, SMS), que são, eles próprios, inseguros. A engenharia social visa precisamente estas lacunas: As pessoas são persuadidas a conceder autorizações, revelar PINs ou installiere supostas „aplicações de ajuda“. A conceção técnica é de pouca utilidade se os utilizadores continuarem a ser tão enganáveis na prática.

Registo, análise forense e vestígios

Muitos sistemas mantêm registos - por razões de segurança. Mas os registos têm duas facetas: ajudam no reconhecimento, mas também fornecem uma cópia dos metadados. Quem recolhe os registos de forma centralizada cria um tesouro para análise e, potencialmente, para utilização indevida. O desafio é conciliar as obrigações de retenção para fins forenses com a minimização rigorosa dos tempos de retenção.

Canais laterais e ataques de hardware

Mesmo os algoritmos mais fortes podem ser atacados através de canais laterais: Medições do consumo de energia, microtiming, ataques físicos a elementos seguros. Estas técnicas são complexas, mas são utilizadas por actores estatais ou criminosos bem equipados. Para aplicações particularmente sensíveis (por exemplo, assinaturas governamentais), esses ataques são realistas e devem ser considerados.

Consequências na vida real: cenários de danos concretos

1. perdas financeiras devido a aquisições de contas

- CenárioUm atacante obtém acesso à carteira de uma pessoa através de um ataque combinado de troca de SIM e manobra de phishing. A carteira é utilizada para simular uma autorização de pagamento; em poucos minutos, os fundos são transferidos para várias carteiras, sendo que alguns deles desaparecem através de criptomoedas. Para as pessoas afectadas, isto significa uma perda imediata de activos, procedimentos de estorno morosos e danos à reputação. Isto cria um problema de confiança para os bancos - e as questões jurídicas envolvidas na recuperação do dinheiro são complexas.

- Contra-medidas a curto prazoPolíticas rigorosas de dois factores, verificações manuais de transacções para montantes invulgares, limites para novas condições de pagamento.

2. chantagem e discriminação através de dados de saúde

- CenárioEm resultado de uma fuga de dados numa clínica regional, diagnósticos sensíveis acabam em fóruns da darknet. A combinação com credenciais de autenticação baseadas em carteiras permite tirar conclusões sobre os indivíduos. As pessoas afectadas são chantageadas ou sofrem discriminação por parte de empregadores ou companhias de seguros. Mesmo que o conteúdo não esteja abertamente acessível, bastam provas circunstanciais (por exemplo, „tratamento numa ala psiquiátrica na data X“) para causar danos consideráveis.

- Contra-medidas a curto prazoLeis rigorosas em matéria de afetação de fundos, responsabilidade por fugas de dados, obrigações de comunicação com serviços de apoio transparentes.

3. vigilância em massa através de metadados

- CenárioSob o pretexto da defesa contra o terrorismo, são concedidos a uma autoridade estatal direitos de acesso de grande alcance aos metadados. Sem ler o conteúdo, é possível reconstruir perfis de movimento, participação em reuniões ou contactos recorrentes. Em contextos autoritários, isto conduz rapidamente à intimidação e a um „efeito de arrefecimento“: as pessoas evitam certos locais ou actividades por receio de serem controladas pelo Estado.

- Contra-medidas a curto prazoControlo judicial rigoroso do acesso aos metadados, registo de todos os pedidos, limites temporais para o armazenamento de dados.

4. falha do sistema devido a um editor comprometido

- CenárioUm emissor central (por exemplo, um grande fornecedor de carteiras ou uma autoridade de certificação) é comprometido. O resultado: milhões de provas de identidade têm de ser revogadas, os processos de pagamento entram em colapso, os processos oficiais não podem ser verificados. A recuperação é demorada e dispendiosa - e, durante esse período, muitos serviços só podem ser utilizados de forma limitada.

- Contra-medidas a curto prazoCópias de segurança descentralizadas, implantação escalonada, procedimentos de emergência com alternativas em papel.

5. concentração do mercado e exploração pelos fornecedores

- CenárioUm fornecedor de carteiras dominante estabelece extensões próprias que são adoptadas por muitos serviços. Os pequenos fornecedores não podem seguir o exemplo, os utilizadores ficam „presos“. Os preços dos serviços aumentam, as funcionalidades de proteção de dados são trocadas por comodidade. O poder económico passa para um ou poucos intervenientes.

- Contra-medidas a curto prazoRequisitos de interoperabilidade, regras regulamentares contra interfaces exclusivas, normas abertas.

6. ataques a retalho: venda de dados de saúde e de seguros na darknet

- CenárioOs dados dos consultórios médicos e dos centros de faturação são recolhidos e vendidos na Darknet. Os compradores utilizam estes dados para fraudes de seguros, roubo de identidade ou chantagem direcionada. Quando as verificações com base em carteiras electrónicas suavizam o terreno, a rentabilidade da informação aumenta - e com ela o preço do mercado negro.

- Contra-medidas a curto prazoRequisitos de segurança mais rigorosos para as práticas, cifragem dos back ends, ação penal contra as estruturas de corretagem de dados.

7 Infra-estruturas críticas: consequências em cascata

- CenárioAs identificações comprometidas são utilizadas para enganar as autoridades (por exemplo, para contestar bens, falsificar provas de identidade para cadeias de abastecimento críticas). O resultado são danos lentos mas de grande alcance: interrupções na cadeia de abastecimento, litígios legais, perda de confiança nos serviços centralizados.

- Contra-medidas a curto prazoVerificações multipartidárias, processos sensíveis não dependem apenas da autenticação da carteira.

8. exclusão social através de barreiras digitais

- CenárioOs prestadores de serviços e as autoridades reduzem as vias alternativas porque a carteira reduz os encargos administrativos. Os cidadãos sem dispositivos compatíveis, os idosos ou as pessoas em situação precária deixam de poder aceder aos serviços e são efetivamente excluídos.

- Contra-medidas a curto prazoAlternativas offline legalmente garantidas, programas de apoio e financiamento para a participação digital.

Categorização final

Estes cenários não são histórias de terror, mas antes deduções de tipos de ataque já conhecidos, incentivos económicos e a experiência histórica de que os sistemas são regularmente desenvolvidos e expandidos. A carteira não é um monstro - é uma ferramenta. A questão que se coloca é a seguinte: Em que mãos cai esta ferramenta, como são distribuídas as instâncias de controlo e quão fortes são as barreiras contra a apropriação indevida, a comercialização e a exploração criminosa?

Medidas de proteção, antídotos e barreiras de proteção responsáveis

1. limites legais claros - antes do crescimento dos sistemas

A identidade digital não é uma pequena ferramenta. É um projeto de infraestrutura que tem um impacto profundo na vida quotidiana. É por isso que são necessárias barreiras jurídicas rigorosas para que a interconexão de todos os domínios da vida se torne uma realidade. Essencialmente, isto significa

- Afetação clara, que não pode ser simplesmente contornado por uma resolução por maioria.

- Obrigações de transparência para qualquer tipo de acesso, quer seja governamental, comercial ou técnico.

- Obrigações vinculativas de divulgação, se os sistemas tiverem de ser alargados.

A experiência mostra que os grandes sistemas digitais têm tendência para crescer. O único travão fiável é uma lei deliberadamente formulada de forma restrita.

2. normas técnicas mínimas - sem compromissos na base

A própria carteira deve assentar numa base técnica que não convide os atacantes. Os requisitos mínimos essenciais são

- Forte minimização dos metadadosRegistar apenas os pedidos de informação absolutamente necessários.

- Elemento seguro no dispositivoNão apenas proteção de software, mas verdadeiros bloqueios de hardware.

- Mecanismos de revogação distribuídosRevogação de chaves sem encerramento total do sistema.

- Encriptação genuína de ponta a ponta em backends, e não apenas no lado da aplicação.

Estas normas devem ser prescritas por lei e regularmente controladas - caso contrário, a „proteção“ não passa de pura teoria.

3. mecanismos organizacionais de proteção - responsabilidade geral

Qualquer pessoa que lide com identidades deve assumir a responsabilidade. Isto inclui:

- Organismos de controlo independentes para fornecedores e emissores de carteiras electrónicas.

- Auditorias de segurança obrigatórias para seguradoras de saúde, bancos e backends oficiais.

- Regulamentos em matéria de responsabilidade, que definam claramente quem paga e quem informa em caso de violação de dados.

Sem responsabilidades organizacionais claras, há sempre alguém que passa a responsabilidade - e é exatamente isso que não deve acontecer aqui.

4. recuperação transparente - sem portas traseiras

A recuperação de carteiras roubadas ou perdidas é uma questão crítica. Não deve ser um instrumento para os atacantes nem uma porta traseira para as autoridades:

- Recuperação em várias fases, o que é confirmado por vários canais independentes.

- Opções offline com verificação da identidade pessoal para evitar a utilização indevida através de ataques remotos.

- Sem utilização canais secundários inseguros como o SMS para autenticação única.

Esta é a única forma de impedir que os atacantes utilizem a recuperação como uma „chave de entrada“.

5. estratégias de emergência - estabilidade para a vida quotidiana

Mesmo o melhor sistema digital precisa de alternativas em caso de falha. Estas incluem

- Procedimentos de emergência em papel, que garantem uma verdadeira usabilidade.

- Autenticação de recurso, o que é possível sem um smartphone.

- Regras para o funcionamento offline, por exemplo, no sector da saúde ou para serviços oficiais.

A identificação digital nunca deve ser o único acesso a serviços vitais.

6 Autodefesa civil - a consciência como escudo protetor

A tecnologia, por si só, não protege contra o engano. Os cidadãos precisam de reforçar a sua própria consciência de segurança:

- Desconfiança em relação a mensagens inesperadas ou pedidos de „emergência“.

- Não divulgação dos PIN das carteiras ou dos códigos de recuperação.

- Atualização regular de dispositivos e aplicações.

- Utilização de mecanismos de bloqueio fortes e de biometria com segundo fator.

Ninguém precisa de ser um perito em TI - um pouco de desconfiança e bom senso são muitas vezes mais eficazes do que qualquer software de proteção.

Inquérito atual sobre o euro digital

Referências a artigos aprofundados

O tema da identidade digital toca muitas outras áreas, que abordei com mais pormenor em artigos separados. Se quiser aprofundar os temas individuais, encontrará aí mais análises, informações de base e exemplos:

- Processo eletrónico do doente (ePA)Um artigo separado analisa os riscos associados aos registos electrónicos dos doentes - desde os comerciantes da darknet e as vulnerabilidades de segurança até à questão da obrigação de auto-exclusão. A grande interface entre a ePA e a identificação digital é um risco fundamental que deve ser compreendido.

- Euro digitalNum outro artigo, explico os riscos de acompanhamento e controlo que podem estar associados a uma moeda digital do banco central. Em combinação com uma carteira de identidade à escala europeia, isto cria uma intersecção rica em dados entre o comportamento financeiro e a identidade pessoal.

- Queda de tensão na AlemanhaPubliquei também um artigo sobre o chamado „caso de tensão“. O artigo analisa as implicações jurídicas e sociais que surgem quando os poderes do Estado são alargados - um tema que se torna particularmente relevante no contexto das identidades digitais.

- Reintrodução do serviço militar obrigatórioO meu artigo sobre o possível regresso do serviço militar obrigatório também é interessante neste contexto. Mostra como as estruturas do Estado podem ser reactivadas em tempos de crise - e porque é que os sistemas de identidade digital assumiriam então um significado totalmente novo.

Conclusão final sobre a identificação digital da UE

A identidade digital europeia é uma ferramenta poderosa. Promete comodidade, acesso normalizado e uma administração moderna. No entanto, como acontece com qualquer ferramenta, a forma como é utilizada determinará, em última análise, se se trata de um passo em frente ou de um risco. O verdadeiro problema não é a carteira em si, mas a conetividade das muitas áreas das nossas vidas que anteriormente estavam deliberadamente separadas.

Os dados de saúde, as informações financeiras, os ficheiros administrativos e os perfis privados criam uma teia de dados que - se for incorretamente regulamentada ou mal utilizada - tem o poder de tornar uma pessoa completamente legível. Não só para o Estado, mas também para os criminosos e as empresas.

A história ensina-nos que os sistemas que são criados crescem. As excepções são codificadas. A conveniência substitui a prudência.

É por isso que precisamos de barreiras de segurança claras, controlos transparentes e alternativas que também funcionem sem uma identidade digital. E é necessária uma visão crítica que não se baseie no pânico, mas num respeito saudável pelo alcance da tecnologia moderna. Só então a identidade digital poderá tornar-se um instrumento ao serviço da sociedade - e não um instrumento que a molda em segredo.

Perguntas mais frequentes

- Afinal, o que é a identificação digital da UE e porque está a ser introduzida?

A identificação digital é uma iniciativa à escala europeia que os cidadãos devem poder utilizar para se identificarem numa vasta gama de serviços - desde as autoridades públicas aos bancos e portais de saúde. A UE defende a conveniência, a uniformidade das normas e a redução da burocracia. A ideia básica é tornar os processos de identificação mais seguros e mais simples, tratando tudo através de uma única identidade digital. - O que significa realmente „carteira EUDI“?

EUDI significa „Identidade Digital Europeia“. A carteira é uma aplicação que armazena uma prova digital de identidade no seu smartphone. Contém dados básicos de identidade (nome, data de nascimento, número de identificação) e provas adicionais opcionais, como a carta de condução, o estatuto de seguro de saúde ou certificados de assinatura. Trata-se, portanto, de uma espécie de carteira digital para bilhetes de identidade. - É realmente seguro se tudo estiver no meu telemóvel?

A própria tecnologia da carteira é relativamente segura - utiliza criptografia, módulos de segurança de hardware e divulgação selectiva. O problema não se coloca no dispositivo, mas no ecossistema. A partir do momento em que muitos serviços utilizam a mesma âncora de identidade, surgem novos riscos decorrentes de interfaces, listas centralizadas, metadados e interesses políticos ou económicos. - Qual é a diferença entre „conteúdo“ e „metadados“?

O conteúdo é o que é efetivamente divulgado - por exemplo, „maior de 18 anos“ ou „segurado“. Os metadados são as informações que o acompanham: Hora, local, que serviço pediu, que prova foi solicitada. Os metadados revelam muito sobre o seu comportamento, mesmo que o conteúdo permaneça encriptado. Os metadados são frequentemente a parte mais valiosa - para os Estados, as empresas e os criminosos. - Que dados podem, teoricamente, ser associados à identificação digital?

Tecnicamente, quase todos os domínios que exigem autenticação: Cuidados de saúde, finanças, euro digital, seguros, mobilidade, autoridades públicas, registo, dados de solvabilidade, comunicação, telemetria. Não porque esteja previsto reunir todos os dados, mas porque as caraterísticas comuns de identificação tornam esta ligação tecnicamente possível. - Qual é o maior risco do ponto de vista governamental?

O maior risco é a „mudança de objetivo“. Uma vez criados os sistemas, estes são frequentemente alargados. Situações de crise, pressões políticas ou „argumentos de segurança“ podem levar a um alargamento do acesso, a uma utilização mais extensiva dos metadados ou a uma flexibilização das restrições de finalidade. A carteira torna-se então um poderoso instrumento de controlo. - O Estado pode então ver tudo sobre mim?

Não, não automaticamente. Mas pode - através de alterações legislativas ou autorizações de emergência - forçar o acesso a metadados ou a determinadas provas. A infraestrutura técnica torna-o possível. A questão crucial é saber até que ponto as barreiras legais são fortes e até que ponto as autoridades de controlo são independentes. - Qual é o maior risco do ponto de vista criminal?

Os criminosos visam o roubo de identidade, dados de saúde e transacções financeiras. Uma carteira comprometida pode ser utilizada indevidamente para a tomada de controlo de contas, extorsão, fraude de seguros ou abuso de identidade. Os dados de saúde, em particular, são muito valiosos na darknet porque são sensíveis e permanentemente válidos. - Qual é o maior risco do ponto de vista comercial?

As empresas podem utilizar a carteira eletrónica para fundir perfis em diferentes plataformas. A combinação da verificação da idade, do local de residência, do comportamento de compra, da atividade em linha e dos dados de solvabilidade permite obter perfis de consumidor muito precisos. Isto conduz à discriminação de preços, à publicidade direcionada e a potenciais exclusões. - Como é que a identificação digital pode estar ligada ao euro digital?

Quando o euro digital chegar, será necessária uma forma de autenticação. A carteira poderá ser utilizada para o efeito. A carteira poderá ser utilizada para esse efeito. Isto reúne transacções financeiras e identidade verificada pelo Estado - uma rede muito sensível. Os críticos receiam vigilância, controlo comportamental e intrusões profundas na privacidade. - O que acontece se o meu telemóvel for roubado ou pirateado?

Tal depende dos mecanismos de recuperação. Se forem demasiado simples - por exemplo, através de SMS - existe o risco de os atacantes roubarem a identidade. Se forem demasiado complicados, os cidadãos ficarão bloqueados na vida quotidiana. São necessários procedimentos multi-fator robustos, alternativas offline e sem backdoors. - Quem controla os serviços autorizados a aceder à identificação digital?

Todos os países mantêm „Listas de Confiança“ - listas de prestadores de serviços fiáveis. Estes organismos decidem quem é considerado fiável. Isto cria centros de poder. Aqueles que entram na lista têm acesso à identidade dos cidadãos e a benefícios económicos. A questão é saber até que ponto estas decisões são transparentes. - Que papel desempenham as autoridades e as companhias de seguros de saúde na cadeia de risco?

Um muito grande. A carteira pode ser tecnicamente sólida - mas os backends da administração pública e dos serviços de saúde estão frequentemente mal protegidos. Os ataques a consultórios médicos, clínicas ou centros de faturação já são uma realidade hoje em dia. Se os dados circulam por aí e podem ser ligados através de verificações da carteira, surgem riscos enormes. - Quão realistas são os ataques através da engenharia social?

Muito realista. Os atacantes utilizam mensagens enganosamente reais, chamadas de apoio ou aplicações falsas para obter dados de recuperação. Os seres humanos continuam a ser a maior vulnerabilidade. É por isso que a vigilância e a suspeita saudável são mais importantes do que qualquer encriptação. - Existem mecanismos de proteção contra a utilização comercial indevida?

Existem mecanismos oficiais de proteção, mas são frequentemente fracos. As empresas podem combinar dados assim que o utilizador dá o seu acordo - muitas vezes sob pressão de tempo ou sem informação clara. É necessária uma regulamentação mais rigorosa, obrigações de transparência e uma limitação clara dos objectivos. Os próprios cidadãos podem garantir que não partilham dados desnecessariamente. - Existem alternativas à identificação digital?

Sim - comprovativos em papel, logins clássicos, sistemas de dois factores. É importante que estas alternativas continuem a ser legalmente seguras. Caso contrário, haverá uma obrigação de facto de utilizar a carteira. Os sistemas digitais nunca devem ser a única opção para obter serviços importantes. - O que é que os cidadãos podem fazer para se protegerem?

Utilizar os PIN e a biometria, nunca partilhar os dados de recuperação, não utilizar aplicações duvidosas de terceiros 1TP12, manter os dispositivos actualizados, verificar regularmente as autorizações, utilizar as opções de exclusão na área da saúde, ter cuidado com as mensagens „Urgente! Conta bloqueada!“ - a vigilância vence a credulidade - esta é a regra mais importante. - A identificação digital é fundamentalmente má?

Não. Pode facilitar muitas coisas e permitir serviços digitais modernos. A questão não é se a tecnologia é boa ou má - mas se as condições de enquadramento são sólidas. Sem leis fortes, controlos transparentes e alternativas sólidas, a conveniência leva à dependência. No entanto, com regras claras, a carteira pode ser uma ferramenta útil.

Caro colega Schall, deparei-me com este artigo por acaso. No entanto, é o melhor artigo que li sobre este assunto até à data. Mas:

Está a concentrar-se no „cidadão“. O direito alemão distingue entre residentes e cidadãos. Só os cidadãos têm direito de voto ou são obrigados a cumprir o serviço militar. No entanto, os „estrangeiros ilegais“ também estão cobertos pelo seguro de saúde e a maioria dos estrangeiros beneficia de prestações de cidadania. É claro que podem ser cidadãos de outro país. Para mim, seria preferível que se orientassem pela legislação que se aplica aqui, e não por razões ideológicas! Aqui sou um cidadão da RFA, na Polónia ou noutro país sou um „convidado“, um estrangeiro ou um „estranho“.

O que precede também se aplica aos cidadãos dos EUA, Canadá, etc. - será que também recebem um bilhete de identidade digital na Alemanha ou na UE? Terão então o BI de muitos países?

Espero que não vejas as perguntas como uma provocação.

Obrigado

E. Nickisch

Caro Sr. Nickisch, muito obrigado pelo seu comentário e pelas suas palavras de elogio ao artigo - fico muito contente.

No que diz respeito ao seu comentário sobre a distinção entre cidadãos e residentes, é claro que tem razão do ponto de vista jurídico: no sentido estrito do direito constitucional, „cidadãos“ refere-se àqueles que também têm cidadania de um país - por exemplo, com direitos e obrigações como o direito de voto ou o serviço militar obrigatório. No artigo, no entanto, utilizei o termo num sentido mais geral, ou seja, como „pessoas que vivem na UE e que seriam afectadas pela identificação digital“.

Relativamente à sua pergunta: Não, os cidadãos de países não pertencentes à UE, como os EUA ou o Canadá, não recebem automaticamente uma identidade digital da UE. A identidade digital EIDAS 2.0 destina-se principalmente a pessoas que residem num país da UE. A possibilidade e a forma como os nacionais de países terceiros podem obter essa identificação depende do facto de viverem num país da UE, estarem registados nesse país e terem acesso a serviços administrativos. Nesse caso, pode ser-lhes atribuído um documento de identificação, mas por um único Estado-Membro da UE. Atualmente, não está prevista uma identificação múltipla (por exemplo, „canadiano“ e „UE“).

Não vejo as suas perguntas como uma provocação - pelo contrário. É importante ter em conta estas diferenças.

Caro colega Schall,

Antes de mais, gostaria de lhe agradecer o seu artigo informativo. Na sua opinião, é aconselhável utilizar um telemóvel pessoal apenas para a identificação digital? Bem como um telemóvel privado que é utilizado para redes sociais e comunicação? É possível desfocar a pegada digital de uma pessoa e evitar a recolha de dados e a utilização indevida?

Com os melhores cumprimentos

S.Reuter

Uma pergunta boa e válida - e, para ser honesto, uma que, de momento, só pode ser respondida com restrições. Embora um dispositivo separado possa aumentar a organização pessoal e a sensação de segurança, provavelmente ainda não é uma proteção fiável contra a definição de perfis ou a recolha de dados. Os factores decisivos residem menos no dispositivo em si do que na arquitetura do sistema, no quadro jurídico, nas interfaces e na subsequente conceção prática da identificação digital da UE. São precisamente estes pontos que ainda não foram clarificados de forma transparente. Resumindo: dois smartphones não podem „borrar“ de forma fiável a marca digital, mas podem, na melhor das hipóteses, separá-los em termos organizacionais. Se e em que medida a utilização indevida ou a fusão de dados é evitada não será decidido a nível do utilizador, mas sim a nível do sistema e da legislação - e isto ainda está em evolução. Um certo grau de ceticismo e uma abordagem de "esperar para ver" são, portanto, inteiramente razoáveis na perspetiva atual.