Cuando se oye hablar de „DNI digital“, „monedero europeo de identidad“ o „monedero EUDI“, al principio suena abstracto, casi como otro complicado proyecto informático de Bruselas. Mucha gente nunca ha oído hablar conscientemente del „eIDAS 2.0“, la normativa comunitaria subyacente. Y, sin embargo, este proyecto afectará a largo plazo a casi todos los ciudadanos de la Unión Europea.

En esencia, se trata de algo que llevamos con nosotros en papel o como tarjeta de plástico en nuestra vida cotidiana desde hace décadas: la prueba oficial de nuestra identidad. Hasta ahora, disponíamos de varios documentos: DNI, carné de conducir, tarjeta sanitaria, identificación fiscal, identificación de cuenta, número de seguro. Cada sistema funciona por separado, cada uno con sus propios procesos, a menudo confusos y a veces molestos.

La UE persigue ahora el objetivo de fusionar estos ámbitos dispersos de la identidad en una solución digital normalizada. Una especie de documento de identidad digital en un smartphone que puede utilizarse para visitas a las autoridades, transacciones bancarias, acceso a servicios médicos, billetes, contratos y muchas otras situaciones. La forma elegida para ello se llama „monedero“: una app que contiene todas las pruebas digitales de identidad importantes.

El tema es realmente muy complejo y algo árido, así que intentaré que todo sea lo más conciso y comprensible posible en este artículo bastante extenso.

¿Por qué una solución europea? La idea oficial

La Unión Europea argumenta con sobriedad:

- Los ciudadanos deben poder identificarse digitalmente en cualquier lugar de Europa.

- Las empresas y las autoridades deben poder comprobar de forma fiable si alguien es realmente quien dice ser.

- El monedero debe aportar comodidad: menos contraseñas, menos papel, menos inicios de sesión separados.

A primera vista, la visión oficial suena moderna y pragmática: en lugar de tener 20 métodos de acceso diferentes, debería bastar con un único mecanismo de identidad normalizado. El principio subyacente se basa en la lógica: „Identificado una vez - utilizado con seguridad en todas partes“.“

Historia y antecedentes

Se basa en el Reglamento (UE) n.º 910/2014 („eIDAS“) sobre identificación electrónica y servicios de confianza, que se aplicó en los Estados miembros a partir de 2016. En junio de 2021, la Comisión Europea presentó una Propuesta para una reforma integral con el objetivo de crear una identidad digital normalizada para los ciudadanos de la UE. El nuevo Reglamento entró en vigor el 20 de mayo de 2024. Reglamento (UE) 2024/1183 („eIDAS 2.0“ o „Marco Europeo de Identidad Digital“).

Esto obliga a los Estados miembros a proporcionar una solución de cartera en una fecha determinada.

Situación actual (a mediados/finales de 2025)

- La Comisión Europea informa de que todos los Estados miembros hasta 2026 debe ofrecer al menos un monedero certificado.

- En Alemania ya se están llevando a cabo trabajos preparatorios y pruebas piloto, por ejemplo, ensayos técnicos de Modelos Sandbox.

- Hay proyectos piloto a gran escala en varios Estados miembros para probar casos de uso como los permisos de conducir móviles, la educación, los pagos y las demarcaciones.

- Los actos técnicos de ejecución en materia de seguridad, interoperabilidad y funcionalidad son los siguientes publicado o se publican (por ejemplo, especificaciones para arquitecturas de monederos).

Perspectivas: ¿qué sigue?

- Para finales de 2026, cada Estado miembro deberá ofrecer un monedero que cumpla las normas comunes de la UE.

- En los años siguientes (por ejemplo, hasta diciembre de 2027) Servicios privados y regulados (bancos, servicios sanitarios, etc.) pueden verse obligados a aceptar el monedero como medio de identificación.

- Objetivo a largo plazo de la UE: En 2030, la mayoría de de los ciudadanos de la UE utilizan una identidad digital.

- Sigue habiendo retos técnicos y organizativos: La interoperabilidad transfronteriza, las normas de protección de datos y las prácticas empresariales y oficiales aún deben adaptarse en muchos casos.

Lo que está técnicamente en la cartera - y lo que no lo está

Los datos básicos (PID)

Una cartera europea de identidad no contiene toda la información que un Estado tiene sobre un ciudadano. En su lugar, debe contener los llamados Datos de Identificación de la Persona (DIP). Estos contienen los datos básicos de identidad que también pueden encontrarse en un documento de identidad:

- Nombre

- Fecha de nacimiento

- Nacionalidad

- Número de identificación

Estos datos se verifican una vez -por ejemplo, mediante el chip del DNI u otro procedimiento gubernamental- y luego se transfieren al monedero.

Pruebas adicionales (credenciales)

Además de esta base, se pueden almacenar otras „pruebas digitales“. Esta es el área que hace que el monedero sea potente - y crítico al mismo tiempo. Posibles pruebas adicionales:

- permiso de conducir digital

- Titulación

- Justificante del seguro de enfermedad

- Confirmación de residencia

- la firma electrónica de los contratos

- Acceso a cuentas bancarias o servicios de pago

No todo esto es obligatorio. La plataforma está construida de tal manera que es teóricamente posible; lo que se utilice después dependerá de las decisiones nacionales y de los intereses económicos.

La promesa técnica: „Todo sigue siendo local“

La UE subraya que el monedero se encuentra localmente en el smartphone. Esto significa que

- Las pruebas se almacenan en la memoria del dispositivo.

- El control debe seguir en manos del usuario.

- Sólo se divulga lo necesario para una transacción („divulgación selectiva“).

Eso suena tranquilizador y es también un planteamiento moderno en décadas de desarrollo digital: alejarse de las grandes bases de datos centralizadas y acercarse al control del usuario.

Donde empieza el escepticismo

Muchos críticos coinciden en que la tecnología está bien diseñada. Lo que preocupa no es tanto el lugar donde se almacenan los datos como el sistema general en el que funciona el monedero. Porque aunque todos los datos se almacenen localmente, cada transacción requiere

- una conexión a un servicio („Parte usuaria“),

- Certificados que confirmen la validez de la prueba,

- Protocolos que demuestran que se ha realizado una revisión.

Esto genera metadatos: hora, ubicación, tipo de prueba, identidad del servicio receptor. Y es la combinación de estos metadatos lo que los proteccionistas de datos califican de potencialmente peligroso.

Mecanismos oficiales de protección - y sus límites

El monedero sólo debe revelar lo que realmente necesita un servicio. Ejemplo: para acceder a un bar, no es necesario indicar la fecha de nacimiento, sólo „mayor de 18 años“. Se trata de una función útil, pero tan buena como:

- la aplicación por parte de los proveedores

- las normas de certificación

- y la integridad técnica de la aplicación

Criptografía y certificados

Los datos están protegidos criptográficamente. Esto significa que el destinatario puede comprobar si la prueba es auténtica. Nadie puede cambiar el contenido por el camino. Sin embargo, la criptografía no resuelve el problema de quién puede ver que se ha solicitado una prueba.

Las „listas de confianza“

Cada país mantiene una lista de proveedores de servicios de confianza. Sólo éstos están autorizados a leer pruebas. Esto suena a control, pero los críticos se preguntan: ¿Quién decide quién está en esta lista? ¿Cómo se evitan los abusos si hay intereses políticos o económicos de por medio?

Por qué es tan importante este primer capítulo

Este capítulo hace hincapié deliberadamente en una base clara y comprensible, porque sin esta base no se pueden entender los puntos de crítica posteriores. En sentido estricto, el monedero en sí es una herramienta técnica que mejora muchas cosas. Sin embargo, la verdadera preocupación no es la aplicación, sino la vinculación de los datos en todos los ámbitos de la vida.

Y es precisamente esta vinculabilidad lo que más tarde -en los capítulos siguientes- se convertirá en el tema central:

- Salud

- Banco

- monedas digitales

- Sistemas gubernamentales

- Seguros

- Datos de movilidad

- Servicios de comunicación

Cuantos más sistemas utilicen la misma función de anclaje de identidad, más fácil será fusionar nodos de datos, ya sea de forma voluntaria, deliberada o involuntaria.

eGovernment Podcast sobre el DNI-UE digital

La lógica invisible de la vinculación

Definir una identidad digital como „ancla“ de distintos ámbitos de la vida crea automáticamente la posibilidad de reunir información que antes estaba separada. El monedero en sí es un problema menor: es una herramienta. El verdadero riesgo reside en las interfaces en las que autoridades, compañías de seguros médicos, bancos y proveedores privados utilizan esta identidad para acceder a sus propias bases de datos.

Es precisamente en estas interfaces donde surge el poder de la vinculación. No porque „alguien lo lance todo junto“, sino porque las características comunes de identificación lo hacen posible.

Datos sanitarios: El campo más sensible de todos

El sector sanitario ya dispone de completos conjuntos de datos que han ido creciendo a lo largo de muchos años: Diagnósticos, terapias, facturas, datos de urgencias, información psicológica, historiales de medicación. Estos datos son enormemente informativos sobre la vida interior de una persona, no solo desde el punto de vista médico, sino también social y económico.

En Expediente electrónico del paciente (ePA) reúne estos datos en una estructura centralizada para las compañías de seguros médicos y los proveedores de asistencia sanitaria. Si se utiliza una identificación digital normalizada para autentificar el acceso en toda Europa, se crea un punto de referencia común. Un sistema de este tipo no tiene por qué fusionar automáticamente los datos: basta con que existan los requisitos técnicos.

A qué puede dar lugar

- El riesgo de un desplazamiento silencioso aumenta con cada acoplamiento:

- Las funciones de conveniencia crean argumentos para nuevas consultas.

- Las situaciones de crisis pueden justificar un acceso especial.

- Los cambios legales pueden suavizar la asignación de fondos.

Y como los datos sanitarios son extremadamente valiosos en términos económicos -palabra clave: riesgos de seguros, medicación, enfermedades mentales-, también interesan a los atacantes.

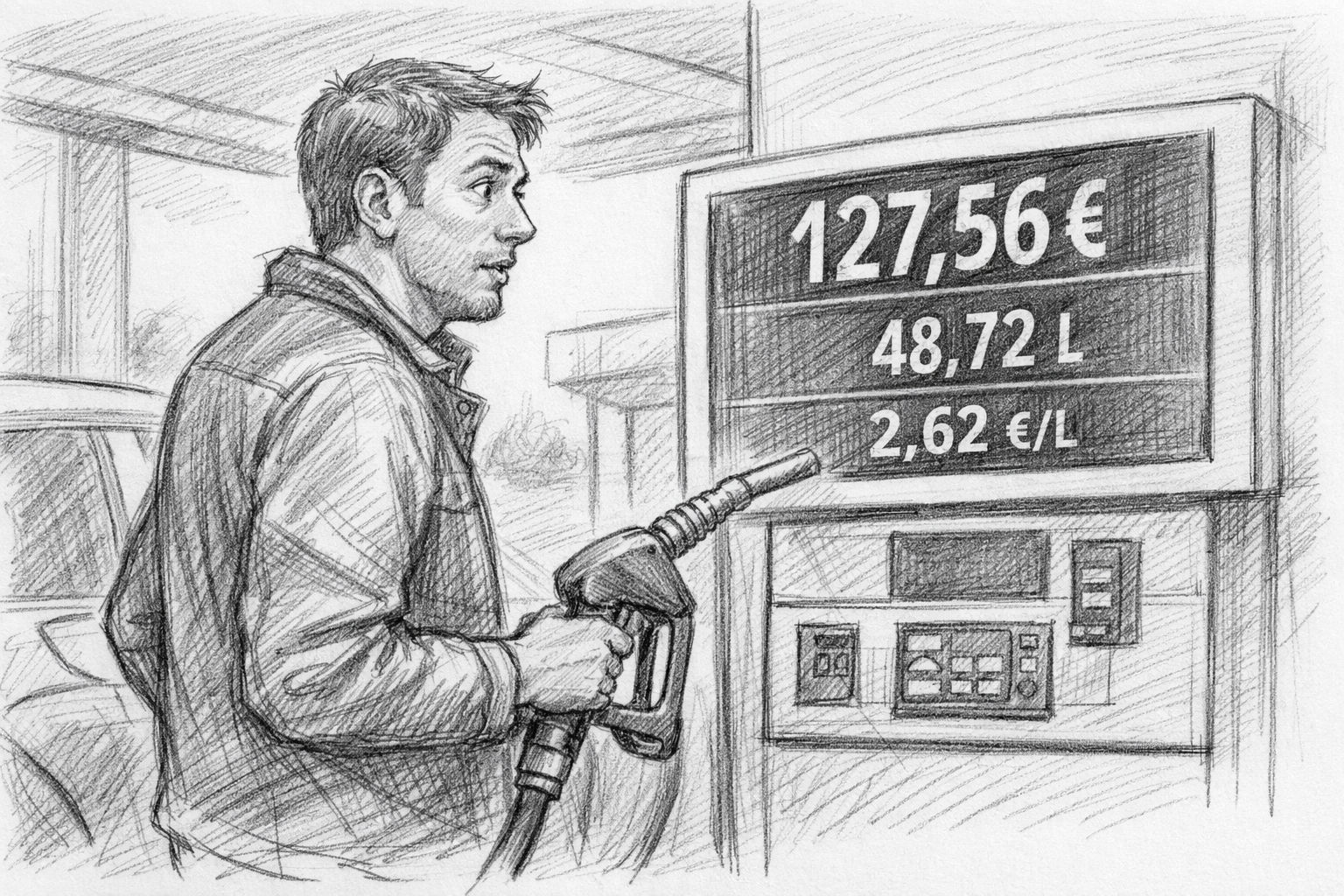

Datos financieros: Bancos, servicios de pago y el euro digital

Los datos financieros siempre han estado estrictamente regulados. Sin embargo, con la normativa europea PSD2/PSD3, el acceso digital a los bancos y la introducción prevista de una Euro digital surgen nuevos caminos: La prueba de identidad se convierte en un billete de entrada a un sistema en el que cada transacción se asigna claramente a una persona.

Cuando los ciudadanos se identifican a través de un monedero para abrir cuentas bancarias, autorizar pagos o utilizar monedas digitales, se establece una conexión directa entre el

- identidad verificada por el estado

- Movimientos de cuenta

- Servicios de pago

- Posible futura moneda digital

Por qué los críticos están especialmente atentos

Los flujos de caja muestran los hábitos de vida con mucha más precisión que las palabras:

Compras, viajes, suscripciones, pagos médicos, primas de seguros... todo forma un patrón. En cuanto el patrón pertenece claramente a una persona y puede combinarse con otras áreas, el área financiera se convierte en un espejo de la vida en su conjunto.

Datos administrativos: Empadronamiento, prestaciones sociales, impuestos

A menudo, las autoridades públicas siguen trabajando con sistemas separados, pero desde hace años se realizan esfuerzos internos para normalizarlos. El DNI digital es la clave técnica para normalizar estos sistemas en el futuro:

- Certificados de registro

- Datos del permiso de conducción

- Información sobre pensiones

- Prueba de prestaciones sociales

- Datos fiscales

estar claramente vinculados.

La lógica del enlace administrativo

La administración argumenta tradicionalmente con la eficiencia: „Introducir los datos una vez en vez de tres: menos burocracia“. Pero la experiencia enseña:

Las buenas intenciones también pueden conducir a sistemas que permitan perfiles ciudadanos muy precisos. Y si más adelante se imponen otras ideas políticas, ya se han sentado las bases.

Fuentes de datos privadas y comerciales

También hay enormes cantidades de datos en la economía:

- Comportamiento de compra

- Datos de movimientos a través de aplicaciones

- Datos de solvencia

- Pautas de comunicación

- Datos telemétricos de los dispositivos

Cuando los sistemas de identidad digital se convierten en abridores de puertas para pruebas verificadas de edad, confirmación de residencia o firmas de contratos, se crea un canal directo a través del cual las empresas pueden comparar los datos de identidad segura con sus propios datos de perfil.

El incentivo económico

Los proveedores comerciales rara vez piensan en términos de restricción. Cuanto más preciso sea el perfil, más selectiva será la publicidad. Cuanto más precisa sea la identidad, más valiosos serán los datos. Cuanto más segura sea la autenticación, más fácil será vincular cuentas de usuario.

Esto crea incentivos para crear más y más enlaces, a menudo sin que los usuarios puedan entender realmente lo que está ocurriendo en el fondo.

| Categoría de datos | Fuente de datos | Escenario de enlace | Posibles riesgos | Abuso potencial | Instrucciones de seguridad |

|---|---|---|---|---|---|

| Identidad básica (PID) | Documento de identidad / registro estatal | Identificación de usuarios para autoridades, bancos y portales sanitarios | Ancla de identidad central, creación de perfil en todos los sectores | Vigilancia estatal, usurpación de identidad | PIN, biometría, no divulgación de códigos de recuperación |

| Datos sanitarios (ePA) | Compañías de seguros médicos, clínicas, consultas médicas | Autenticación para el acceso a la ePA a través del monedero | Divulgación de diagnósticos sensibles, chantaje, discriminación | Venta en la red oscura, fraude a las aseguradoras, abusos patronales | Check opt-out, nada de aplicaciones de terceros para datos sanitarios |

| Datos financieros | Bancos, proveedores de servicios de pago | Inicio de sesión/aprobación de pagos mediante monedero | Transferencias no autorizadas, apropiación de cuentas | Adquisición de cuentas de delincuentes, sincronización de datos para la solvencia crediticia | Límites de transacciones, sin SMS-2FA, uso de token hardware |

| Comportamiento en los pagos (euro digital) | Banco Central Europeo, bancos | Cartera como canal de autenticación para pagos digitales | Seguimiento detallado del comportamiento de compra | Control estatal/perfilado, orientación comercial | Utiliza sólo aplicaciones oficiales, nada de „optimizadores de monedero“.“ |

| Informes y datos fiscales | Agencia Tributaria, oficina de registro | Inicio de sesión en monedero para portales fiscales / autoridades | Vinculación de los ingresos, el lugar de residencia, la familia y el patrimonio | Perfiles políticos, sanciones automatizadas | Separación de dispositivos privados y profesionales |

| Datos del seguro | Aseguradoras de todo tipo | Verificación de carteras para conclusiones de contratos | Perfiles, puntuación del riesgo, negativa a actuar | Comercio de datos, manipulación de la calificación crediticia | No divulgación de pruebas innecesarias |

| Datos sobre movilidad y desplazamientos | Servicios de transporte, ferrocarril, líneas aéreas | Vinculación de billetes mediante identificación digital | Perfiles de movimiento, rutas de viaje, patrones de tiempo | Análisis de movimientos comerciales, vigilancia de emplazamientos gubernamentales | Utiliza sólo las aplicaciones oficiales del proveedor |

| Datos de comunicación | Proveedor de telecomunicaciones | Verificación de la cuenta SIM/proveedor | Cambio de SIM, transferencia de número de teléfono | Adquisición de cuentas de delincuentes, marcadores sociales | Establecer el PIN del proveedor, activar el multifactor |

| Solvencia y perfil de los consumidores | Schufa / agencias de crédito / tiendas en línea | Verificación de carteras para comprobaciones de crédito | Rechazo automático, discriminación de precios | Perfiles comerciales, puntuación AI | Autorizaciones mínimas, comprobar periódicamente la información de los datos |

| Datos de dispositivos y telemetría | Smartphones, dispositivos IoT, aplicaciones | Enlace mediante autorizaciones de aplicaciones | Adquisición de dispositivos, malware, rastreo | Comercio de datos de aplicaciones, perfilado de datos de sensores | No utilice aplicaciones dudosas 1TP12, compruebe las autorizaciones |

El cuadro muestra todas las categorías de datos pertinentes que podrían vincularse en el contexto de un DNI digital.

El núcleo del problema: el ancla de identidad

El DNI digital tiene una estructura técnica limpia. En teoría, no es un sistema de control centralizado. Pero se convierte en un ancla de identidad a la que se pueden acoplar todo tipo de cosas.

Sanidad, finanzas, autoridades públicas, movilidad, seguros, servicios privados... todos pueden utilizar los mismos datos de identificación en cuanto estén autorizados. Y aunque cada consulta esté estrictamente regulada, la sola posibilidad técnica hace temer que en el futuro se fusionen más datos de los que hoy están permitidos.

Aquí es precisamente donde entran las críticas: Lo peligroso no es el sistema individual, sino el hecho de que todos los sistemas puedan conectarse mediante la misma clave digital.

El denominador común: la identidad digital como palanca

En cuanto una identidad digital se utiliza en varios ámbitos de la vida, se crea automáticamente una posición de poder en el lugar donde se gestiona o controla esta identidad. Esto se aplica independientemente de si el propio monedero se almacena localmente en el dispositivo.

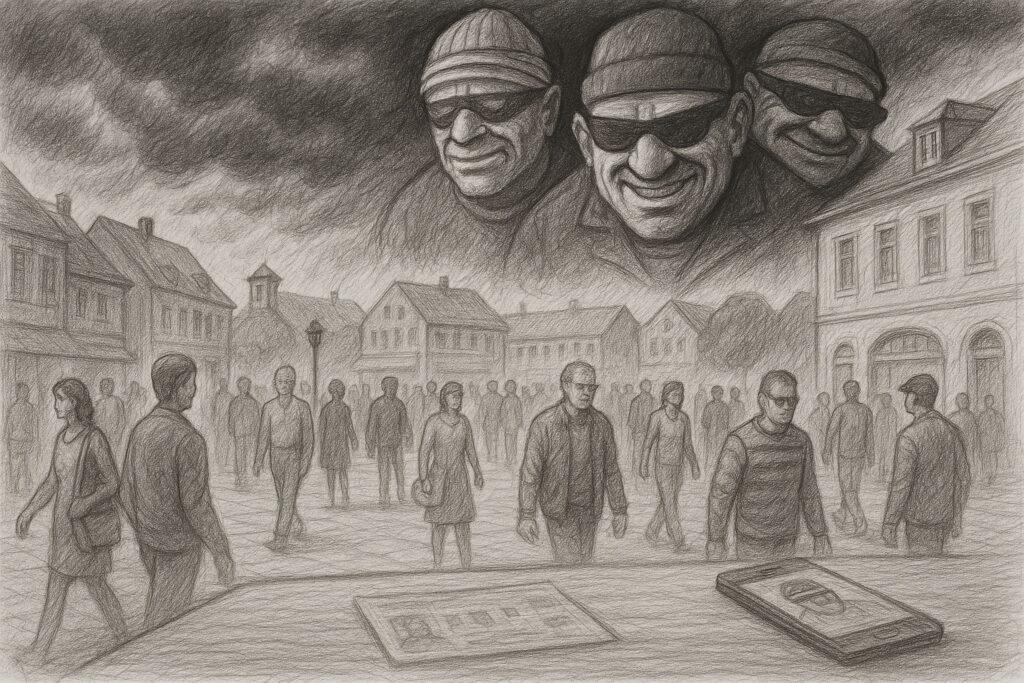

La vulnerabilidad real no surge en el smartphone, sino en el ecosistema que se forma en torno a esta identidad. Y este ecosistema tiene al menos tres grandes puntos de ataque: El Estado, la delincuencia organizada y el sector empresarial privado.

Abusos del Estado: el peligro de un cambio de finalidad

El Estado suele tener buenas intenciones, pero los sistemas crecen en todas direcciones. En crisis, emergencias o tiempos políticamente caldeados, al poder estatal le gusta recurrir a posibilidades técnicas que en realidad se construyeron con fines completamente distintos. La historia lo demuestra:

- Los sistemas que se presentaron como „prácticos“ a menudo se convirtieron más tarde en mecanismos de control.

- Se han prorrogado y ampliado exenciones que sólo debían aplicarse durante un „breve periodo de tiempo“.

- Los argumentos de seguridad conducen rápidamente a nuevos derechos de acceso.

Con una identidad digital que se utiliza en todas partes, se crea un rastro normalizado. Ni siquiera es necesario leer el contenido. Basta con saber cuándo, dónde y con qué fin se hizo una solicitud de identidad.

La tentación política de la vinculabilidad

Imaginemos una situación en la que el Estado tenga una necesidad especialmente acuciante de información en determinados ámbitos, como la sanidad, las prestaciones sociales o las finanzas. Con un organismo emisor central y autorizaciones de acceso certificadas, esto sería políticamente posible,

- introducir nuevas obligaciones,

- accesos,

- o hacer permanentes las excepciones.

Y una vez tomadas estas decisiones, rara vez se revierten.

Los protocolos silenciosos

Los metadatos se crean incluso sin acceso técnico a los contenidos. Quién se identifica, dónde y cuándo es más valioso de lo que podría pensarse en un principio. Este es el tipo de datos que pueden utilizarse para deducir patrones de comportamiento. Y son precisamente estos patrones los que se prestan a análisis gubernamentales exhaustivos si existe voluntad política.

Abusos delictivos: agresiones organizadas y economía sumergida

Desde hace años, los datos sanitarios son un bien especialmente codiciado en la darknet. La razón es sencilla:

- Tienen validez permanente.

- Revelan detalles íntimos.

- Pueden utilizarse para el chantaje, el fraude de seguros y la usurpación de identidad.

Ya hay casos en los que se ha accedido a datos de seguros médicos y tarjetas sanitarias en particular, no por hackers de Hollywood, sino a través de vulnerabilidades normales en consultas médicas, clínicas o proveedores de servicios.

Interacción con un DNI digital

Si el DNI digital se utiliza como método de autenticación para los datos sanitarios, se abre una nueva dimensión para los atacantes:

- Los datos de acceso pueden ser intervenidos a través de dispositivos comprometidos o suplantación de identidad.

- Un smartphone robado o manipulado puede convertirse en una identidad „real“.

- Los atacantes acceden a zonas sensibles si la cartera no está debidamente protegida.

Desde el momento en que la identidad digital es el billete de entrada a diversos sectores, cualquier filtración en el sistema se convierte en una amenaza para toda la esfera de la vida de una persona.

Delincuencia financiera y pagos digitales

En combinación con servicios de pago o un euro digital, resulta especialmente atractivo para los atacantes:

- Las transacciones pueden falsificarse o autorizarse si el monedero se ve comprometido.

- Los flujos de caja pueden manipularse.

- La usurpación de identidad provoca enormes pérdidas económicas.

Y como los sistemas digitales funcionan 24 horas al día, 7 días a la semana, los daños pueden producirse en cuestión de minutos o segundos.

Abusos comerciales: perfiles silenciosos

Las empresas piensan en términos de perfiles, segmentos y grupos destinatarios. Cuanto más precisa sea la autenticación de una identidad, más fácil será vincularla a datos comerciales. Esto crea una presión silenciosa pero peligrosa:

- Verificación de la edad

- Verificación de la dirección

- Capacidad de pago

- Datos de la transacción

- Historial de compras

El DNI digital abre la puerta a convertir estos vínculos en un archivo personal fiable, no en el sentido estatal, sino en el económico.

Cuando la comodidad se convierte en puerta de entrada

Muchos servicios automatizan sus procesos en cuanto se dispone de una identidad verificada con una cartera.

- Sólo tiene que registrarse

- „Confirmar con ID digital“

- Firmar directamente el contrato

Lo que es conveniente para el usuario es una oportunidad para las empresas de fusionar perfiles en distintas plataformas.

El peligro de la inevitabilidad

Una vez que el mercado se ha acostumbrado al DNI digital, surge una obligación de facto:

- No puede registrarse sin cartera.

- Sin identidad digital, no hay acceso a determinados servicios.

- Las rutas alternativas están restringidas o son inconvenientes.

Esto significa que la decisión ya no es voluntaria, aunque oficialmente se siga calificando como tal.

Cuando las tres vías funcionan juntas

El caso más peligroso no es el abuso individual. Es la situación en la que los actores estatales, criminales y comerciales tienen cada uno sus propios intereses - y estos intereses se encuentran en un único anclaje de identidad.

- El Estado quiere control y seguridad.

- Los delincuentes quieren datos y dinero.

- Las empresas quieren perfiles y poder adquisitivo.

Cada uno de estos objetivos es un reto en sí mismo. Combinados, crean un sistema que sabe más sobre el comportamiento de una persona de lo que ésta es consciente.

El DNI digital es el nexo de unión. Ya sea la sanidad, el sistema financiero, la administración o los servicios privados, todos confluyen en un centro común. Y si este centro se ve comprometido, no es solo una pequeña parte de la vida la que queda expuesta, sino toda la persona.

Encuesta sobre el DNI digital anunciado

Vulnerabilidades técnicas y riesgos invisibles

La criptografía protege los contenidos. Sin embargo, casi todos los procesos digitales producen metadatos: Quién activó qué comprobación de cartera y cuándo, qué servicio realizó la solicitud, qué atributo se consultó (por ejemplo, „Mayor de 18 años“ o „Asegurado“), de qué dispositivo procedía la solicitud. Esta información complementaria suele ser pequeña y discreta, y al mismo tiempo muy informativa. Los patrones de movimiento y comportamiento pueden reconstruirse utilizando series temporales, incluso sin haber leído nunca el contenido respectivo. Por tanto, los metadatos no son un „punto ciego“, sino el ingrediente más valioso para la elaboración de perfiles y la supervisión.

Gestión de claves, recuperación y cadenas de bloques

Las identidades digitales se basan en pares de claves. Cualquiera que pierda o comprometa estas claves pierde efectivamente el control de su identidad. La recuperación debe construirse de tal manera que no abra una puerta trasera a las autoridades ni una puerta de entrada a los atacantes. Las preguntas difíciles son:

- ¿Cómo recupera un usuario su capacidad de acción si le roban el smartphone?

- ¿Quién es responsable de la reexpedición?

- ¿Con qué rapidez deben revocarse los certificados y cómo puede enviarse de forma fiable la información de revocación a todas las partes confiantes?

Las aplicaciones prácticas lo demuestran: Las prórrogas, las revocaciones y los flujos de trabajo de recuperación son complejos, y aquí es donde suelen surgir las debilidades fatales.

Interoperabilidad, listas de confianza y concentración de gobernanza

Para que los monederos funcionen en toda Europa se necesitan listas de emisores, proveedores de monederos y partes fiables de confianza. Estas „listas de confianza“ son una necesidad arquitectónica y, al mismo tiempo, un instrumento de poder: los que están en la lista reciben ventajas económicas; los que no, desventajas. Esto conduce a batallas de normas y perfiles, posibles bloqueos de proveedores y la formación de guardianes centrales. Desde el punto de vista de la resistencia y el control democrático, la distribución de este poder es frágil y, por tanto, un riesgo potencial.

Endpoints, APIs y el problema de las interfaces

El monedero es sólo una parte del sistema. Las mayores superficies de ataque suelen ser las API y los puntos finales de backend, como las interfaces de las compañías de seguros médicos, los bancos o las oficinas de registro. Las implementaciones inseguras, la falta de controles de acceso o los procesos de autenticación porosos en estos backends pueden convertir rápidamente una transacción de monedero realmente segura en una fuga de datos.

Riesgos de la cadena de suministro y terceros fabricantes

El software moderno se basa en bibliotecas y componentes de terceros fabricantes. Un SDK comprometido en una aplicación de monedero ampliamente utilizada es suficiente para afectar a las masas. Lo mismo ocurre con los componentes de hardware (elementos seguros, TPM): Una mala configuración o un firmware manipulado pueden socavar la promesa de seguridad. La cadena de suministro es, por tanto, un riesgo sistémico que va más allá de los usuarios individuales.

Pérdida de dispositivos, intercambio de SIM e ingeniería social

La pérdida del dispositivo final, los ataques de intercambio de SIM o las campañas de phishing bien elaboradas siguen siendo las vías de acceso que requieren más trabajo. Algunos métodos de recuperación se basan en canales secundarios (correo electrónico, SMS), de por sí inseguros. La ingeniería social se centra precisamente en estas lagunas: Se convence a la gente para que conceda autorizaciones, revele PIN o installiere supuestas „aplicaciones de ayuda“. De poco sirve el diseño técnico si los usuarios siguen siendo tan fáciles de engañar en la práctica.

Registro, análisis forense y rastros

Muchos sistemas guardan registros por motivos de seguridad. Pero los registros tienen dos facetas: ayudan al reconocimiento, pero también proporcionan una copia de los metadatos. Cualquiera que recopile registros de forma centralizada crea un tesoro para el análisis y, potencialmente, para el uso indebido. El reto es conciliar las obligaciones de conservación para los análisis forenses con una minimización estricta de los tiempos de conservación.

Canales secundarios y ataques al hardware

Incluso los algoritmos fuertes pueden ser atacados a través de canales laterales: Mediciones del consumo de energía, microtemporización, ataques físicos a elementos seguros. Estas técnicas son complejas, pero las utilizan agentes estatales o delincuentes bien equipados. Para aplicaciones especialmente sensibles (por ejemplo, firmas gubernamentales), estos ataques son realistas y deben tenerse en cuenta.

Consecuencias en la vida real: escenarios concretos de daños

1. pérdidas financieras debidas a las absorciones de cuentas

- EscenarioUn atacante accede al monedero de una persona mediante un ataque combinado de intercambio de SIM y una maniobra de suplantación de identidad. El monedero se utiliza para simular una autorización de pago; en cuestión de minutos, los fondos se transfieren a varios monederos, y algunos de ellos se filtran a través de onramps de criptomonedas. Para los afectados, esto significa la pérdida inmediata de activos, largos procedimientos de devolución de cargos y daños a la reputación. Esto crea un problema de confianza para los bancos, y las cuestiones legales para recuperar el dinero son complejas.

- Contramedidas a corto plazoPolíticas estrictas de dos factores, comprobaciones manuales de transacciones para importes inusuales, límites para nuevas condiciones de pago.

2. chantaje y discriminación a través de los datos sanitarios

- Escenario: A raíz de una filtración de datos en una clínica regional, diagnósticos sensibles acaban en foros de la darknet. La combinación con credenciales de autenticación basadas en carteras permite sacar conclusiones sobre las personas. Los afectados son chantajeados o sufren discriminación por parte de empleadores o compañías de seguros. Incluso si el contenido no es abiertamente accesible, las pruebas circunstanciales (por ejemplo, „tratamiento en un pabellón psiquiátrico en la fecha X“) bastan para causar daños considerables.

- Contramedidas a corto plazoLeyes estrictas de asignación de fondos, responsabilidad por filtración de datos, obligación de informar con servicios de apoyo transparentes.

3. vigilancia masiva mediante metadatos

- EscenarioCon el pretexto de la defensa contra el terrorismo, se conceden a una autoridad estatal amplios derechos de acceso a los metadatos. Sin leer el contenido, se pueden reconstruir los perfiles de los movimientos, la participación en reuniones o los contactos recurrentes. En contextos autoritarios, esto conduce rápidamente a la intimidación y a un „efecto amedrentador“: la gente evita determinados lugares o actividades por miedo a ser vigilada por el Estado.

- Contramedidas a corto plazoControl judicial estricto del acceso a metadatos, registro de todas las solicitudes, límites de tiempo para el almacenamiento de datos.

4. fallo del sistema debido a un editor comprometido

- EscenarioUn emisor central (por ejemplo, un gran proveedor de monederos o una autoridad de certificación) se ve comprometido. El resultado: millones de pruebas de identidad tienen que ser revocadas, los procesos de pago se colapsan, los procesos oficiales no pueden ser verificados. La recuperación es larga y costosa y, durante este tiempo, muchos servicios sólo pueden utilizarse de forma limitada.

- Contramedidas a corto plazoCopias de seguridad descentralizadas, implantaciones escalonadas, procedimientos de emergencia con alternativas en papel.

5. concentración del mercado y explotación por parte de los proveedores

- EscenarioUn proveedor de monederos dominante establece extensiones propietarias que son adoptadas por muchos servicios. Los pequeños proveedores no pueden seguir el ejemplo y los usuarios quedan „atrapados“. Los precios de los servicios suben, las funciones de protección de datos se cambian por comodidad. El poder económico se desplaza hacia uno o unos pocos actores.

- Contramedidas a corto plazoRequisitos de interoperabilidad, normas reglamentarias contra las interfaces exclusivas, normas abiertas.

6. ataques minoristas: venta de datos sanitarios y de seguros en la darknet

- EscenarioLos datos de consultas médicas y centros de facturación se recopilan y venden en la Darknet. Los compradores utilizan estos datos para fraudes de seguros, robos de identidad o chantajes selectivos. Cuando las verificaciones basadas en monederos allanan el terreno, aumenta la monetización de la información y, con ella, el precio en el mercado negro.

- Contramedidas a corto plazoRequisitos de seguridad más estrictos para las prácticas, encriptación de los back ends, persecución penal de las estructuras de intermediación de datos.

7 Infraestructuras críticas: consecuencias en cascada

- EscenarioLas identificaciones comprometidas se utilizan para engañar a las autoridades (por ejemplo, para impugnar activos, falsificar pruebas de identidad para cadenas de suministro críticas). El resultado es un daño lento pero de gran alcance: interrupciones de la cadena de suministro, disputas legales, pérdida de confianza en los servicios centralizados.

- Contramedidas a corto plazoVerificaciones multipartitas, los procesos sensibles no dependen únicamente de la autenticación del monedero.

8. exclusión social por barreras digitales

- EscenarioLos proveedores y las autoridades reducen las vías alternativas porque el monedero reduce la carga administrativa. Los ciudadanos sin dispositivos compatibles, las personas mayores o en situación precaria ya no pueden acceder a los servicios y quedan excluidos de hecho.

- Contramedidas a corto plazoAlternativas offline legalmente garantizadas, programas de apoyo y financiación para la participación digital.

Clasificación final

Estos escenarios no son cuentos de terror, sino deducciones de tipos de ataque ya conocidos, incentivos económicos y la experiencia histórica de que los sistemas se desarrollan y amplían con regularidad. La cartera no es un monstruo, sino una herramienta. La cuestión es: ¿En manos de quién está esta herramienta, cómo se distribuyen las instancias de control y cuán fuertes son las barreras contra la apropiación indebida, la comercialización y la explotación delictiva?

Medidas de protección, antídotos y guardarraíles responsables

1. límites jurídicos claros - antes de que crezcan los sistemas

La identidad digital no es una pequeña herramienta. Es un proyecto de infraestructura que tiene un profundo impacto en la vida cotidiana. Por eso se necesitan barreras legales duras antes de que la interconexión de todos los ámbitos de la vida sea una realidad. En esencia, esto significa

- Asignación clara, que no puede eludirse simplemente mediante una resolución mayoritaria.

- Obligaciones de transparencia para cualquier tipo de acceso, ya sea gubernamental, comercial o técnico.

- Obligaciones de información vinculantes, si se van a ampliar los sistemas.

La experiencia ha demostrado que los grandes sistemas digitales tienden a crecer. El único freno fiable es una ley formulada deliberadamente de forma restrictiva.

2. normas técnicas mínimas: sin concesiones en los cimientos

El monedero en sí debe basarse en un fundamento técnico que no invite a los atacantes. Los requisitos mínimos esenciales son

- Fuerte minimización de metadatosRegistre sólo las consultas que sean absolutamente necesarias.

- Elemento seguro en el dispositivoNo sólo protección de software, sino verdaderos bloqueos de hardware.

- Mecanismos de revocación distribuidosRevocación de claves sin apagado total del sistema.

- Auténtico cifrado de extremo a extremo en backends, no sólo en el lado de la aplicación.

Estas normas deben estar prescritas por ley y auditadas periódicamente; de lo contrario, la „protección“ se queda en pura teoría.

3. mecanismos organizativos de protección - responsabilidad general

Cualquiera que trate con identidades debe asumir su responsabilidad. Esto incluye:

- Organismos independientes de inspección para proveedores de monederos y emisores.

- Auditorías de seguridad obligatorias para aseguradoras sanitarias, bancos y backends oficiales.

- Normas de responsabilidad, que definan claramente quién paga y a quién se informa en caso de violación de datos.

Sin responsabilidades organizativas claras, siempre hay alguien que se pasa la responsabilidad, y eso es exactamente lo que no debe ocurrir aquí.

4. recuperación transparente: sin puertas traseras

La recuperación de carteras robadas o perdidas es una cuestión crítica. No debe ser una herramienta para los atacantes ni una puerta trasera para las autoridades:

- Recuperación multietapa, confirmado por varios canales independientes.

- Opciones fuera de línea con verificación de la identidad personal para evitar el uso indebido mediante ataques a distancia.

- No utilización canales secundarios inseguros como SMS para la autenticación única.

Esta es la única manera de evitar que los atacantes utilicen la recuperación como „llave de entrada“.

5. estrategias de emergencia - estabilidad para la vida cotidiana

Incluso el mejor sistema digital necesita alternativas si falla. Por ejemplo

- Procedimientos de emergencia en papel, que garantizan una usabilidad real.

- Autenticación de emergencia, que es posible sin un smartphone.

- Normas de funcionamiento offline, por ejemplo, en el sector sanitario o para servicios oficiales.

El DNI digital nunca debe ser el único acceso a los servicios vitales.

6 Autodefensa civil: la conciencia como escudo protector

La tecnología por sí sola no protege contra el engaño. Los ciudadanos deben reforzar su propia concienciación en materia de seguridad:

- Desconfianza ante mensajes inesperados o peticiones „de emergencia“.

- No se revelan los PIN de los monederos ni los códigos de recuperación.

- Actualización periódica de dispositivos y aplicaciones.

- Uso de mecanismos de bloqueo fuertes y biometría con segundo factor.

Nadie necesita ser un experto en informática: un poco de desconfianza y sentido común suelen ser más eficaces que cualquier software de protección.

Encuesta sobre el euro digital

Referencias a artículos de fondo

El tema de la identidad digital toca muchos otros ámbitos, que he tratado con más detalle en artículos separados. Si desea profundizar en cada uno de los temas, encontrará allí más análisis, información de fondo y ejemplos:

- Expediente electrónico del paciente (ePA)En otro artículo se analizan los riesgos asociados a los historiales electrónicos de los pacientes, desde los comerciantes de la red oscura y las vulnerabilidades de seguridad hasta la cuestión de la obligación de exclusión voluntaria. La gran interfaz entre la ePA y el DNI digital es un riesgo clave que conviene comprender.

- Euro DigitalEn otro artículo explico los riesgos de vigilancia y control que podría conllevar una moneda digital del banco central. En combinación con un monedero de identidad a escala europea, esto crea una intersección rica en datos entre el comportamiento financiero y la identidad personal.

- Caída de tensión en AlemaniaTambién he publicado un artículo sobre el llamado „caso de tensión“. En él se examinan las implicaciones jurídicas y sociales que surgen cuando se amplían los poderes del Estado, un tema que adquiere especial relevancia en el contexto de las identidades digitales.

- Reintroducción del servicio militar obligatorioMi artículo sobre el posible retorno del servicio militar obligatorio también es interesante en este contexto. Muestra cómo las estructuras estatales podrían reactivarse en tiempos de crisis, y por qué los sistemas de identidad digital adquirirían entonces un significado totalmente nuevo.

Conclusión final sobre el DNI-UE digital

La identidad digital europea es una herramienta poderosa. Promete comodidad, acceso normalizado y una administración moderna. Sin embargo, como ocurre con cualquier herramienta, la forma en que se utilice determinará en última instancia si se convierte en un paso adelante o en un riesgo. El verdadero problema no es el monedero en sí, sino la conectividad de muchas áreas de nuestras vidas que antes estaban deliberadamente separadas.

Los datos sanitarios, la información financiera, los expedientes administrativos y los perfiles privados crean un entramado de datos que -si se regula incorrectamente o se hace un mal uso de ellos- tiene el poder de convertir a una persona en completamente legible. No sólo para el Estado, sino también para delincuentes y empresas.

La historia nos enseña que los sistemas que se crean crecen. Las excepciones se codifican. La conveniencia sustituye a la precaución.

Por eso necesitamos guardarraíles claros, controles transparentes y alternativas que también funcionen sin identidad digital. Y es necesaria una visión crítica que no se base en el pánico, sino en un sano respeto por el alcance de la tecnología moderna. Sólo entonces la identidad digital podrá convertirse en una herramienta al servicio de la sociedad, y no en una herramienta que la modele en secreto.

Preguntas más frecuentes

- ¿Qué es el DNI digital de la UE y por qué se introduce?

El DNI digital es una iniciativa a escala europea que los ciudadanos deben poder utilizar para identificarse en una amplia gama de servicios, desde las autoridades públicas hasta los bancos y los portales de asistencia sanitaria. La UE aboga por la comodidad, normas uniformes y menos burocracia. La idea básica es hacer más seguros y sencillos los procesos de identidad gestionándolo todo a través de una única identidad digital. - ¿Qué significa realmente „EUDI Wallet“?

EUDI son las siglas de „Identidad Digital Europea“. El monedero es una aplicación que almacena pruebas digitales de identidad en su smartphone. Contiene los datos básicos de identidad (nombre, fecha de nacimiento, número de DNI) y pruebas adicionales opcionales como el permiso de conducir, la situación del seguro médico o certificados de firma. Es, por tanto, una especie de cartera digital para el DNI. - ¿Es realmente seguro que todo esté en mi teléfono móvil?

La tecnología del monedero en sí es relativamente segura: utiliza criptografía, módulos de seguridad de hardware y divulgación selectiva. El problema no surge en el dispositivo, sino en el ecosistema. En cuanto muchos servicios utilizan el mismo anclaje de identidad, surgen nuevos riesgos derivados de las interfaces, las listas centralizadas, los metadatos y los intereses políticos o económicos. - ¿Cuál es la diferencia entre „contenido“ y „metadatos“?

El contenido es lo que realmente se publica: por ejemplo, „mayor de 18 años“ o „asegurado“. Los metadatos son la información complementaria: Hora, lugar, qué servicio preguntó, qué prueba se solicitó. Los metadatos revelan mucho sobre su comportamiento, aunque el contenido permanezca encriptado. Los metadatos suelen ser la parte más valiosa: para los Estados, las empresas y los delincuentes. - ¿Qué datos podrían vincularse teóricamente al DNI digital?

Técnicamente, casi todos los ámbitos que requieren autenticación: Sanidad, finanzas, euro digital, seguros, movilidad, autoridades públicas, registro, datos de solvencia, comunicación, telemetría. No porque esté previsto lanzar todos los datos juntos, sino porque las características comunes de identificación hacen que este enlace sea técnicamente posible. - ¿Cuál es el mayor riesgo desde el punto de vista gubernamental?

El mayor riesgo es el „cambio de objetivo“. Una vez implantados los sistemas, a menudo se amplían. Situaciones de crisis, presiones políticas o „argumentos de seguridad“ pueden hacer que se amplíe el acceso, se utilicen más los metadatos o se relajen las restricciones de finalidad. La cartera se convierte entonces en un poderoso instrumento de control. - ¿Puede entonces el Estado ver todo sobre mí?

No, no automáticamente. Pero podría -mediante modificaciones legislativas o autorizaciones de urgencia- forzar el acceso a metadatos o a determinadas pruebas. La infraestructura técnica lo hace posible. La cuestión crucial es la solidez de las barreras legales y la independencia de las autoridades supervisoras. - ¿Cuál es el mayor riesgo desde el punto de vista penal?

Los delincuentes tienen como objetivo el robo de identidades, datos sanitarios y transacciones financieras. Un monedero en peligro puede utilizarse indebidamente para la apropiación de cuentas, la extorsión, el fraude de seguros o la usurpación de identidad. Los datos sanitarios, en particular, son muy valiosos en la darknet porque son sensibles y permanentemente válidos. - ¿Cuál es el mayor riesgo desde el punto de vista comercial?

Las empresas podrían utilizar el monedero para fusionar perfiles en distintas plataformas. Las combinaciones de datos de verificación de edad, lugar de residencia, comportamiento de compra, actividad en línea y solvencia permiten elaborar perfiles de consumidor muy precisos. Esto da lugar a discriminación de precios, publicidad selectiva y posibles exclusiones. - ¿Cómo podría vincularse el DNI digital al euro digital?

Cuando llegue el euro digital, requerirá alguna forma de autenticación. Para ello podría utilizarse el monedero. De este modo se unen las transacciones financieras y la identidad verificada por el Estado: una red muy delicada. Los críticos temen la vigilancia, el control del comportamiento y la intrusión en la intimidad. - ¿Qué ocurre si me roban o piratean el móvil?

Esto depende de los mecanismos de recuperación. Si son demasiado sencillos -por ejemplo, vía SMS- se corre el riesgo de que los atacantes roben la identidad. Si son demasiado complicados, los ciudadanos se verán bloqueados en la vida cotidiana. Se necesitan procedimientos multifactor robustos, alternativas offline y ninguna puerta trasera. - ¿Quién controla qué servicios están autorizados a acceder al DNI digital?

Cada país mantiene „listas de confianza“, es decir, listas de proveedores de servicios fiables. Estos organismos deciden quién se considera digno de confianza. Se crean así centros de poder. Los que entran en la lista obtienen acceso a la identidad de los ciudadanos y beneficios económicos. La cuestión es hasta qué punto estas decisiones son transparentes. - ¿Qué papel desempeñan las autoridades y las compañías de seguros sanitarios en la cadena de riesgo?

Una muy grande. El monedero puede ser técnicamente sólido, pero los backends de la administración y la sanidad suelen estar mal protegidos. Los ataques a consultas médicas, clínicas o centros de facturación ya son una realidad hoy en día. Si los datos circulan por ahí y pueden vincularse a través de las verificaciones del monedero, surgen riesgos enormes. - ¿Hasta qué punto son realistas los ataques mediante ingeniería social?

Muy realista. Los atacantes utilizan mensajes engañosamente reales, llamadas de soporte o aplicaciones falsas para obtener datos de recuperación. Los humanos siguen siendo la mayor vulnerabilidad. Por eso la vigilancia y la sana sospecha son más importantes que cualquier cifrado. - ¿Existen mecanismos de protección contra los abusos comerciales?

Existen mecanismos oficiales de protección, pero a menudo son débiles. Las empresas pueden combinar datos en cuanto el usuario da su consentimiento, a menudo bajo presión temporal o sin información clara. Es necesaria una normativa más estricta, obligaciones de transparencia y una clara limitación de los fines. Los propios ciudadanos pueden asegurarse de no compartir datos innecesariamente. - ¿Existen alternativas al DNI digital?

Sí: pruebas en papel, inicios de sesión clásicos, sistemas de dos factores. Es importante que estas alternativas sigan siendo legalmente seguras. De lo contrario, habrá una obligación de facto de utilizar el monedero. Los sistemas digitales nunca deben ser la única opción para obtener servicios importantes. - ¿Qué pueden hacer los ciudadanos para protegerse?

Utiliza PIN y datos biométricos, no compartas nunca los datos de recuperación, no utilices aplicaciones de terceros dudosas 1TP12, mantén los dispositivos actualizados, comprueba las autorizaciones con regularidad, utiliza las opciones de exclusión en el área de salud, ten cuidado con los mensajes „¡Urgente! La vigilancia vence a la credulidad: esa es la regla más importante. - ¿Es el DNI digital fundamentalmente malo?

No. Puede facilitar muchas cosas y permitir servicios digitales modernos. La cuestión no es si la tecnología es buena o mala, sino si las condiciones marco son sólidas. Sin leyes fuertes, controles transparentes y alternativas sólidas, la comodidad lleva a la dependencia. Sin embargo, con normas claras, el monedero puede ser una herramienta útil.

Estimado Sr. Schall, he encontrado este artículo por casualidad. Sin embargo, es el mejor que he leído hasta ahora sobre este tema. Pero..:

Usted se centra en el „ciudadano“. La legislación alemana distingue entre residentes y ciudadanos. Sólo los ciudadanos tienen derecho a voto o están obligados a cumplir el servicio militar. Sin embargo, los „extranjeros ilegales“ también están cubiertos por el seguro de enfermedad, y la mayoría de los extranjeros reciben prestaciones de ciudadanos. Por supuesto, pueden ser ciudadanos de otro país. Para mí, sería mejor que se orientaran por la legislación que se aplica aquí, ¡no por razones ideológicas! Aquí soy ciudadano de la RFA, en Polonia o en otro país soy un „invitado“, un extranjero o un „forastero“.

¿Se aplica lo anterior también a los ciudadanos de EE.UU., Canadá, etc.? ¿Reciben también un DNI digital en Alemania o en la UE? ¿Tienen entonces el DNI de muchos países?

Espero que no vea las preguntas como una provocación.

Gracias

E. Nickisch

Estimado Sr. Nickisch, muchas gracias por su comentario y sus palabras de elogio hacia el artículo; me alegro mucho.

En cuanto a su comentario sobre la distinción entre ciudadanos y residentes, por supuesto tiene razón desde el punto de vista jurídico: en el sentido estricto del derecho constitucional, „ciudadanos“ se refiere a quienes también tienen la ciudadanía de un país, por ejemplo con derechos y obligaciones como el derecho al voto o el servicio militar obligatorio. En el artículo, sin embargo, utilicé el término en un sentido más general, es decir, como „personas que viven en la UE y se verían afectadas por el DNI digital“.

En cuanto a su pregunta: No, los ciudadanos de países no pertenecientes a la UE, como Estados Unidos o Canadá, no reciben automáticamente un documento de identidad digital de la UE. La identidad digital según el EIDAS 2.0 está destinada principalmente a las personas que residen en un país de la UE. La posibilidad de que los nacionales de terceros países obtengan dicho documento de identidad, y la forma de hacerlo, depende de si viven en un país de la UE, están registrados en él y tienen acceso a los servicios administrativos. En tal caso, se les puede asignar un documento de identidad, pero por un solo Estado miembro de la UE. Por el momento no está previsto un documento de identidad múltiple (por ejemplo, „canadiense“ más „UE“).

No veo sus preguntas como una provocación, al contrario. Es importante tener en cuenta estas diferencias.

Estimado Sr. Schall,

En primer lugar, me gustaría darle las gracias por su artículo informativo. En su opinión, ¿es aconsejable utilizar un teléfono móvil personal sólo para el DNI digital? ¿Y un teléfono móvil privado que se utilice para las redes sociales y la comunicación? ¿Es posible difuminar la propia huella digital y evitar la recopilación de datos y su uso indebido?

Saludos cordiales

S.Reuter

Una pregunta buena y válida que, para ser sinceros, por el momento sólo puede responderse con restricciones. Aunque un dispositivo independiente puede aumentar la organización personal y la propia sensación de seguridad, probablemente siga sin ser una protección fiable contra la elaboración de perfiles o la recopilación de datos. Los factores decisivos no residen tanto en el dispositivo en sí como en la arquitectura del sistema, el marco jurídico, las interfaces y el posterior diseño práctico del documento de identidad digital de la UE. Son precisamente estos puntos los que aún no se han aclarado con transparencia. En resumen: dos teléfonos inteligentes no pueden „difuminar“ de forma fiable la huella digital, pero como mucho pueden separarlos organizativamente. Si se impide el uso indebido o la fusión de datos, y en qué medida, no se decidirá a nivel de usuario, sino a nivel de sistema y legislativo, y esto aún está en proceso de cambio. Por tanto, desde la perspectiva actual es totalmente razonable mantener un cierto grado de escepticismo y esperar a ver qué pasa.