Als je hoort over „digitale ID“, „Europese identiteitsportefeuille“ of „EUDI-portefeuille“, klinkt het in eerste instantie abstract - bijna als het zoveelste ingewikkelde IT-project uit Brussel. Veel mensen hebben nog nooit bewust gehoord van „eIDAS 2.0“, de onderliggende EU-regelgeving. En toch zal dit project op de lange termijn invloed hebben op bijna elke burger van de Europese Unie.

In wezen gaat het om iets dat we al tientallen jaren op papier of als plastic kaart bij ons dragen in ons dagelijks leven: een officieel bewijs van onze identiteit. Tot nu toe hadden we verschillende documenten - identiteitskaart, rijbewijs, zorgverzekeringskaart, belasting ID, account login, verzekeringsnummer. Elk systeem werkt apart, elk met zijn eigen processen, vaak verwarrend en soms vervelend.

De EU streeft er nu naar om deze versnipperde identiteitsgebieden samen te voegen tot een gestandaardiseerde digitale oplossing. Een soort digitale identiteitskaart op een smartphone die kan worden gebruikt voor bezoeken aan de autoriteiten, banktransacties, medische toegang, tickets, contracten en vele andere situaties. De vorm die hiervoor is gekozen wordt een „portemonnee“ genoemd: een app die alle belangrijke digitale identiteitsbewijzen bevat.

Het onderwerp is echt heel complex en enigszins droog, dus ik zal proberen om alles zo beknopt en begrijpelijk mogelijk te houden in dit vrij uitgebreide artikel.

Waarom een Europese oplossing? Het officiële idee erachter

De Europese Unie redeneert nuchter:

- Burgers moeten zich overal in Europa digitaal kunnen identificeren.

- Bedrijven en overheden moeten betrouwbaar kunnen controleren of iemand echt is wie hij zegt dat hij is.

- De portemonnee moet gemak brengen - minder wachtwoorden, minder papier, minder aparte aanmeldingen.

Op het eerste gezicht klinkt de officiële visie modern en pragmatisch: in plaats van 20 verschillende toegangsmethoden zou één gestandaardiseerd identiteitsmechanisme moeten volstaan. Het principe hierachter is gebaseerd op de logica: „Eenmaal geïdentificeerd - overal veilig gebruikt.“

Geschiedenis en achtergrond

Dit is gebaseerd op Verordening (EU) nr. 910/2014 („eIDAS“) betreffende elektronische identificatie en vertrouwensdiensten, die vanaf 2016 in de lidstaten werd toegepast. In juni 2021 presenteerde de Europese Commissie een Voorstel voor een uitgebreide hervorming met als doel het creëren van een gestandaardiseerde digitale identiteit voor EU-burgers. De nieuwe verordening is op 20 mei 2024 in werking getreden. Verordening (EU) 2024/1183 („eIDAS 2.0“ of „Europees kader voor digitale identiteit“) in werking getreden.

Dit verplicht de lidstaten om voor een bepaalde datum een oplossing voor de portemonnee te bieden.

Huidige status (per medio/eind 2025)

- De EU-Commissie meldt dat alle lidstaten tot 2026 moeten ten minste één gecertificeerde portemonnee aanbieden.

- Voorbereidend werk en proefprojecten zijn al aan de gang in Duitsland, bijv. testen van technische Sandbox-modellen.

- Er zijn grootschalige pilots in verschillende lidstaten om use cases te testen, zoals mobiele rijbewijzen, onderwijs, betalingen en afbakeningen.

- Technische uitvoeringsbesluiten voor veiligheid, interoperabiliteit en functionaliteit zijn gepubliceerd of worden gepubliceerd - bijvoorbeeld specificaties voor portemonnee-architecturen.

Outlook - hoe nu verder?

- Tegen eind 2026 moet elke lidstaat een portemonnee aanbieden die voldoet aan de gemeenschappelijke EU-normen.

- In de jaren daarna (bijv. tot december 2027) Particuliere en gereguleerde diensten (banken, gezondheidsdiensten, enz.) kunnen verplicht worden om de portemonnee als identificatiemiddel te accepteren.

- Langetermijndoelstelling van de EU: Tegen 2030 zal de meerderheid van van de EU-burgers gebruikt een digitale identiteit.

- Er blijven technische en organisatorische uitdagingen: Interoperabiliteit over de grenzen heen, normen voor gegevensbescherming en zakelijke en officiële praktijken moeten in veel gevallen nog worden aangepast.

Wat zit er technisch gezien in de portemonnee - en wat niet?

De basisgegevens (PID)

Een Europese identiteitsportefeuille bevat niet alle informatie die een staat over een burger heeft. In plaats daarvan moet hij zogenaamde persoonsidentificatiegegevens (PID) bevatten. Dit zijn de basisidentiteitsgegevens die ook op een identiteitskaart staan:

- Naam

- Geboortedatum

- Nationaliteit

- Identificatienummer

Deze gegevens worden eenmalig geverifieerd - bijvoorbeeld via de chip in de ID-kaart of een andere overheidsprocedure - en vervolgens doorgestuurd naar de portemonnee.

Aanvullend bewijs (geloofsbrieven)

Naast deze basis kunnen nog meer „digitale bewijzen“ worden opgeslagen. Dit is het gebied dat de portemonnee krachtig - en tegelijkertijd kritisch - maakt. Mogelijke extra bewijzen:

- digitaal rijbewijs

- Graad

- Bewijs van ziektekostenverzekering

- Bevestiging van verblijfplaats

- de elektronische handtekening voor contracten

- Toegang tot bankrekeningen of betalingsdiensten

Dit is niet allemaal verplicht. Het platform is zo gebouwd dat het theoretisch mogelijk is - wat later gebruikt wordt hangt af van nationale beslissingen en economische belangen.

De technische belofte: „Alles blijft lokaal“

De EU benadrukt dat de portemonnee zich lokaal op de smartphone bevindt. Dit betekent dat

- De bewijzen worden opgeslagen in het geheugen van het apparaat.

- De controle moet bij de gebruiker blijven.

- Alleen wat nodig is voor een transactie wordt openbaar gemaakt („selectieve openbaarmaking“).

Dat klinkt geruststellend en is ook een moderne benadering in decennia van digitale ontwikkeling - weg van grote gecentraliseerde databases en in de richting van gebruikerscontrole.

Waar scepsis begint

Veel critici zijn het erover eens dat de technologie goed ontworpen is. De zorg gaat minder uit naar de locatie waar de gegevens worden opgeslagen en meer naar het algehele systeem waarin de portemonnee opereert. Want zelfs als alle gegevens lokaal worden opgeslagen, vereist elke transactie

- een verbinding met een service („Vertrouwende partij“),

- Certificaten die bevestigen dat het bewijs geldig is,

- Protocollen die bewijzen dat er een beoordeling heeft plaatsgevonden.

Dit genereert metadata - tijd, locatie, type bewijs, identiteit van de ontvangende dienst. En het is de combinatie van deze metadata die gegevensbeschermers categoriseren als potentieel gevaarlijk.

Officiële beschermingsmechanismen - en hun grenzen

De portemonnee moet alleen onthullen wat een dienst echt nodig heeft. Voorbeeld: Om toegang te krijgen tot een bar hoeft de geboortedatum niet te worden doorgegeven, alleen „ouder dan 18“. Dit is een nuttige functie - maar alleen zo goed als:

- de implementatie door de providers

- de certificeringsregels

- en de technische integriteit van de app

Cryptografie en certificaten

De gegevens zijn cryptografisch beschermd. Dit betekent dat de ontvanger kan controleren of het bewijs echt is. Niemand kan de inhoud onderweg veranderen. Cryptografie lost echter niet het probleem op wie kan zien dat er een bewijs is aangevraagd.

De „vertrouwenslijsten“

Elk land houdt een lijst bij van betrouwbare dienstverleners. Alleen deze mogen proefdrukken lezen. Dat klinkt als controle, maar critici vragen zich af: Wie bepaalt wie er op deze lijst komt? Hoe wordt misbruik voorkomen als er politieke of economische belangen in het spel zijn?

Waarom dit eerste hoofdstuk zo belangrijk is

In dit hoofdstuk wordt bewust de nadruk gelegd op een duidelijke, begrijpelijke basis - want zonder deze basis kunnen de latere kritiekpunten niet worden begrepen. Strikt genomen is de portemonnee zelf een technisch hulpmiddel dat veel dingen verbetert. De echte zorg gaat echter niet uit naar de app, maar naar de koppelbaarheid van gegevens op alle gebieden van het leven.

En het is precies deze koppelbaarheid die later - in de volgende hoofdstukken - het centrale thema zal worden:

- Gezondheid

- Bank

- digitale munteenheden

- Overheidssystemen

- Verzekeringen

- Mobiliteitsgegevens

- Communicatiediensten

Hoe meer systemen dezelfde functie voor identiteitsverankering gebruiken, hoe makkelijker het is om gegevensknooppunten samen te voegen - vrijwillig, opzettelijk of onbedoeld.

eGovernment Podcast over de digitale EU-ID

De onzichtbare logica van het koppelen

Het definiëren van een digitale identiteit als een „anker“ voor verschillende levensdomeinen creëert automatisch de mogelijkheid om informatie samen te brengen die voorheen gescheiden was. De portemonnee zelf is minder een probleem - het is een hulpmiddel. Het echte risico ligt in de interfaces waarmee overheden, zorgverzekeraars, banken en particuliere aanbieders deze identiteit gebruiken om toegang te krijgen tot hun eigen databases.

Het is precies op deze raakvlakken dat de kracht van het linken ontstaat. Niet omdat „iemand alles bij elkaar gooit“, maar omdat de gemeenschappelijke identificatiekenmerken het mogelijk maken.

Gezondheidsgegevens: Het meest gevoelige veld van allemaal

De gezondheidszorg beschikt al over uitgebreide gegevenssets die in de loop der jaren zijn gegroeid: Diagnoses, therapieën, facturen, gegevens over noodgevallen, psychologische informatie, medicatiegeschiedenissen. Deze gegevens zijn enorm informatief over iemands innerlijke leven - niet alleen medisch, maar ook sociaal en economisch.

De Elektronisch patiëntendossier (ePA) brengt deze gegevens in een gecentraliseerde structuur voor zorgverzekeraars en zorgverleners. Als er een gestandaardiseerde digitale ID wordt gebruikt om toegang in heel Europa te authenticeren, wordt er een gemeenschappelijk referentiepunt gecreëerd. Een dergelijk systeem hoeft gegevens niet automatisch samen te voegen - het is voldoende dat de technische vereisten aanwezig zijn.

Waar dit toe kan leiden

- Het risico op een stille shift neemt toe met elke koppeling:

- Gemakfuncties maken argumenten voor nieuwe query's.

- Crisissituaties kunnen speciale toegang rechtvaardigen.

- Wetswijzigingen kunnen oormerken verzachten.

En omdat gezondheidsgegevens zeer waardevol zijn in economische termen - trefwoord: verzekeringsrisico's, medicatie, psychische aandoeningen - zijn ze ook interessant voor aanvallers.

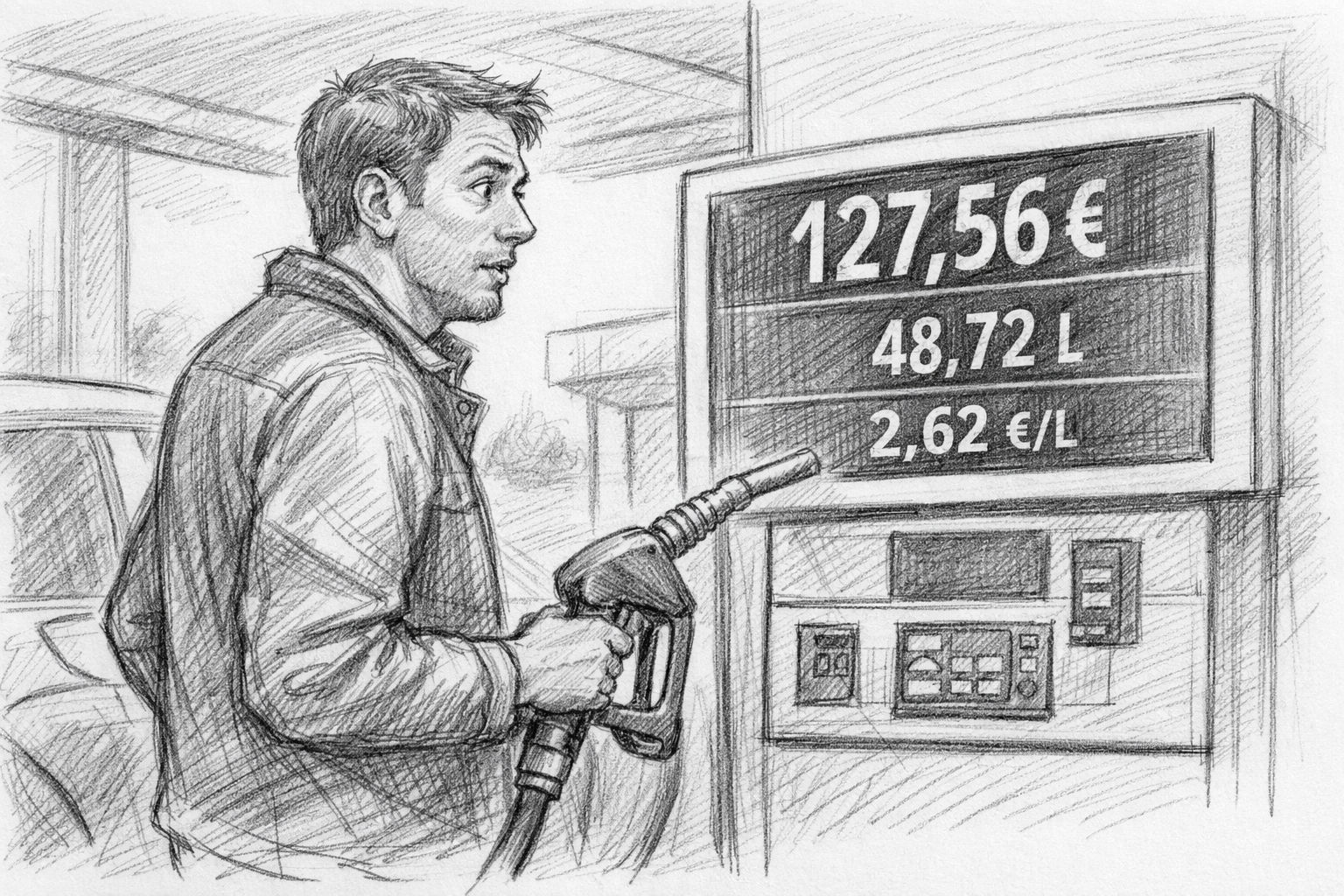

Financiële gegevens: Banken, betalingsdiensten en de digitale euro

Financiële gegevens zijn altijd streng gereguleerd geweest. Echter, met de Europese PSD2/PSD3-regelgeving, digitale banktoegang en de geplande invoering van een digitale euro Er ontstaan nieuwe paden: Een identiteitsbewijs wordt een toegangsbewijs tot een systeem waarin elke transactie duidelijk aan een persoon wordt toegewezen.

Wanneer burgers zich identificeren via een portemonnee om bankrekeningen te openen, betalingen te autoriseren of digitale valuta te gebruiken, wordt er een rechtstreekse verbinding tot stand gebracht tussen de

- door de staat geverifieerde identiteit

- Accountbewegingen

- Betalingsdiensten

- Mogelijke toekomstige digitale valuta

Waarom critici hier bijzonder waakzaam zijn

Kasstromen laten levensstijlgewoonten veel nauwkeuriger zien dan woorden:

Aankopen, reizen, abonnementen, medische betalingen, verzekeringspremies - alles vormt een patroon. Zodra het patroon duidelijk bij één persoon hoort en kan worden gecombineerd met andere gebieden, wordt het financiële gebied een spiegel van het leven als geheel.

Administratieve gegevens: Registratie, sociale uitkeringen, belastingen

Overheidsinstanties werken vaak nog met afzonderlijke systemen, maar er wordt intern al jaren gewerkt aan de standaardisatie ervan. De digitale ID is de technische sleutel om deze systemen in de toekomst te standaardiseren:

- Registratiecertificaten

- Rijbewijsgegevens

- Pensioeninformatie

- Bewijs van sociale voordelen

- Belastinggegevens

duidelijk met elkaar verbonden zijn.

De logica achter de administratieve link

De administratie argumenteert traditioneel met efficiëntie: „Voer gegevens één keer in in plaats van drie keer - minder bureaucratie“. Maar de ervaring leert:

Goede bedoelingen kunnen ook leiden tot systemen die heel precieze burgerprofielen mogelijk maken. En als andere politieke ideeën later aanslaan, is de basis al gelegd.

Particuliere en commerciële gegevensbronnen

Er zijn ook enorme hoeveelheden gegevens in de economie:

- Aankoopgedrag

- Bewegingsgegevens via apps

- Kredietwaardigheidsgegevens

- Communicatiepatronen

- Telemetriegegevens van apparaten

Wanneer digitale identiteitssystemen deuropeners worden voor geverifieerde bewijzen van leeftijd, bevestiging van woonplaats of contracthandtekeningen, ontstaat er een direct kanaal waarlangs bedrijven de beveiligde identiteitsgegevens kunnen vergelijken met hun eigen profielgegevens.

De economische stimulans

Commerciële aanbieders denken zelden in termen van terughoudendheid. Hoe preciezer het profiel, hoe gerichter de reclame. Hoe nauwkeuriger de identiteit, hoe waardevoller de gegevens. Hoe veiliger de authenticatie, hoe makkelijker het is om gebruikersaccounts te koppelen.

Dit zet aan tot meer en meer links, vaak zonder dat gebruikers echt begrijpen wat er op de achtergrond gebeurt.

| Categorie gegevens | Gegevensbron | Koppelingsscenario | Mogelijke risico's | Potentieel misbruik | Veiligheidsinstructies |

|---|---|---|---|---|---|

| Basisidentiteit (PID) | Identiteitskaart / staatsregister | Gebruikersidentificatie voor overheden, banken, gezondheidszorgportalen | Centraal identiteitsanker, profielopbouw in alle sectoren | Staatstoezicht, identiteitsdiefstal | PIN, biometrie, geen bekendmaking van herstelcodes |

| Gezondheidsgegevens (ePA) | Ziektekostenverzekeraars, klinieken, medische praktijken | Authenticatie voor ePA-toegang via portemonnee | Openbaarmaking van gevoelige diagnoses, chantage, discriminatie | Darknetverkoop, verzekeringsfraude, werkgeversmisbruik | Controle opt-out, geen apps van derden voor gezondheidsgegevens |

| Financiële gegevens | Banken, betalingsproviders | Inloggen/betalen via portemonnee | Onbevoegde overschrijvingen, rekeningovername | Criminele accountovername, gegevenssynchronisatie voor kredietwaardigheid | Transactielimieten, geen SMS-2FA, gebruik hardwaretoken |

| Betaalgedrag (digitale euro) | Europese Centrale Bank, banken | Portemonnee als auth-kanaal voor digitale betalingen | Fijnmazige bewaking van aankoopgedrag | Staatscontrole/profilering, commerciële targeting | Gebruik alleen officiële apps, geen „wallet optimizers“.“ |

| Rapportage en belastinggegevens | Belastingkantoor, registratiekantoor | Portemonnee-login voor belastingportalen / autoriteiten | Koppeling van inkomen, woonplaats, gezin, vermogen | Politieke profilering, geautomatiseerde sancties | Scheiding van privé- en zakelijke apparaten |

| Verzekeringsgegevens | Alle soorten verzekeraars | Portemonneeverificatie voor contractconclusies | Profilering, risicoscores, weigering om uit te voeren | Gegevenshandel, manipulatie van kredietratings | Geen onnodig bewijs vrijgeven |

| Mobiliteits- en reisgegevens | Vervoersdiensten, spoorwegen, luchtvaartmaatschappijen | Ticketkoppeling via digitale ID | Bewegingsprofielen, reisroutes, tijdpatronen | Commerciële bewegingsanalyse, bewaking van overheidsterreinen | Gebruik alleen officiële apps van providers |

| Communicatiegegevens | Telecommunicatieprovider | Verificatie voor SIM/provider-account | SIM-swap, telefoonnummeroverdracht | Criminele accountovername, sociaal scoren | PIN van provider instellen, multifactor activeren |

| Kredietwaardigheid en consumentenprofielen | Schufa / kredietbureaus / online winkels | Portemonneeverificatie voor kredietcontroles | Geautomatiseerde afwijzing, prijsdiscriminatie | Commerciële profilering, AI-scoring | Minimale autorisaties, regelmatige controle van gegevensinformatie |

| Apparaat- en telemetriegegevens | Smartphones, IoT-apparaten, apps | Koppeling via app-autorisaties | Apparaatovername, malware, volgen | App-gegevens verhandelen, sensorgegevens profileren | Gebruik geen dubieuze apps 1TP12, controleer autorisaties |

De tabel toont alle relevante gegevenscategorieën die mogelijk gekoppeld kunnen worden in de context van een digitale ID.

De kern van het probleem: het identiteitsanker

De digitale ID heeft een zuivere technische structuur. In theorie is het geen gecentraliseerd controlesysteem. Maar het wordt een identiteitsanker waaraan van alles kan worden gekoppeld.

Gezondheidszorg, financiën, overheden, mobiliteit, verzekeringen, particuliere diensten - ze kunnen allemaal dezelfde identificatiegegevens gebruiken zodra ze daarvoor toestemming hebben. En zelfs als elke zoekopdracht strikt gereguleerd is, doet alleen al de technische mogelijkheid vrezen dat er in de toekomst meer zal worden samengevoegd dan nu is toegestaan.

Dit is precies waar de critici om de hoek komen kijken: Het is niet het individuele systeem dat gevaarlijk is - maar het feit dat alle systemen aan elkaar gekoppeld kunnen worden via dezelfde digitale sleutel.

De gemene deler: digitale identiteit als hefboom

Zodra een digitale identiteit op verschillende gebieden in het leven wordt gebruikt, wordt automatisch een machtspositie gecreëerd op de locatie waar deze identiteit wordt beheerd of gecontroleerd. Dit geldt ongeacht of de portemonnee zelf lokaal op het apparaat is opgeslagen.

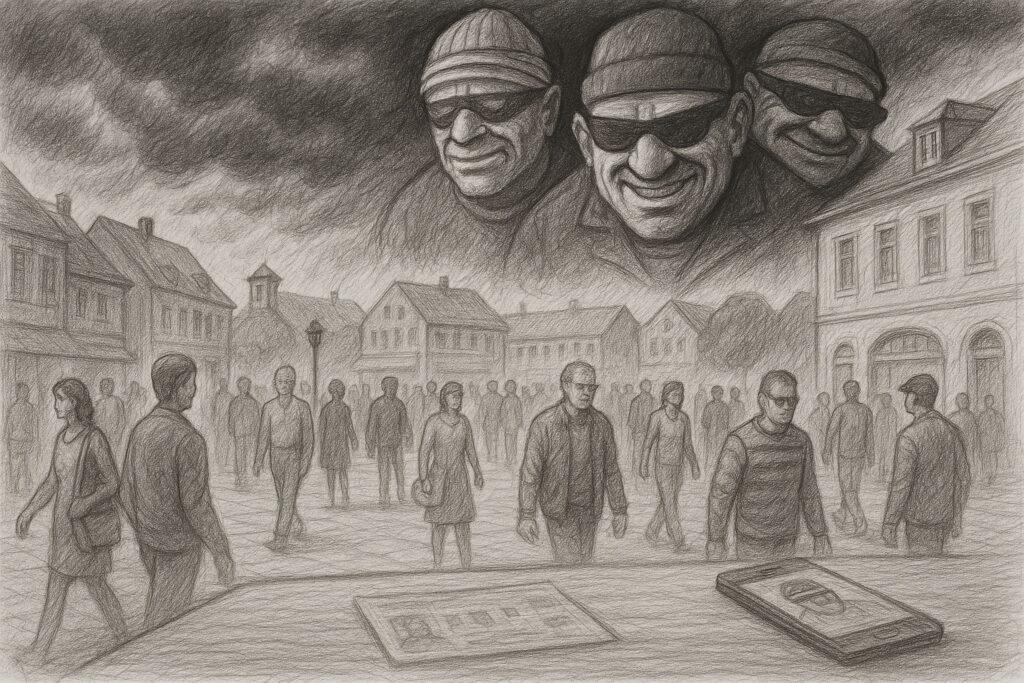

De werkelijke kwetsbaarheid ontstaat niet in de smartphone, maar in het ecosysteem dat zich rond deze identiteit vormt. En dit ecosysteem heeft minstens drie belangrijke aanvalspunten: De staat, de georganiseerde misdaad en het particuliere bedrijfsleven.

Misbruik door de staat - het gevaar van een doelverschuiving

De staat bedoelt het vaak goed - maar de systemen groeien alle kanten op. In crises, noodsituaties of politiek verhitte tijden valt de staatsmacht graag terug op technische mogelijkheden die eigenlijk voor heel andere doeleinden zijn gebouwd. De geschiedenis leert:

- Systemen die werden geïntroduceerd als „praktisch“ werden later vaak controlemechanismen.

- Vrijstellingen die bedoeld waren om slechts „korte tijd“ van toepassing te zijn, zijn verlengd en uitgebreid.

- Beveiligingsargumenten leiden snel tot nieuwe toegangsrechten.

Met een digitale identiteit die overal wordt gebruikt, wordt een gestandaardiseerd spoor gecreëerd. Je hoeft niet eens de inhoud uit te lezen. Het is voldoende om te weten wanneer, waar en met welk doel een identiteitsverzoek is gedaan.

De politieke verleiding van koppelbaarheid

Stel je een situatie voor waarin de staat een bijzonder grote behoefte heeft aan informatie op bepaalde gebieden, zoals gezondheidszorg, sociale uitkeringen of financiën. Met een centrale uitgevende instantie en gecertificeerde toegangsautorisaties zou dit politiek mogelijk zijn,

- nieuwe verplichtingen invoeren,

- toegangen,

- of om uitzonderingen permanent te maken.

En als deze beslissingen eenmaal zijn genomen, worden ze zelden teruggedraaid.

De stille protocollen

Metadata wordt zelfs gemaakt zonder technische toegang tot de inhoud. Wie zich waar en wanneer identificeert is waardevoller dan je op het eerste gezicht zou denken. Uit dit soort gegevens kunnen gedragspatronen worden afgeleid. En het zijn precies deze patronen die geschikt zijn voor uitgebreide overheidsanalyses als de politieke wil er is.

Crimineel misbruik - georganiseerde aanvallen en de zwarte markteconomie

Gezondheidsgegevens zijn al jaren een bijzonder gewild goed op het darknet. De reden is eenvoudig:

- Ze zijn permanent geldig.

- Ze onthullen intieme details.

- Ze kunnen worden gebruikt voor chantage, verzekeringsfraude en identiteitsdiefstal.

Er zijn al gevallen bekend waarbij gegevens van ziektekostenverzekeringen en zorgpassen in het bijzonder toegankelijk zijn gemaakt - niet door Hollywood-hackers, maar door normale kwetsbaarheden in dokterspraktijken, klinieken of dienstverleners.

Interactie met een digitale ID

Als de digitale ID wordt gebruikt als authenticatiemethode voor gezondheidsgegevens, opent dit een nieuwe dimensie voor aanvallers:

- Toegangsgegevens kunnen worden onderschept via gecompromitteerde apparaten of phishing.

- Een gestolen of gemanipuleerde smartphone kan een „echte“ identiteit worden.

- Aanvallers krijgen toegang tot gevoelige gebieden als de portemonnee niet goed beveiligd is.

Zodra een digitale identiteit het toegangsbewijs is tot verschillende sectoren, wordt elk lek in het systeem een bedreiging voor iemands hele levenssfeer.

Financiële criminaliteit en digitale betalingen

In combinatie met betaaldiensten of een digitale euro wordt het bijzonder aantrekkelijk voor aanvallers:

- Transacties kunnen worden vervalst of geautoriseerd als de portemonnee is gecompromitteerd.

- Kasstromen kunnen worden gemanipuleerd.

- Identiteitsdiefstal leidt tot enorme financiële verliezen.

En aangezien digitale systemen 24/7 draaien, kan schade binnen enkele minuten of seconden optreden.

Commercieel misbruik - stille profilering

Bedrijven denken in termen van profielen, segmenten en doelgroepen. Hoe nauwkeuriger een identiteit wordt geauthenticeerd, hoe gemakkelijker deze kan worden gekoppeld aan commerciële gegevens. Dit creëert een stille maar gevaarlijke druk:

- Leeftijdscontrole

- Adres verificatie

- Vermogen om te betalen

- Transactiegegevens

- Aankoopgeschiedenis

Een digitale ID opent de deur om deze links te ontwikkelen tot een betrouwbaar persoonlijk dossier - niet in de zin van de staat, maar in de economische zin.

Wanneer gemak een poort wordt

Veel diensten automatiseren hun processen zodra er een identiteit beschikbaar is die met een portemonnee is geverifieerd.

- Gewoon registreren

- „Bevestig met digitale ID“.“

- Onderteken het contract direct

Wat handig is voor de gebruiker, is een mogelijkheid voor bedrijven om profielen op verschillende platforms samen te voegen.

Het gevaar van onvermijdelijkheid

Als de markt eenmaal gewend is aan de digitale ID, ontstaat er een feitelijke dwang:

- Je kunt je niet registreren zonder portemonnee.

- Zonder digitale identiteit is er geen toegang tot bepaalde diensten.

- Alternatieve routes zijn beperkt of onhandig.

Dit betekent dat de beslissing niet langer vrijwillig is, ook al wordt deze officieel nog steeds als zodanig bestempeld.

Wanneer alle drie de paden samenwerken

Het gevaarlijkste geval is niet het individuele misbruik. Het is de situatie waarin de staat, criminele en commerciële actoren elk hun eigen belangen hebben - en deze belangen samenkomen bij één identiteitsanker.

- De staat wil controle en veiligheid.

- Criminelen willen gegevens en geld.

- Bedrijven willen profielen en koopkracht.

Elk van deze doelen is op zichzelf al een uitdaging. In combinatie creëren ze een systeem dat meer weet over iemands gedrag dan iemand zich ooit bewust is.

De digitale ID is de schakel. Of het nu gaat om de gezondheidszorg, het financiële systeem, de overheid of particuliere diensten - ze komen allemaal samen op een gemeenschappelijk knooppunt. En als dit knooppunt wordt gecompromitteerd, is het niet slechts een klein deel van het leven dat wordt blootgesteld, maar de hele persoon.

Enquête over de aangekondigde digitale ID

Technische kwetsbaarheden en onzichtbare risico's

Cryptografie beschermt inhoud. Bijna alle digitale processen produceren echter metadata: Wie heeft welke portemonneecontrole geactiveerd en wanneer, welke service deed de aanvraag, welk attribuut werd opgevraagd (bijv. „Ouder dan 18“ of „Verzekerd“), van welk apparaat kwam de aanvraag. Deze begeleidende informatie is meestal klein en onopvallend - en tegelijkertijd zeer informatief. Bewegings- en gedragspatronen kunnen worden gereconstrueerd aan de hand van tijdreeksen, zelfs zonder ooit de respectieve inhoud te hebben gelezen. Metadata is dus geen „blinde vlek“ - het is vaak het meest waardevolle ingrediënt voor profilering en monitoring.

Sleutelbeheer, herstel en blockchains

Digitale identiteiten zijn gebaseerd op sleutelparen. Iedereen die deze sleutels verliest of compromitteert, verliest effectief de controle over zijn identiteit. Het herstel moet zo zijn opgebouwd dat het geen achterdeur opent voor autoriteiten of een toegangspoort voor aanvallers. Moeilijke vragen zijn:

- Hoe kan een gebruiker weer handelen als zijn smartphone wordt gestolen?

- Wie is verantwoordelijk voor het opnieuw uitgeven?

- Hoe snel moeten certificaten worden ingetrokken en hoe kan informatie over intrekking betrouwbaar naar alle relying parties worden gestuurd?

Praktische implementaties laten het zien: Rollovers, herroepingen en herstelworkflows zijn complex - en dit is waar de fatale zwakheden vaak ontstaan.

Interoperabiliteit, vertrouwenslijsten en bestuursconcentratie

Om wallets in heel Europa te laten functioneren, zijn er lijsten nodig van vertrouwde emittenten, wallet providers en relying parties. Deze „vertrouwenslijsten“ zijn een architecturale noodzaak - en tegelijkertijd een machtsinstrument: wie op de lijst staat, krijgt economische voordelen; wie er niet op staat, heeft nadelen. Dit leidt tot gevechten om standaarden en profielen, mogelijke vendor lock-ins en de vorming van centrale poortwachters. Vanuit het oogpunt van veerkracht en democratische controle is de verdeling van deze macht kwetsbaar - en dus een potentieel risico.

Endpoints, API's en het interfaceprobleem

De portemonnee is slechts één onderdeel van het systeem. De grootste aanvalsoppervlakken zijn vaak API's en backend endpoints - zoals de interfaces van zorgverzekeraars, banken of registratiekantoren. Onveilige implementaties, een gebrek aan toegangscontroles of poreuze authenticatieprocessen in deze backends kunnen een eigenlijk veilige portemonneetransactie snel veranderen in een datalek.

Risico's van de toeleveringsketen en externe fabrikanten

Moderne software is gebaseerd op bibliotheken en componenten van externe fabrikanten. Een gecompromitteerde SDK in een veelgebruikte portemonnee-app is genoeg om de massa te treffen. Hetzelfde geldt voor hardwarecomponenten (beveiligde elementen, TPM's): Misconfiguraties of gemanipuleerde firmware kunnen de beveiligingsbelofte ondermijnen. De toeleveringsketen is daarom een systeemrisico dat verder gaat dan individuele gebruikers.

Apparaatverlies, SIM-swap en social engineering

Het verlies van het eindapparaat, simswapaanvallen of goed opgezette phishingcampagnes blijven de meest arbeidsintensieve toegangspoorten. Sommige herstelmethoden zijn afhankelijk van secundaire kanalen (e-mail, sms), die zelf onveilig zijn. Social engineering richt zich precies op deze hiaten: Mensen worden overgehaald om autorisaties te verlenen, pincodes vrij te geven of vermeende „helper-apps“ te installieren. Het technische ontwerp heeft weinig nut als gebruikers in de praktijk zo bedrieglijk blijven.

Registratie, forensisch onderzoek en sporen

Veel systemen houden logs bij - om veiligheidsredenen. Maar logs zijn tweeledig: ze helpen bij verkenning, maar ze leveren ook een kopie van de metadata. Wie logs centraal verzamelt, creëert een schatkamer voor analyse en mogelijk misbruik. De uitdaging is om de bewaarplicht voor forensisch onderzoek te verzoenen met een strikte beperking van de bewaartijd.

Nevenkanalen en hardwareaanvallen

Zelfs sterke algoritmen kunnen worden aangevallen via nevenkanalen: Stroomverbruikmetingen, micro-timing, fysieke aanvallen op beveiligde elementen. Deze technieken zijn complex, maar worden gebruikt door statelijke actoren of goed uitgeruste criminelen. Voor bijzonder gevoelige toepassingen (bijv. overheidssignaturen) zijn dergelijke aanvallen realistisch en moet er rekening mee worden gehouden.

Reële gevolgen: concrete schadescenario's

1. financiële verliezen door accountovernames

- ScenarioEen aanvaller krijgt toegang tot iemands portemonnee via een gecombineerde SIM-swapaanval en phishingmanoeuvre. De portemonnee wordt gebruikt om een betalingsautorisatie te simuleren; binnen enkele minuten wordt het geld overgezet naar verschillende portemonnees, waarvan sommige wegsijpelen via crypto onramps. Voor de gedupeerden betekent dit onmiddellijk verlies van tegoeden, langdurige terugboekingsprocedures en reputatieschade. Dit creëert een vertrouwensprobleem voor banken - en de juridische kwesties die komen kijken bij het terugvorderen van het geld zijn complex.

- Tegenmaatregelen op korte termijnStreng tweefactorbeleid, handmatige transactiecontroles voor ongebruikelijke bedragen, limieten voor nieuwe betalingstermijnen.

2. chantage en discriminatie via gezondheidsgegevens

- ScenarioAls gevolg van een datalek in een regionale kliniek belanden gevoelige diagnoses op darknetfora. De combinatie met op portemonnees gebaseerde authenticatiereferenties maakt het mogelijk om conclusies te trekken over individuen. Getroffenen worden gechanteerd of worden gediscrimineerd door werkgevers of verzekeringsmaatschappijen. Zelfs als de inhoud niet openlijk toegankelijk is, is indirect bewijs (bijv. „behandeling op een psychiatrische afdeling op datum X“) genoeg om aanzienlijke schade aan te richten.

- Tegenmaatregelen op korte termijnStrenge oormerkwetten, aansprakelijkheid voor datalekken, rapportageverplichtingen met transparante ondersteunende diensten.

3. massasurveillance via metadata

- ScenarioEen overheidsinstantie krijgt vergaande toegangsrechten tot metadata onder het mom van verdediging tegen terrorisme. Zonder de inhoud te lezen, kunnen bewegingsprofielen, deelname aan vergaderingen of terugkerende contacten worden gereconstrueerd. In autoritaire contexten leidt dit al snel tot intimidatie en een „chilling effect“: mensen vermijden bepaalde plaatsen of activiteiten uit angst door de staat in de gaten te worden gehouden.

- Tegenmaatregelen op korte termijnStrikte gerechtelijke controle op toegang tot metadata, logging van alle verzoeken, tijdslimieten op gegevensopslag.

4. Systeemstoring door gecompromitteerde uitgever

- ScenarioEen centrale uitgever (bijv. grote wallet provider of certificeringsautoriteit) is gecompromitteerd. Het resultaat: miljoenen identiteitsbewijzen moeten worden ingetrokken, betalingsprocessen storten in, officiële processen kunnen niet worden geverifieerd. Herstel is langdurig en duur - en gedurende deze tijd kunnen veel diensten slechts beperkt worden gebruikt.

- Tegenmaatregelen op korte termijnGedecentraliseerde back-ups, gespreide uitrol, noodprocedures met papieren alternatieven.

5. marktconcentratie en uitbuiting door leveranciers

- ScenarioEen dominante aanbieder van portemonnees maakt eigen extensies die door veel diensten worden overgenomen. Kleine aanbieders kunnen dit voorbeeld niet volgen, gebruikers worden „opgesloten“. De prijzen voor diensten stijgen, gegevensbeschermingsfuncties worden ingeruild voor gemak. De economische macht verschuift naar één of enkele spelers.

- Tegenmaatregelen op korte termijnInteroperabiliteitseisen, wettelijke regels tegen exclusieve interfaces, open standaarden.

6. retailaanvallen: verkoop van gezondheids- en verzekeringsgegevens op het darknet

- ScenarioGegevens van dokterspraktijken en factureringscentra worden verzameld en verkocht op het Darknet. Kopers gebruiken deze gegevens voor verzekeringsfraude, identiteitsdiefstal of gerichte chantage. Wanneer verificaties op basis van portemonnees het veld effenen, neemt de winstgevendheid van de informatie toe - en daarmee ook de prijs op de zwarte markt.

- Tegenmaatregelen op korte termijnStrengere beveiligingseisen voor praktijken, versleuteling van back-ends, strafrechtelijke vervolging van gegevensmakelaardijstructuren.

7 Kritieke infrastructuur: kettingreactie

- ScenarioGecompromitteerde ID's worden gebruikt om autoriteiten te misleiden (bijv. om tegoeden te betwisten, identiteitsbewijzen voor kritieke toeleveringsketens te vervalsen). Het resultaat is langzame maar verstrekkende schade: verstoringen van de toeleveringsketen, juridische geschillen, verlies van vertrouwen in gecentraliseerde diensten.

- Tegenmaatregelen op korte termijnMulti-party verificaties, gevoelige processen vertrouwen niet alleen op authenticatie van de portemonnee.

8. sociale uitsluiting door digitale barrières

- ScenarioAanbieders en overheden verminderen alternatieve routes omdat de portemonnee de administratieve last vermindert. Burgers zonder compatibele apparaten, ouderen of mensen in precaire situaties hebben geen toegang meer tot diensten en worden effectief uitgesloten.

- Tegenmaatregelen op korte termijnWettelijk gegarandeerde offline alternatieven, ondersteunings- en financieringsprogramma's voor digitale participatie.

Definitieve categorisatie

Deze scenario's zijn geen horrorverhalen, maar eerder deducties van reeds bekende aanvalstypen, economische prikkels en de historische ervaring dat systemen regelmatig worden ontwikkeld en uitgebreid. De portemonnee is geen monster - het is een hulpmiddel. De vraag is: In wiens handen valt dit gereedschap, hoe worden de controle-instanties verdeeld en hoe sterk zijn de barrières tegen verduistering, commercialisering en criminele uitbuiting?

Beschermende maatregelen, tegengiffen en verantwoordelijke vangrails

1. duidelijke wettelijke grenzen - voordat systemen groeien

Digitale identiteit is geen klein hulpmiddel. Het is een infrastructuurproject dat een diepe impact heeft op het dagelijks leven. Daarom zijn er harde wettelijke barrières nodig voordat de interconnectie van alle gebieden van het leven werkelijkheid wordt. In essentie betekent dit

- Duidelijke oormerking, die niet eenvoudigweg kan worden omzeild door een meerderheidsbesluit.

- Transparantieverplichtingen voor elke vorm van toegang, of het nu gaat om overheidstoegang, commerciële toegang of technische toegang.

- Bindende openbaarmakingsverplichtingen, als de systemen moeten worden uitgebreid.

De ervaring leert dat grote digitale systemen de neiging hebben om te groeien. De enige betrouwbare rem is een wet die bewust eng geformuleerd is.

2. Minimale technische normen - geen compromissen op de basis

De portemonnee zelf moet gebaseerd zijn op een technische basis die geen aanvallers uitnodigt. De essentiële minimumvereisten zijn

- Sterke metadata minimalisatieLog alleen onderzoeken die absoluut noodzakelijk zijn.

- Beveiligd element op het apparaatNiet alleen softwarebescherming, maar echte hardwaresloten.

- Gedistribueerde intrekkingsmechanismenIntrekken van sleutels zonder totale uitschakeling van het systeem.

- Echte end-to-endencryptie in backends, niet alleen aan de app-kant.

Deze normen moeten wettelijk worden voorgeschreven en regelmatig worden gecontroleerd - anders blijft de „bescherming“ pure theorie.

3. organisatorische beschermingsmechanismen - verantwoordelijkheid over de hele linie

Iedereen die met identiteiten omgaat, moet verantwoordelijkheid dragen. Dit omvat:

- Onafhankelijke controle-instanties voor aanbieders van portemonnees en uitgevers.

- Verplichte veiligheidsaudits voor zorgverzekeraars, banken en officiële backends.

- Aansprakelijkheidsvoorschriften, die duidelijk vastleggen wie betaalt en wie informeert in het geval van datalekken.

Zonder duidelijke organisatorische verantwoordelijkheden is er altijd wel iemand die de verantwoordelijkheid doorschuift - en dat is precies wat hier niet mag gebeuren.

4. transparant herstel - zonder achterdeurtjes

Het terugvinden van gestolen of verloren portemonnees is een kritieke kwestie. Het mag geen hulpmiddel zijn voor aanvallers of een achterdeur voor autoriteiten:

- Herstel in meerdere fasen, wat door verschillende onafhankelijke kanalen wordt bevestigd.

- Offline opties met persoonlijke identiteitsverificatie om misbruik via aanvallen op afstand te voorkomen.

- Geen gebruik onveilige secundaire kanalen zoals sms voor enige authenticatie.

Dit is de enige manier om te voorkomen dat aanvallers het herstel gebruiken als een „toegangssleutel“.

5. noodstrategieën - stabiliteit voor het dagelijks leven

Zelfs het beste digitale systeem heeft alternatieven nodig als het faalt. Deze omvatten

- Papieren noodprocedures, die echte bruikbaarheid garanderen.

- Fallback-authenticatie, wat mogelijk is zonder smartphone.

- Regels voor offline werking, Bijvoorbeeld in de gezondheidszorg of voor officiële diensten.

De digitale ID mag nooit de enige toegang tot vitale diensten zijn.

6 Civiele zelfverdediging - bewustzijn als beschermend schild

Technologie alleen beschermt niet tegen misleiding. Burgers moeten hun eigen veiligheidsbewustzijn versterken:

- Wantrouwen tegenover onverwachte berichten of „dringende“ verzoeken.

- Geen bekendmaking van portemonnee-PIN's of herstelcodes.

- Regelmatig bijwerken van apparaten en apps.

- Gebruik van sterke blokkeringsmechanismen en biometrie met een tweede factor.

Niemand hoeft een IT-expert te zijn - een beetje wantrouwen en gezond verstand zijn vaak effectiever dan welke beveiligingssoftware dan ook.

Huidig overzicht van de digitale euro

Verwijzingen naar diepgaande artikelen

Het onderwerp digitale identiteit raakt veel andere gebieden, die ik in afzonderlijke artikelen gedetailleerder heb behandeld. Als je dieper op de afzonderlijke onderwerpen wilt ingaan, vind je daar meer analyses, achtergrondinformatie en voorbeelden:

- Elektronisch patiëntendossier (ePA)In een apart artikel wordt ingegaan op de risico's van elektronische patiëntendossiers - van darknethandelaren en kwetsbaarheden in de beveiliging tot de kwestie van de opt-outverplichting. De grote interface tussen ePA en digitale ID is een belangrijk risico dat begrepen moet worden.

- Digitale euroIn een ander artikel leg ik uit welke controle- en toezichtrisico's verbonden kunnen zijn aan een digitale munt van de centrale bank. In combinatie met een Europabrede identiteitsportefeuille creëert dit een gegevensrijk kruispunt tussen financieel gedrag en persoonlijke identiteit.

- Spanningsdaling in DuitslandIk heb ook een artikel gepubliceerd over de zogenaamde „spanningszaak“. Het onderzoekt de juridische en sociale implicaties die ontstaan wanneer staatsbevoegdheden worden uitgebreid - een onderwerp dat bijzonder relevant wordt in de context van digitale identiteiten.

- Herinvoering van de dienstplichtMijn artikel over de mogelijke terugkeer van de dienstplicht is ook interessant in deze context. Het laat zien hoe staatsstructuren gereactiveerd zouden kunnen worden in tijden van crisis - en waarom digitale identiteitssystemen dan een heel nieuwe betekenis zouden krijgen.

Eindconclusie over de digitale EU-ID

De Europese digitale identiteit is een krachtig instrument. Het belooft gemak, gestandaardiseerde toegang en modern beheer. Maar zoals met elk hulpmiddel, zal de manier waarop het wordt gebruikt uiteindelijk bepalen of het een stap vooruit of een risico wordt. Het echte probleem is niet de portemonnee zelf, maar de connectiviteit van de vele gebieden van ons leven die voorheen bewust gescheiden waren.

Gezondheidsgegevens, financiële informatie, administratieve bestanden en privéprofielen vormen een web van gegevens dat - indien verkeerd geregeld of misbruikt - de macht heeft om een persoon volledig leesbaar te maken. Niet alleen voor de staat, maar ook voor criminelen en bedrijven.

De geschiedenis leert ons dat gecreëerde systemen groeien. Uitzonderingen worden gecodificeerd. Gemak gaat boven voorzichtigheid.

Daarom hebben we duidelijke vangrails nodig, transparante controles en alternatieven die ook werken zonder digitale identiteit. En er is een kritische blik nodig die niet gebaseerd is op paniek, maar op een gezond respect voor de reikwijdte van moderne technologie. Alleen dan kan de digitale ID een instrument worden dat de samenleving dient - en niet een dat haar in het geheim vorm geeft.

Veelgestelde vragen

- Wat is de digitale identiteitskaart van de EU eigenlijk en waarom wordt hij ingevoerd?

De digitale ID is een Europabreed initiatief dat burgers moeten kunnen gebruiken om zich te identificeren voor een breed scala aan diensten - van overheidsinstanties tot banken en zorgportalen. De EU pleit voor gemak, uniforme standaarden en minder bureaucratie. Het basisidee is om identiteitsprocessen veiliger en eenvoudiger te maken door alles via één digitale identiteit af te handelen. - Wat betekent „EUDI Wallet“ eigenlijk?

EUDI staat voor „European Digital Identity“. De portemonnee is een app die een digitaal identiteitsbewijs opslaat op je smartphone. Het bevat basis identiteitsgegevens (naam, geboortedatum, ID-nummer) en optionele aanvullende bewijzen zoals een rijbewijs, ziektekostenverzekering of handtekeningcertificaten. Het is dus een soort digitale portemonnee voor identiteitskaarten. - Is het echt veilig als alles op mijn mobiele telefoon staat?

De portemonnee-technologie zelf is relatief veilig - het maakt gebruik van cryptografie, hardware beveiligingsmodules en selectieve openbaarmaking. Het probleem ontstaat niet op het apparaat, maar in het ecosysteem. Zodra veel diensten hetzelfde identiteitsanker gebruiken, ontstaan er nieuwe risico's door interfaces, gecentraliseerde lijsten, metadata en politieke of economische belangen. - Wat is het verschil tussen „inhoud“ en „metadata“?

Inhoud is wat je feitelijk vrijgeeft - bijvoorbeeld „ouder dan 18“ of „verzekerd“. Metagegevens zijn begeleidende informatie: Tijd, locatie, welke dienst vroeg erom, welk bewijs werd gevraagd. Metadata onthullen veel over je gedrag, zelfs als de inhoud versleuteld blijft. Metadata zijn vaak het meest waardevolle deel - voor staten, bedrijven en criminelen. - Welke gegevens kunnen in theorie worden gekoppeld aan de digitale ID?

Technisch gezien bijna alle gebieden die authenticatie vereisen: Gezondheidszorg, financiën, digitale euro, verzekeringen, mobiliteit, overheden, registratie, kredietwaardigheidsgegevens, communicatie, telemetrie. Niet omdat het de bedoeling is om alle gegevens bij elkaar te gooien, maar omdat de gemeenschappelijke identificatiekenmerken deze koppeling technisch mogelijk maken. - Wat is het grootste risico vanuit het perspectief van de overheid?

Het grootste risico is de „verschuiving van het doel“. Als systemen eenmaal bestaan, worden ze vaak uitgebreid. Crisissituaties, politieke druk of „veiligheidsargumenten“ kunnen ertoe leiden dat de toegang wordt uitgebreid, metadata uitgebreider worden gebruikt of doelbeperkingen worden versoepeld. De portemonnee wordt dan een krachtig controle-instrument. - Kan de staat dan alles over mij zien?

Nee, niet automatisch. Maar het zou - via wetswijzigingen of noodbevoegdheden - toegang tot metadata of bepaald bewijsmateriaal kunnen afdwingen. De technische infrastructuur maakt dit mogelijk. De cruciale vraag is hoe sterk de wettelijke vangrails zijn en hoe onafhankelijk de toezichthoudende autoriteiten opereren. - Wat is het grootste risico vanuit crimineel oogpunt?

Criminelen richten zich op identiteitsdiefstal, gezondheidsgegevens en financiële transacties. Een gecompromitteerde portemonnee kan worden misbruikt voor account takeovers, afpersing, verzekeringsfraude of gericht identiteitsmisbruik. Vooral gezondheidsgegevens zijn erg waardevol op het darknet omdat ze gevoelig en permanent geldig zijn. - Wat is het grootste risico vanuit commercieel oogpunt?

Bedrijven zouden de portemonnee kunnen gebruiken om profielen op verschillende platforms samen te voegen. Combinaties van leeftijdscontrole, woonplaats, aankoopgedrag, online activiteiten en kredietwaardigheid maken zeer nauwkeurige consumentenprofielen mogelijk. Dit leidt tot prijsdiscriminatie, gerichte reclame en mogelijke uitsluitingen. - Hoe kan de digitale ID worden gekoppeld aan de digitale euro?

Als de digitale euro arriveert, is er een vorm van authenticatie nodig. Hiervoor kan de portemonnee worden gebruikt. Dit brengt financiële transacties en door de staat geverifieerde identiteit samen - een zeer gevoelig netwerk. Critici vrezen bewaking, gedragscontrole en diepe inbreuk op de privacy. - Wat gebeurt er als mijn mobiele telefoon wordt gestolen of gehackt?

Dit hangt af van de herstelmechanismen. Als ze te eenvoudig zijn - bijvoorbeeld via sms - bestaat het risico dat aanvallers je identiteit stelen. Als ze te ingewikkeld zijn, worden burgers geblokkeerd in het dagelijks leven. Robuuste multifactorprocedures, offline alternatieven en geen achterdeurtjes zijn nodig. - Wie bepaalt welke diensten toegang krijgen tot de digitale ID?

Elk land houdt „vertrouwenslijsten“ bij - lijsten van betrouwbare dienstverleners. Deze instanties beslissen wie als betrouwbaar wordt beschouwd. Dit creëert machtscentra. Degenen die op de lijst komen, krijgen toegang tot de identiteit van burgers en economische voordelen. De vraag is hoe transparant deze beslissingen zijn. - Welke rol spelen overheden en zorgverzekeraars in de risicoketen?

Een hele grote. De portemonnee mag dan technisch in orde zijn, maar de backends van de overheid en de gezondheidszorg zijn vaak slecht beschermd. Aanvallen op dokterspraktijken, klinieken of factureringscentra zijn vandaag al realiteit. Als er gegevens naar buiten stromen die via portemonneeverificaties kunnen worden gekoppeld, ontstaan er enorme risico's. - Hoe realistisch zijn aanvallen via social engineering?

Zeer realistisch. Aanvallers gebruiken bedrieglijk echte berichten, ondersteuningsgesprekken of nep-apps om herstelgegevens te verkrijgen. Mensen blijven de grootste kwetsbaarheid. Daarom zijn waakzaamheid en gezonde achterdocht belangrijker dan welke versleuteling dan ook. - Zijn er beschermingsmechanismen tegen commercieel misbruik?

Er bestaan officiële beschermingsmechanismen, maar die zijn vaak zwak. Bedrijven kunnen gegevens combineren zodra een gebruiker hiermee instemt - vaak onder tijdsdruk of zonder duidelijke informatie. Strengere regelgeving, transparantieverplichtingen en duidelijke doelbinding zijn noodzakelijk. Burgers kunnen er zelf voor zorgen dat ze niet onnodig gegevens delen. - Zijn er alternatieven voor de digitale ID?

Ja - papieren bewijzen, klassieke logins, twee-factor systemen. Het is belangrijk dat deze alternatieven wettelijk veilig blijven. Anders wordt het de facto verplicht om de portemonnee te gebruiken. Digitale systemen mogen nooit de enige optie zijn om belangrijke diensten te verkrijgen. - Wat kunnen burgers doen om zichzelf te beschermen?

Gebruik pincodes en biometrische gegevens, deel nooit herstelgegevens, gebruik geen dubieuze apps van derden 1TP12, houd apparaten up-to-date, controleer autorisaties regelmatig, gebruik opt-out opties in het gezondheidsgedeelte, pas op voor „Urgent! Account geblokkeerd!“ berichten - waakzaamheid wint het van goedgelovigheid - dat is de belangrijkste regel. - Is de digitale ID fundamenteel slecht?

Nee. Het kan veel dingen makkelijker maken en moderne digitale diensten mogelijk maken. De vraag is niet of de technologie goed of slecht is, maar of de randvoorwaarden solide zijn. Zonder sterke wetten, transparante controles en robuuste alternatieven leidt gemak tot afhankelijkheid. Met duidelijke regels kan de portemonnee echter een nuttig hulpmiddel zijn.

Geachte heer Schall, ik kwam dit artikel nogal toevallig tegen. Desondanks is het het beste artikel dat ik tot nu toe over dit onderwerp heb gelezen. Maar:

U concentreert zich op de „burger“. De Duitse wet maakt onderscheid tussen ingezetenen en burgers. Alleen burgers hebben stemrecht of zijn dienstplichtig. „Illegale buitenlanders“ worden echter ook gedekt door de ziektekostenverzekering en de meeste buitenlanders krijgen een burgeruitkering. Natuurlijk kunnen ze burgers van een ander land zijn. Voor mij zou het beter zijn als ze zich oriënteren op de wetgeving die hier van toepassing is, niet om ideologische redenen! Hier ben ik een burger van de BRD, in Polen of een ander land ben ik een „gast“, een buitenlander of een „vreemdeling“.

Geldt het bovenstaande ook voor burgers van de VS, Canada, etc. - krijgen zij ook een digitale ID in Duitsland of de EU? Hebben zij dan de ID van vele landen?

Ik hoop dat je de vragen niet als een provocatie ziet.

Hartelijk dank

E. Nickisch

Geachte heer Nickisch, hartelijk dank voor uw commentaar en uw lovende woorden over het artikel - ik ben erg blij.

Wat betreft uw opmerking over het onderscheid tussen burgers en ingezetenen, hebt u natuurlijk gelijk vanuit juridisch oogpunt: in de strikte zin van het constitutionele recht verwijst „burgers“ naar degenen die ook het staatsburgerschap van een land hebben - bijvoorbeeld met rechten en plichten zoals stemrecht of dienstplicht. In het artikel gebruikte ik de term echter in een meer algemene zin, namelijk als „mensen die binnen de EU wonen en beïnvloed zouden worden door de digitale identiteitskaart“.

Wat betreft uw vraag: Nee, burgers uit niet-EU-landen zoals de VS of Canada krijgen niet automatisch een digitale EU-ID. De digitale identiteit EIDAS 2.0 is in de eerste plaats bedoeld voor mensen die in een EU-land wonen. Of en hoe onderdanen van derde landen zo'n ID kunnen krijgen, hangt af van het feit of ze in een EU-land wonen, daar geregistreerd staan en toegang hebben tot administratieve diensten. In dat geval kunnen ze een ID krijgen, maar slechts van één EU-lidstaat. Een meervoudig identiteitsbewijs (bijv. „Canadees“ plus „EU“) wordt momenteel niet overwogen.

Ik zie je vragen niet als een provocatie - integendeel. Het is belangrijk om deze verschillen in gedachten te houden.

Geachte heer Schall,

Allereerst wil ik u bedanken voor uw informatieve artikel. Is het volgens u raadzaam om een persoonlijke mobiele telefoon alleen te gebruiken voor de digitale ID? Naast een privé mobiele telefoon die wordt gebruikt voor sociale media en communicatie? Is het mogelijk om iemands digitale voetafdruk te vervagen en gegevensverzameling en misbruik te voorkomen?

Met vriendelijke groeten

S.Reuter

Goede en terechte vraag - en om eerlijk te zijn één die op dit moment alleen met beperkingen kan worden beantwoord. Hoewel een afzonderlijk apparaat de persoonlijke organisatie en je eigen gevoel van veiligheid kan vergroten, is het waarschijnlijk nog steeds geen betrouwbare bescherming tegen profilering of gegevensverzameling. De doorslaggevende factoren liggen minder in het apparaat zelf dan in de systeemarchitectuur, het wettelijke kader, de interfaces en het daaropvolgende praktische ontwerp van de digitale EU-ID. Het zijn precies deze punten die nog niet transparant zijn opgehelderd. Kortom: twee smartphones kunnen de digitale afdruk niet betrouwbaar „vervagen“, maar hooguit organisatorisch scheiden. Of en in welke mate misbruik of samenvoeging van gegevens wordt voorkomen, wordt niet op gebruikersniveau beslist, maar op systeem- en wetgevingsniveau - en dat is nog volop in beweging. Een zekere mate van scepsis en een afwachtende houding is daarom vanuit het huidige perspectief heel redelijk.